PortSmash: nowo odkryty atak z kanałem bocznym wykryty w procesorach Intel z technologią HyperThreading

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

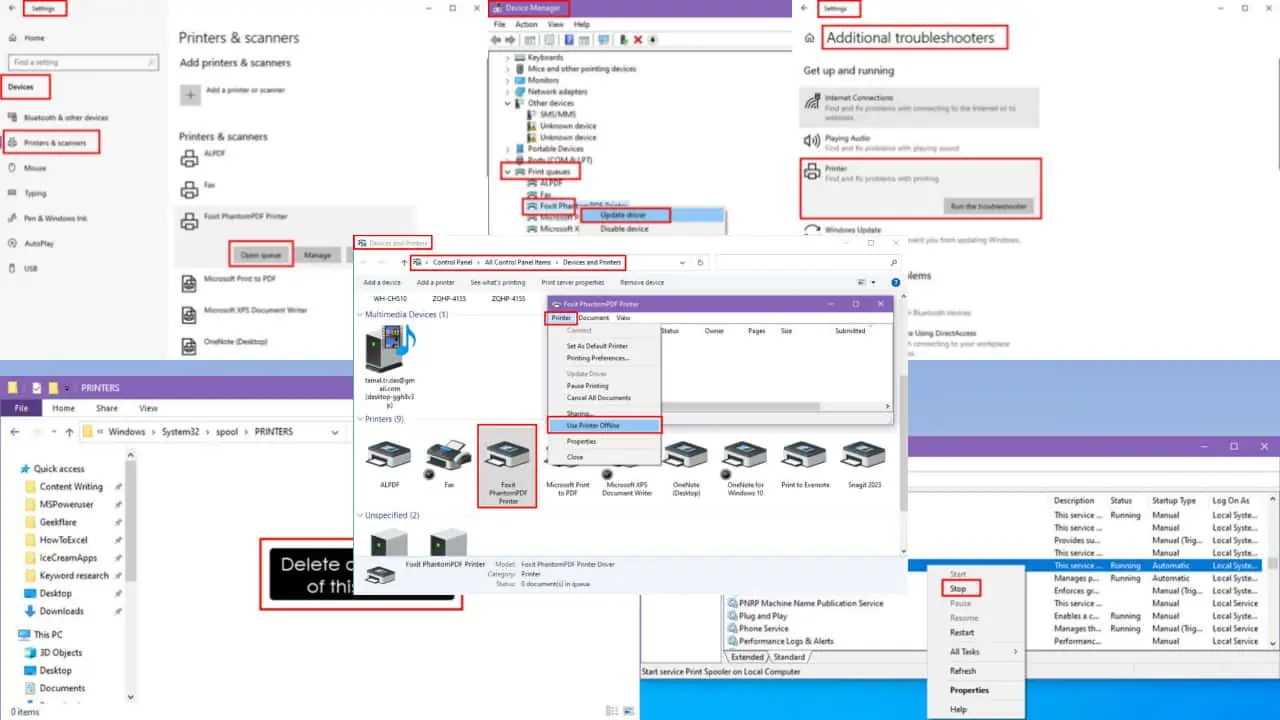

Odkryto nową lukę w procesorach Intela z technologią HyperThreading. Nazwany jako PortSmash, został zidentyfikowany jako nowy atak z wykorzystaniem kanału bocznego, który wykorzystuje metodę inną niż luka w zabezpieczeniach Speculative Execution znaleziona na początku tego roku.

Dla tych, którzy nie wiedzą, kanał boczny to jakikolwiek atak oparty na informacjach uzyskanych z implementacji systemu komputerowego, a nie na słabościach samego zaimplementowanego algorytmu. Informacje dotyczące czasu, zużycia energii, wycieków elektromagnetycznych, a nawet dźwięku mogą stanowić dodatkowe źródło informacji, które można wykorzystać. Luka została odkryta przez zespół pięciu naukowców z Politechniki w Tampere w Finlandii i Uniwersytetu Technicznego w Hawanie na Kubie. Badacze stwierdzili, że PortSmash wpływa na wszystkie procesory korzystające z architektury SMT (Simultaneous Multithreading). Badacze stwierdzili, że luka dotyczy procesorów produkowanych przez Intela, ale sceptycznie podchodzą do tego, czy może dotyczyć również procesorów AMD.

Nasz atak nie ma nic wspólnego z podsystemem pamięci ani buforowaniem. Charakter wycieku wynika z udostępniania silnika wykonawczego w architekturach SMT (np. Hyper-Threading). Dokładniej, wykrywamy rywalizację o porty, aby zbudować kanał poboczny taktowania, aby wydobyć informacje z procesów działających równolegle na tym samym rdzeniu fizycznym.

Zespół opublikował PoC na GitHub pokazuje atak PortSmash na procesory Intel Skylake i Kaby Lake. Z drugiej strony firma Intel wydała oświadczenie potwierdzające tę lukę.

Firma Intel otrzymała powiadomienie o badaniu. Ten problem nie jest uzależniony od wykonania spekulacyjnego i dlatego nie jest związany z błędem Spectre, Meltdown lub L1 Terminal Fault. Spodziewamy się, że nie jest to unikatowe rozwiązanie dla platform Intela. Badania nad metodami analizy kanału bocznego często koncentrują się na manipulowaniu i mierzeniu cech, takich jak synchronizacja współdzielonych zasobów sprzętowych. Oprogramowanie lub biblioteki oprogramowania można chronić przed takimi problemami, stosując bezpieczne praktyki programistyczne w kanale bocznym. Ochrona danych naszych klientów i zapewnienie bezpieczeństwa naszych produktów jest dla firmy Intel najwyższym priorytetem. Będziemy nadal współpracować z klientami, partnerami i badaczami, aby zrozumieć i wyeliminować wszelkie zidentyfikowane luki w zabezpieczeniach.

- Intel

W zeszłym roku inny zespół naukowców odkrył podobną lukę w zabezpieczeniach kanału bocznego wpływającą na technologię Hyper-Threading firmy Intel. Może nadszedł czas, aby użytkownicy wyłączyli HT/SMT na swoich urządzeniach i przenieśli się na architekturę, która nie używa SMT/HT.

Via: Windows Wielka