Google Project Zero 針對 Microsoft Edge 任意代碼保護功能

2分鐘讀

發表於

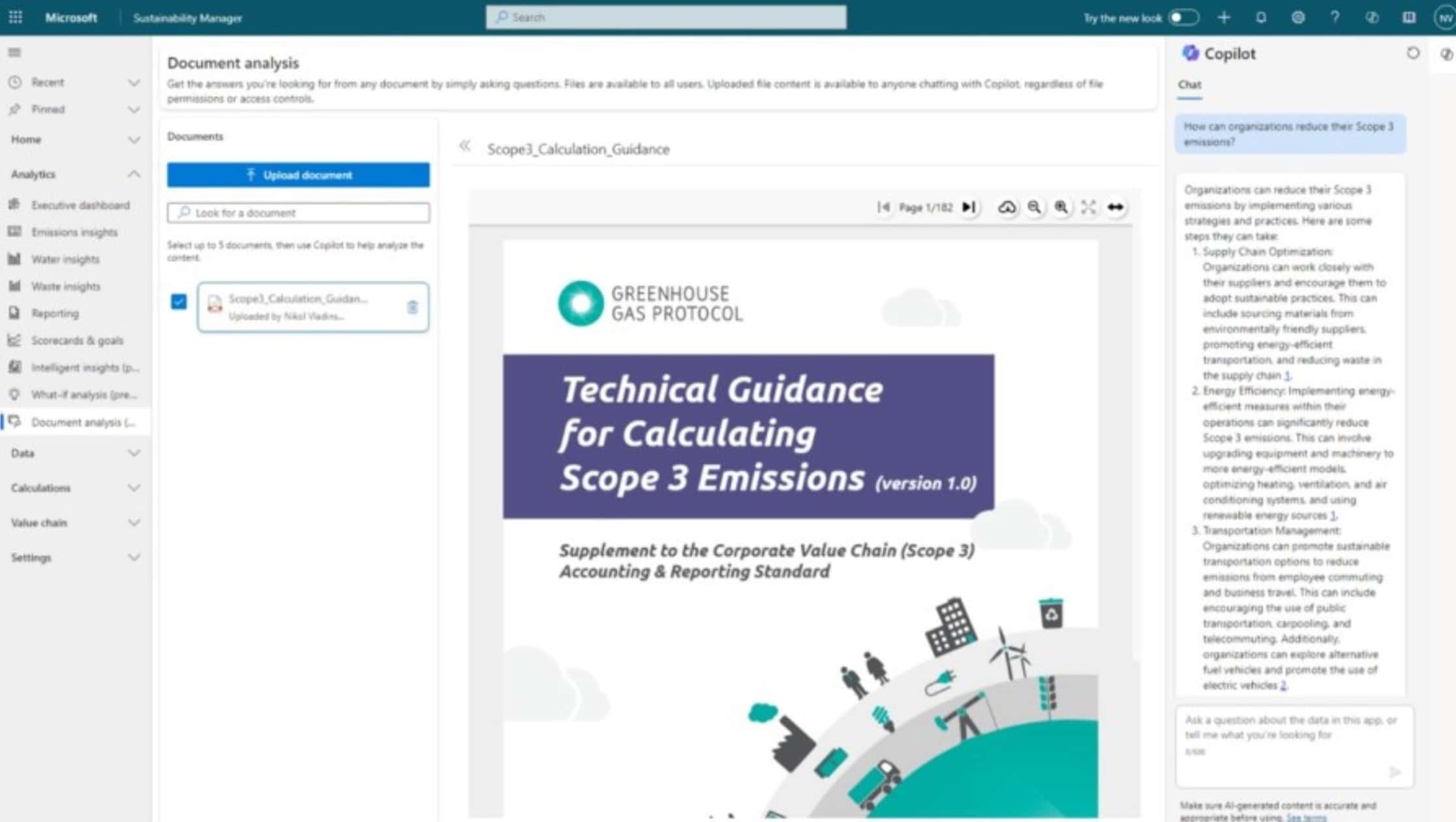

谷歌的零項目再次針對微軟,這一次是 Edge 的過錯。 根據 Ivan Fratric 發表的 31 頁論文,Edge 的任意代碼防護功能不足以阻止高級攻擊。

這不是谷歌第一次針對潛在漏洞預先攻擊微軟。 10 月,谷歌研究人員首次公開了一種緩解繞過技術,該技術允許高級攻擊者繞過微軟的 ACG。 微軟去年推出了帶有 Windows XNUMX Creators Update 的 ACG,它破壞了攻擊者用來攻擊瀏覽器內存的典型的基於瀏覽器的攻擊鏈。

ACG 確實成功地實現了防止可執行內存被分配和修改的目的。 但是,由於(Control Flow Guard)、ACG和CIG的相互依賴以及微軟Windows中CFG的缺點,僅靠ACG並不足以阻止高級攻擊者逃離瀏覽器的沙箱並進行其他攻擊。

——伊万·弗拉特里克

在微軟沒有在谷歌的零項目 90 天披露期限內解決問題後,谷歌本週已經發布了關於繞過如何工作的完整報告。 Fratric 還指出,儘管 Microsoft 對 ACG 進行了修復,但名為 Control Flow Guard (CFG) 的緩解功能仍容易受到攻擊。

目前,有很多已知的繞過方法,在 Windows 中繞過 CFG 並不困難。 但是,如果微軟能夠修復 CFG 的所有已知弱點,包括添加回流保護,那麼情況可能會在未來幾年內發生變化。 由於微軟已經表現出這樣做的意圖,我們相信這是他們的長期計劃。

——伊万·弗拉特里克

他說,他發表的研究僅關注 Microsoft Edge,其他瀏覽器在實施“進程外 JIT”時可能會表現出類似的行為。

除了 CFG 的問題之外,ACG 最脆弱的方面是 JIT 服務器實現,其中發現了多個問題。 雖然實現是年輕的,並且是同類中的第一個,所以預計會出現一些問題,但更大的問題是內容流程和 JIT 流程之間的安全邊界沒有得到充分實施。

——伊万·弗拉特里克

微軟尚未就此問題發表任何聲明,因此我們將不得不等待該公司就此發表意見。