Uwierzytelnianie Windows Hello ominięte za pomocą fałszywej kamery

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

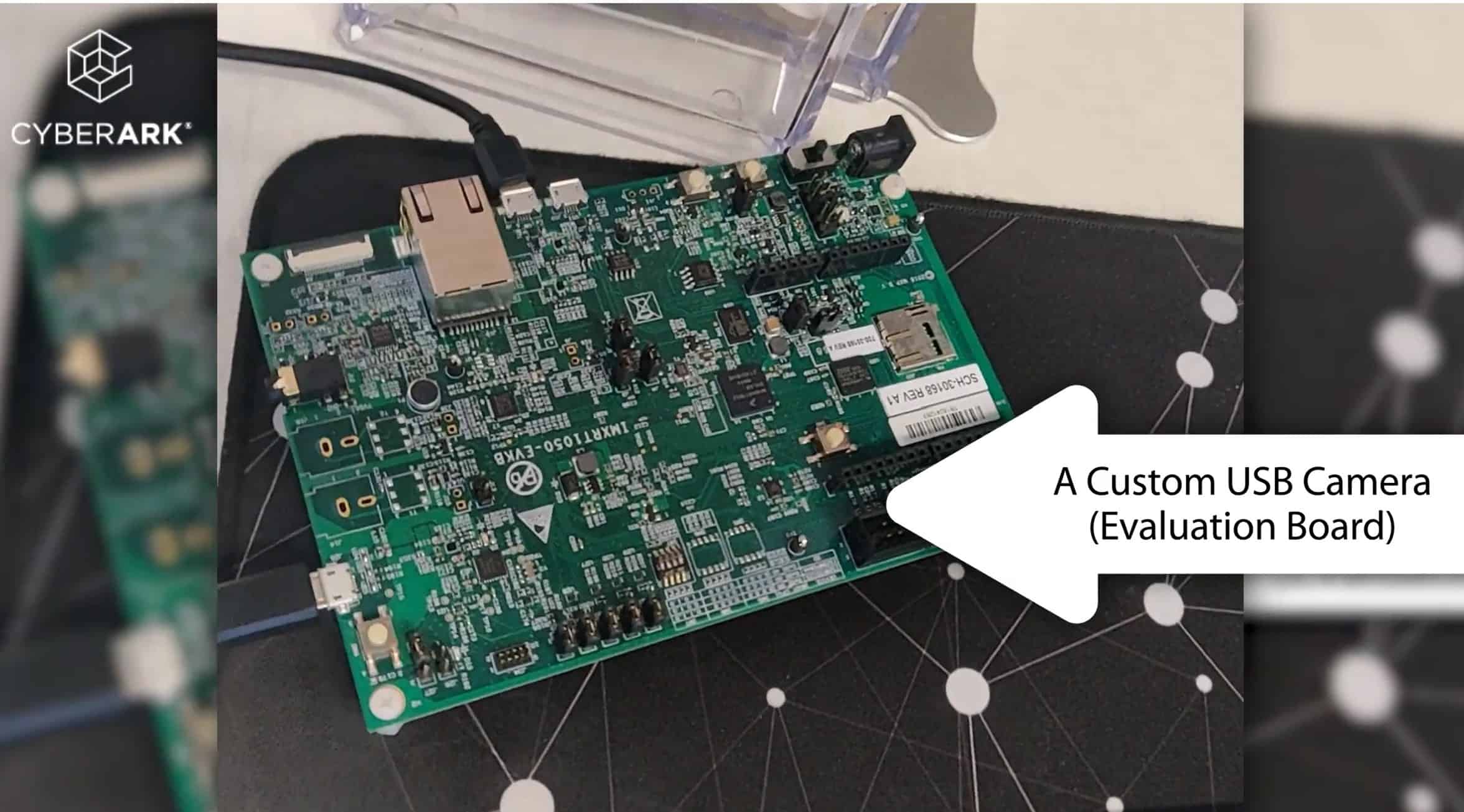

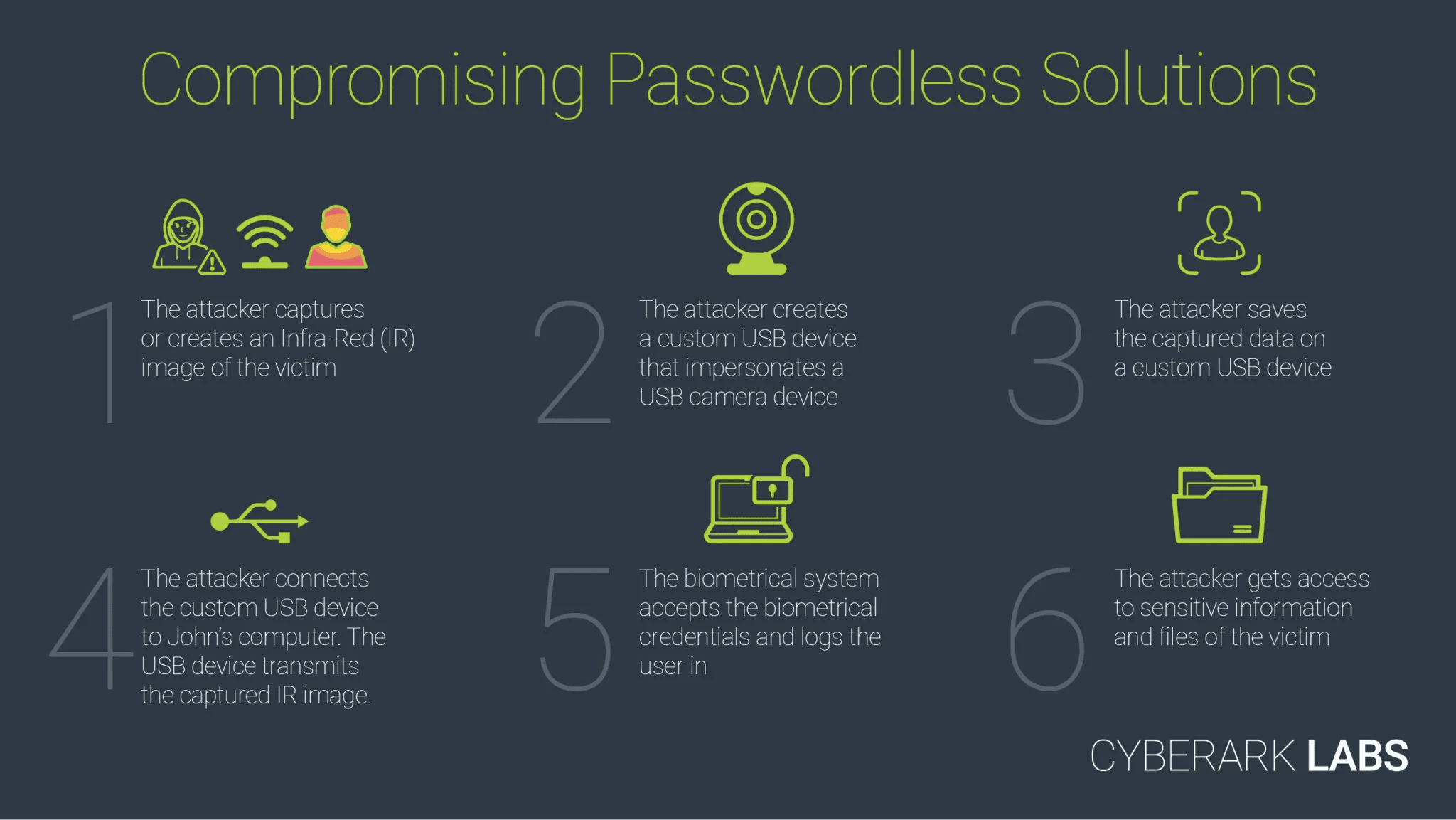

Hakerzy wykazali, że są w stanie ominąć zabezpieczenia Windows Hello, używając fałszywej kamery USB, która przesyła przechwycone w podczerwieni obrazy celu, które, jak się wydaje, Windows Hello jest całkiem szczęśliwe.

Wydaje się, że problemem jest gotowość Windows Hello do zaakceptowania dowolnej kamery obsługującej IR jako kamery Windows Hello, co pozwala hakerom oferować zmanipulowaną, a nie prawdziwą parę danych na PC.

Ponadto okazuje się, że hakerzy muszą wysłać tylko dwie ramki do komputera — jedną przechwyconą w rzeczywistych podczerwieni cel i jedną pustą czarną ramkę. Wygląda na to, że druga klatka jest potrzebna, aby oszukać testy żywotności Windows Hello.

CyberArk Labs twierdzi, że obraz w podczerwieni może zostać przechwycony przez specjalne kamery na podczerwień dalekiego zasięgu lub przez kamery umieszczone ukradkiem w otoczeniu celu, takie jak winda.

Microsoft rozpoznał lukę w an poradnik CVE-2021-34466 i zaoferował ulepszone zabezpieczenia logowania Windows Hello jako środek łagodzący. Dzięki temu tylko kamery Windows Hello, które są częścią kryptograficznego łańcucha zaufania producenta OEM, mogą być używane jako źródło danych, co, jak zauważa CyberArk, nie jest obsługiwane przez wszystkie urządzenia.

Przeczytaj wszystkie szczegóły na CyberArk tutaj.