Microsoft opatentowuje nowe odblokowanie gestami, które będzie działać tylko dla Ciebie

5 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Odblokowywanie urządzenia za pomocą gestów nie jest niczym nowym dzięki prostemu przeciągnięciu, aby odblokować firmy Apple i odblokowywaniu wzoru, które są powszechne w telefonach z systemem Android.

Nie zapewniają jednak większego bezpieczeństwa, zwłaszcza gdy wzór jest wyraźnie narysowany na zatłuszczonym ekranie.

Firma Microsoft opatentowała teraz nową technikę, która przechwytuje informacje biometryczne, takie jak pozycja palca, długość palca, kąt między palcami i inne, w celu dostarczenia informacji uwierzytelniających za pomocą prostego gestu i upewnienia się, że to właśnie Ty wysyłasz żądanie odblokowania.

W patencie Microsoft pisze:

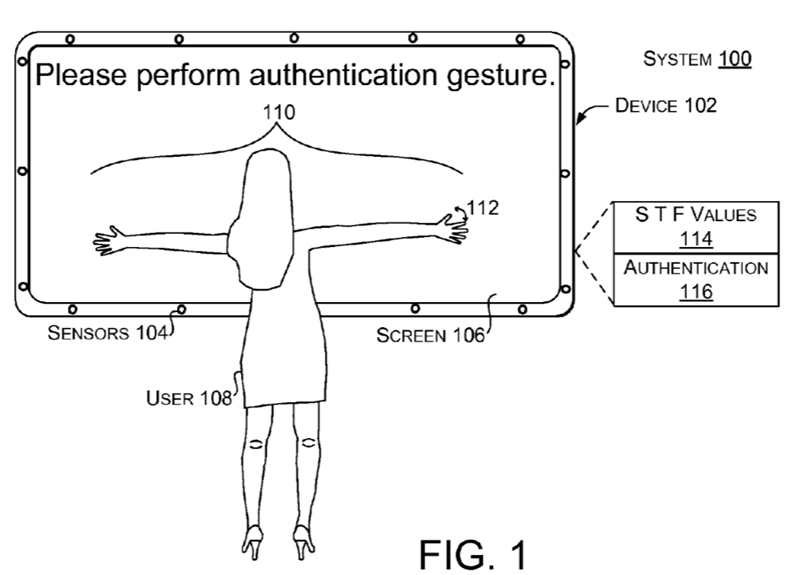

[0011] Obecnie użytkownicy mobilni uwierzytelniają się na swoich urządzeniach mobilnych (tj. telefonach/tabletach) za pomocą prostych czterocyfrowych kodów dostępu lub gestów. Mimo że ten proces ułatwia użytkownikom odblokowywanie ich urządzeń, nie zapewnia to bezpieczeństwa ich urządzeń. Na przykład osoba po prostu obserwująca użytkownika odblokowującego telefon (np. atak przez ramię) może łatwo rozgryźć czterocyfrowy kod dostępu lub gest używany do odblokowania urządzenia. W rezultacie pożądana jest technika uwierzytelniania, która zapobiega takim atakom przez ramię. Taka technika powinna być łatwa do wykonania przez użytkownika na urządzeniu, ale trudna do powtórzenia dla innych użytkowników, nawet po zobaczeniu, jak faktycznie ją wykonuje. Inne urządzenia wykorzystują dedykowany czytnik linii papilarnych do uwierzytelniania. Czytnik linii papilarnych może znacznie zwiększyć całkowity koszt urządzenia i wymagać dedykowanej nieruchomości na urządzeniu. Niniejsze koncepcje mogą gromadzić informacje o użytkowniku, gdy użytkownik wchodzi w interakcję z urządzeniem, na przykład gdy użytkownik wykonuje gest uwierzytelnienia względem urządzenia. Informacje mogą być analizowane zbiorczo w celu identyfikacji użytkownika z wysokim stopniem wiarygodności. Koncepcje mogą wykorzystywać wiele rodzajów danych z czujników i można je zrealizować wykorzystując istniejące czujniki i/lub dodatkowe czujniki.

[0012] Niektóre implementacje urządzeń mobilnych zostały tu pokrótce przedstawione, aby pomóc czytelnikowi. Niektóre konfiguracje niniejszych implementacji mogą umożliwiać uwierzytelnianie użytkownika w oparciu wyłącznie o ogólne dane czujnika. Podstawową zasadą tego podejścia jest to, że różni użytkownicy wykonują ten sam gest w różny sposób, w zależności od sposobu interakcji z urządzeniem mobilnym oraz geometrii, rozmiaru i elastyczności dłoni. Te subtelne różnice mogą zostać wychwycone przez wbudowane w urządzenie czujniki (tj. dotykowy, akcelerometr i żyroskop), umożliwiając uwierzytelnianie użytkownika na podstawie odcisków palców czujnika. Omówiono kilka przykładów gestów uwierzytelniania, które zapewniają stosunkowo dużą ilość unikalnych informacji użytkownika, które można wyodrębnić za pomocą wbudowanych czujników urządzenia.

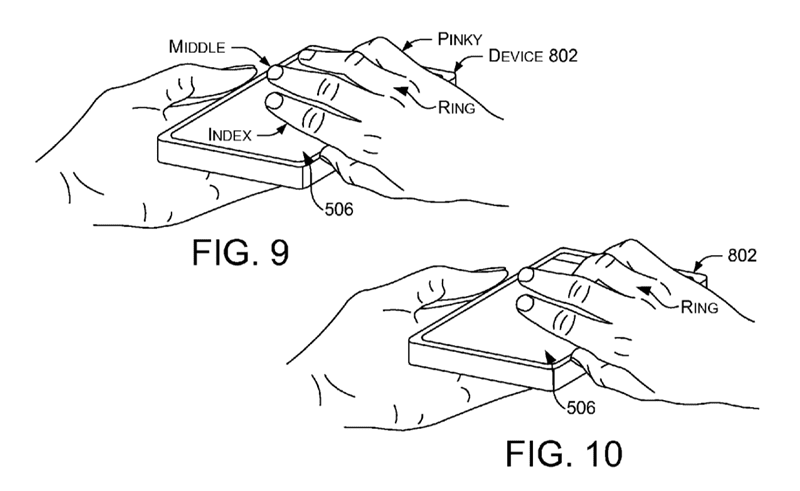

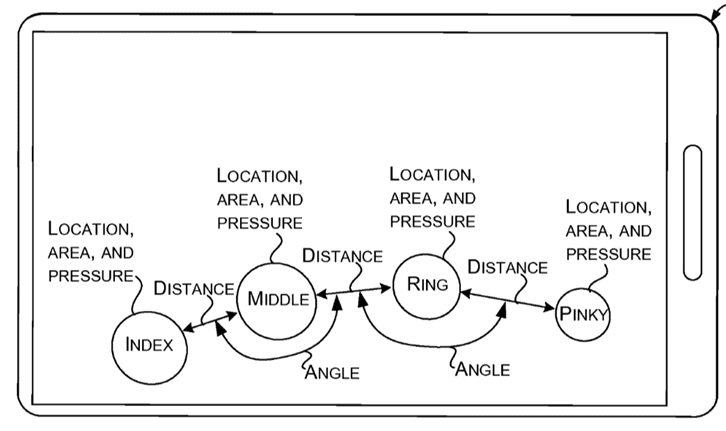

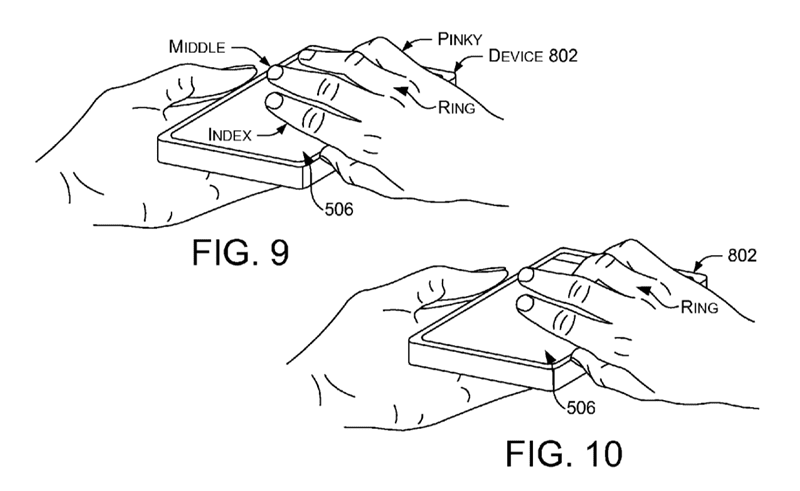

[0013] Podczas gdy użytkownik wykonuje gest uwierzytelniania, implementacje te mogą wykorzystywać czujnik ekranu dotykowego do wydobywania bogatych informacji o geometrii i rozmiarze dłoni użytkownika. W szczególności informacje mogą dotyczyć odległości i kąta między palcami, dokładnego czasu, w jakim każdy palec dotyka i opuszcza ekran dotykowy, a także rozmiaru i nacisku wywieranego przez każdy palec. Jednocześnie implementacje te mogą wykorzystywać wbudowany akcelerometr i czujniki żyroskopowe do rejestrowania przemieszczenia i obrotu urządzenia mobilnego podczas gestu. Za każdym razem, gdy palec dotyka ekranu, urządzenie mobilne jest nieznacznie przesunięte w zależności od tego, jak użytkownik stuka i trzyma urządzenie mobilne w momencie gestu.

[0014] Niniejsze implementacje mogą wykorzystywać wiele cech biometrycznych (np. parametrów), które są wykorzystywane podczas interakcji użytkownika z urządzeniem w celu identyfikacji użytkownika. Interakcja użytkownika z urządzeniem zwykle pociąga za sobą ruch użytkownika (i/lub urządzenia). W niektórych z obecnych implementacji ruch może odnosić się do gestu uwierzytelnienia (np. gestu logowania). Podczas sesji szkoleniowej użytkownik może wielokrotnie wykonywać gest uwierzytelnienia. Wartości wielu różnych cech biometrycznych można wykryć na podstawie gestów uwierzytelnienia szkolenia podczas okresu szkolenia. Spersonalizowaną wartość progu podobieństwa można określić dla użytkownika na podstawie wartości gestów uwierzytelniania uczenia. Krótko mówiąc, próg podobieństwa osobistego może odzwierciedlać spójność (lub niespójność) użytkownika w wykonywaniu gestu uwierzytelniania. Innymi słowy, spersonalizowany próg podobieństwa może odzwierciedlać stopień zróżnicowania użytkownika w wykonywaniu gestu uwierzytelniania.

[0015] Następnie osoba może wykonać gest uwierzytelnienia, aby zalogować się do urządzenia (lub w inny sposób zostać uwierzytelniony przez urządzenie). Wartości cech biometrycznych można wykryć na podstawie gestu uwierzytelnienia podczas logowania i porównać z wartościami z sesji szkoleniowej. Można określić podobieństwo wartości między gestem uwierzytelnienia logowania a sesją treningową. Jeśli podobieństwo spełnia spersonalizowany próg podobieństwa, osoba próbująca się zalogować jest z dużym prawdopodobieństwem użytkownikiem. Jeśli podobieństwo nie spełnia spersonalizowanego progu podobieństwa, osoba prawdopodobnie jest oszustem.

[0016] Z jednej perspektywy, proces uwierzytelniania użytkownika oferowany przez niniejsze implementacje może być łatwy i szybki do wykonania przez użytkowników, a jednocześnie trudny do dokładnego odtworzenia przez atakującego, nawet poprzez bezpośrednią obserwację użytkownika uwierzytelniającego się na urządzeniu.

Co ciekawe, pomysł działałby na wielu różnych rozmiarach ekranu, w tym aż do Xbox One z Kinect.

Pomysł wydaje się dość piękny w swojej prostocie i mamy nadzieję, że w końcu zobaczymy go w prawdziwych urządzeniach.

Połączenia pełny patent można zobaczyć tutaj.

Podziękowania DH pies na napiwek.