Google wyjaśnia zwiększoną liczbę exploitów „in-the-wild”

3 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Wydaje się, że w ostatnich blogach Chrome pojawia się coraz więcej wyrażenia „wykorzystanie CVE-1234-567 istnieje na wolności”. Jest to zrozumiałe niepokojące dla większości użytkowników Chrome. Jednak chociaż wzrost liczby exploitów może być rzeczywiście niepokojący, Chrome Security wyjaśnił, że trend może również wskazywać na zwiększoną widoczność wykorzystania. Więc co to jest?

Trend ten jest prawdopodobnie spowodowany z obu powodów, według Adrian Taylor z Chrome Security na blogu wyjaśnić pewne nieporozumienia na ten temat.

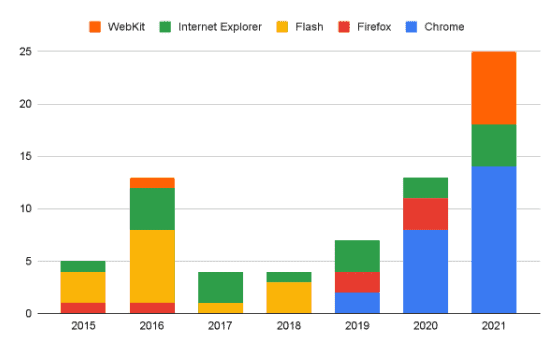

Project Zero wyśledził wszystkie zidentyfikowane błędy zero-day dla przeglądarek, w tym WebKit, Internet Explorer, Flash, Firefoxi Chrome.

Wzrost tych nadużyć w Chrome jest dość zauważalny od 2019 do 2021 roku. Wręcz przeciwnie, nie było zarejestrowanych błędów zero-day w Chrome od 2015 do 2018. Chrome Security wyjaśnia, że może to nie oznaczać, że nie było żadnego wykorzystania w przeglądarkach opartych na Chromium w tych latach. Uznaje, że nie ma pełnego obrazu aktywnej eksploatacji, a dostępne dane mogą mieć stronniczość próbkowania.

Dlaczego więc jest teraz wiele exploitów? Chrome Security przypisuje to czterem możliwym przyczynom: przejrzystości dostawcy, ewoluowaniu koncentracji na atakującym, zakończeniu projektu Site Isolation oraz związku złożoności z błędami oprogramowania.

Po pierwsze, wielu twórców przeglądarek publikuje teraz szczegółowe informacje na temat takich nadużyć w swoich komunikatach o wydaniu. Nie była to praktyka w przeszłości, w której twórcy przeglądarek nie ogłaszali, że błąd jest atakowany, nawet jeśli byli tego świadomi.

Po drugie, następuje ewolucja skupienia się na atakującym. Na początku 2020 roku Edge przeszedł na silnik renderujący Chromium. Naturalnie atakujący wybierają najpopularniejszy cel, ponieważ wtedy mogliby zaatakować więcej użytkowników.

Po trzecie, wzrost liczby błędów może być spowodowany niedawnym zakończeniem wieloletniego projektu Izolacji Witryny, co sprawia, że jeden błąd jest prawie niewystarczający, aby wyrządzić wiele szkód. W związku z tym ataki w przeszłości, które wymagały tylko jednego błędu, teraz wymagały więcej. Przed 2015 r. wiele stron internetowych znajdowało się tylko w jednym procesie renderowania, co umożliwiało kradzież danych użytkowników z innych sieci za pomocą tylko jednego błędu. Dzięki projektowi Site Isolation moduły śledzące muszą łączyć co najmniej dwa błędy, aby naruszyć proces renderowania i przejść do procesu przeglądarki Chrome lub systemu operacyjnego.

Wreszcie może to wynikać z prostego faktu, że oprogramowanie zawiera błędy, a część z nich może zostać wykorzystana. Przeglądarki odzwierciedlają złożoność systemu operacyjnego, a wysoka złożoność oznacza więcej błędów.

Te rzeczy oznaczają, że liczba wykorzystywanych błędów nie jest dokładną miarą zagrożenia bezpieczeństwa. Zespół Chrome zapewnia jednak, że ciężko pracuje nad wykrywaniem i naprawianiem błędów przed wydaniem. Jeśli chodzi o ataki n-dniowe (wykorzystywanie błędów, które zostały już naprawione), nastąpiło znaczne zmniejszenie „luki w łatach” z 35 dni w Chrome (średnio z 76 do 18 dni). Nie mogą się też doczekać dalszego zmniejszenia tego.

Niemniej jednak Chrome uznał, że niezależnie od szybkości, z jaką próbują naprawić eksploatację na wolności, te ataki są złe. W związku z tym bardzo się starają, aby atak był kosztowny i skomplikowany dla wroga. Konkretne projekty, które podejmuje Chrome, obejmują ciągłe wzmacnianie Izolacji Witryny, szczególnie dla Androida, piaskownica sterty V8, Projekty MiraclePtr i Scan, języki bezpieczne w pamięci w pisaniu nowych części Chrome i łagodzenia skutków eksploatacji.

Chrome ciężko pracuje nad zapewnieniem bezpieczeństwa dzięki tym dużym projektom inżynierii bezpieczeństwa. Użytkownicy mogą jednak zrobić coś prostego, aby pomóc. Jeśli Chrome przypomni Ci o aktualizacji, zrób to.