Oprogramowanie BIOS firmy Dell jest otwarte na zdalne luki w zabezpieczeniach 30 milionów laptopów

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Badanie bezpieczeństwa Eclypsium odkryło, że oprogramowanie Dell do zdalnej aktualizacji BIOS jest otwarte na atak typu man in the middle, który umożliwia atakującym zdalne wykonanie kodu w BIOS-ie do 129 różnych modeli laptopów Dell.

„Taki atak umożliwiłby przeciwnikom kontrolowanie procesu rozruchu urządzenia i podważenie systemu operacyjnego i kontroli bezpieczeństwa wyższych warstw” — wyjaśniają naukowcy z Eclypsium.

Eclypsium mówi, że problem dotyczy nawet 30 milionów urządzeń, w tym laptopów, komputerów stacjonarnych i tabletów konsumenckich i biznesowych.

Problemem jest funkcja BIOSConnect, która jest częścią SupportAssistant firmy Dell. Ta funkcja jest preinstalowana na większości urządzeń Dell z systemem Windows.

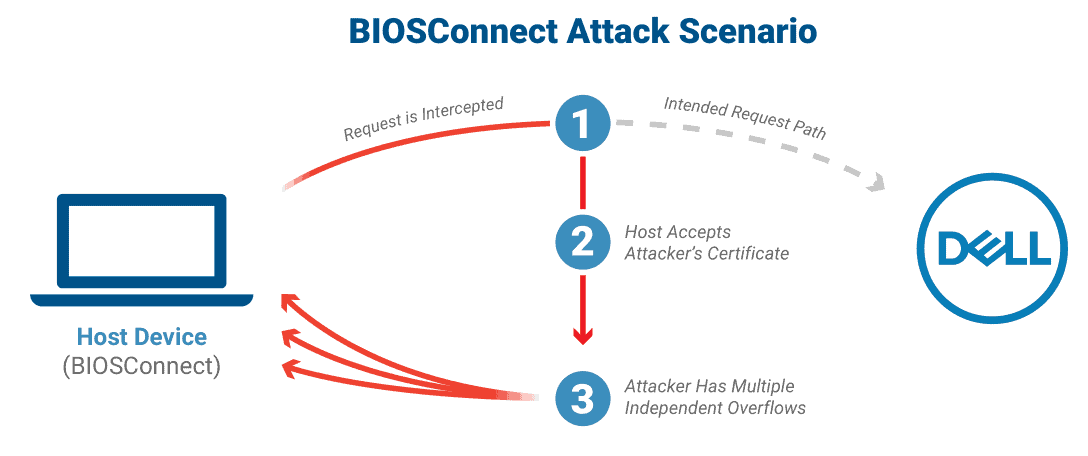

Usługa wykorzystuje niezabezpieczone połączenie TLS z systemu BIOS do firmy Dell i ma trzy luki w zabezpieczeniach związane z przepełnieniem, które umożliwiają atakującym dostarczenie dowolnego oprogramowania na urządzenia.

Dwie z luk w zabezpieczeniach przepełnienia „wpływają na proces odzyskiwania systemu operacyjnego, podczas gdy druga wpływa na proces aktualizacji oprogramowania układowego”, mówi Eclypsium. „Wszystkie trzy luki są niezależne, a każda z nich może prowadzić do wykonania dowolnego kodu w systemie BIOS”.

Naukowcy twierdzą, że wszystkie urządzenia muszą mieć zaktualizowany BIOS i zalecają, aby nie używać do tego funkcji BIOSConnect firmy Dell.

Czytaj Raport Eclypsium tutaj oraz pełną listę modeli urządzeń, których dotyczy problem w Doradztwo firmy Dell.

przez BleepingComputer