Cerber ponownie rośnie, mówi Microsoft

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Centrum ochrony przed złośliwym oprogramowaniem firmy Microsoft ostrzegło, że rodzina oprogramowania ransomware Cerber powraca i jest silniejsza niż kiedykolwiek.

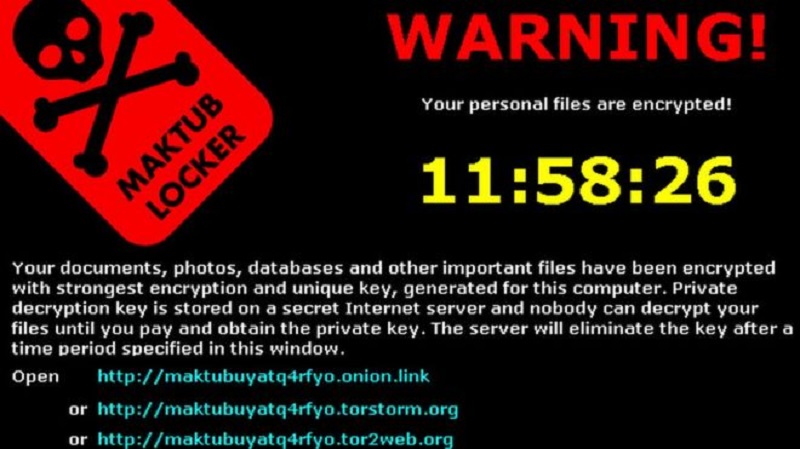

Szkodliwe oprogramowanie atakuje firmy, przybywając za pośrednictwem pliku zip chronionego hasłem, aby uniknąć skanerów złośliwego oprogramowania w wiadomościach e-mail, z podejrzanym hasłem w tej samej wiadomości e-mail. Po uruchomieniu aplikacja szyfruje dyski twarde, a w najnowszej wersji wyszukuje nawet pliki baz danych Microsoft Access, MySQL i Oracle, w razie potrzeby zatrzymuje bazy danych, a następnie szyfruje tabele.

Microsoft zauważa, że ostatnio ogromnie wzrosła ilość tych wiadomości spamowych, a źli aktorzy próbują wykorzystać świąteczną przerwę w czujności.

Złośliwe oprogramowanie stale ewoluuje i obecnie atakuje również 50 dodatkowych typów plików, po raz pierwszy z wyłączeniem .cmd, .exe. i .msi, prawdopodobnie w celu utrzymania działania komputerów. Nadaje również priorytet folderom zawierającym pliki biurowe, prawdopodobnie próbując wyrządzić jak najwięcej szkód przed zatrzymaniem, a teraz ukrywa swój numer wersji, co utrudnia śledzenie.

Dwa zestawy dodatkowych zakresów adresów IP zostały dodane do konfiguracji serwera dowodzenia i kontroli używanego przez złośliwe oprogramowanie do komunikacji z atakującymi, a witryna proxy Tora zastąpiła trzy witryny proxy, które wcześniej zapewniały witrynę płatniczą.

Oprócz wypychania wiadomości e-mail, osoby atakujące wykorzystują również zestaw exploitów na zhakowanych witrynach internetowych, którego celem są luki w starszych wersjach Adobe Flash, aby dostać się na komputery użytkowników. Ten wektor jest szczególnie powszechny w Azji i Europie, mówi Microsoft.

„Dla cyberprzestępców wydanie nowej wersji złośliwego oprogramowania nie tylko zwiększa prawdopodobieństwo uniknięcia wykrycia przez oprogramowanie antywirusowe; jest to również sposób na zwiększenie złożoności złośliwego oprogramowania” – zauważyli analitycy bezpieczeństwa firmy Microsoft. „Długa lista zaktualizowanych zachowań Cerbera wskazuje, że cyberprzestępcy są wysoce zmotywowani do dalszego ulepszania szkodliwego oprogramowania i kampanii, które je dostarczają”.

Aby zapobiec uszkodzeniom spowodowanym przez ransomware, firma Microsoft zaleca:

- Zaktualizuj do aktualizacji rocznicowej systemu Windows 10 i zaakceptuj domyślne ustawienia zabezpieczeń w systemie Windows 10.

- Aktualizuj maszyny dzięki najnowszym aktualizacjom.

- Upewnij się, że została wdrożona i przestrzegana kompleksowa strategia tworzenia kopii zapasowych.

- Funkcja ochrony w chmurze Blokuj od pierwszego wejrzenia w programie Windows Defender jest domyślnie włączona. Dla informatyków, jeśli został wyłączony, Microsoft zaleca ponowne włączenie go, a także zaleca włączenie kolejnej warstwy ochrony za pośrednictwem Windows Defender ATP i Office 365 ATP.

Przeczytaj więcej o środkach ochrony przed ransomware firmy Microsoft w Microsoft tutaj.