A legjobb hackereszközök Windowshoz – 10 leghatékonyabb lehetőség

9 perc olvas

Frissítve

Olvassa el közzétételi oldalunkat, hogy megtudja, hogyan segítheti az MSPowerusert a szerkesztői csapat fenntartásában Tovább

A legjobb hackereszközöket keresi a Windows számára ügyfelei és szerverei biztonsági rendszereinek auditálásához? A keresés itt véget ér!

Ebben a cikkben összegyűjtöttem a legjobb etikus hackereszközöket, amelyeket kiberbiztonsági szakértőként, webhelytulajdonosként és Windows-szerver-adminisztrátorként ki kell próbálnia. Egy praktikus útmutatót is készítettem, amely bemutatja, mit érhet el. Kész?

A legjobb hackereszközök a Windows számára

Az alábbi összefoglaló táblázatban találja meg a legjobb etikus hackerszoftvert a Windows operációs rendszeren és szervereken alapuló IT-rendszerekhez:

| Szoftver neve | Használat | GUI | CLI | Szakértelem szintje | Árazás |

| Nmap | Hálózatbiztonsági felmérés | Igen | Igen | Közbülső | Ingyenes |

| John a Ripper | Jelszó biztonsági auditálás | Nem | Igen | Magas | Ingyenes |

| Burp lakosztály | Webes sebezhetőség vizsgálata | Igen | Nem | Közbülső | Fizetett |

| Metasploit keretrendszer | Behatolásteszt | Igen | Igen | Magas | Ingyenes |

| Invicti | Alkalmazásbiztonsági tesztelés | Igen | Nem | Közbülső | Fizetett |

| Wireshark | Hálózati protokollelemző | Igen | Igen | Magas | Ingyenes |

| Nessus | Az online sebezhetőség felmérése | Igen | Igen | Közbülső | Fizetett |

| Aircrack-ng | Wi-Fi hálózat auditálása | Nem | Igen | Közbülső | Ingyenes |

| SQLMap | Az SQL-beillesztési hibák feltárása | Nem | Igen | Közbülső | Ingyenes |

| Nikto | Web szkennelés | Nem | Igen | Közbülső | Ingyenes |

Íme egy teljes áttekintés a táblázatban említett hackereszközökről:

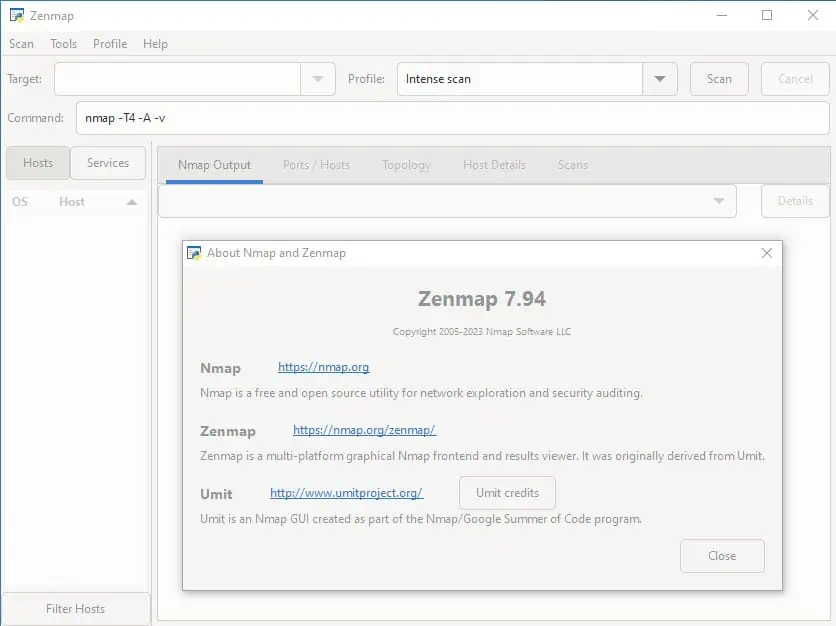

1. Nmap

Az Nmap egy nyílt forráskódú -ben használt hacker szoftver hálózatok szkennelése biztonsági értékelés céljából. Ez a hatékony eszköz képes a hálózati topológia feltérképezésére és a lehetséges sebezhetőségek azonosítására. Erőteljes szkriptmotorja támogatja sokoldalú portszkennelés.

rendszer adminok használja a szolgáltatás frissítési ütemezésének kezeléséhez és a szolgáltatás vagy a gazdagép üzemidejének felügyeletéhez. Néhány további kiemelt funkciója a következők:

- Robusztus gazdagép-felfedezés

- Pontos verzióérzékelés

- OS ujjlenyomat.

Ez a szoftver mindkettőben elérhető hagyományos parancssori és GUI verziók.

Előnyök:

- Ez az eszköz átfogó dokumentációt tartalmaz több nyelven.

- Gyorsan képes átvizsgálni több száz rendszerből álló nagy hálózatokat.

- Testreszabott szkripteket kínál a speciális feladatok végrehajtásához.

Hátrányok:

- Egyedülálló házigazdák ellen teljesít a legjobban.

- A speciális funkciók túlterheltek az új felhasználók számára.

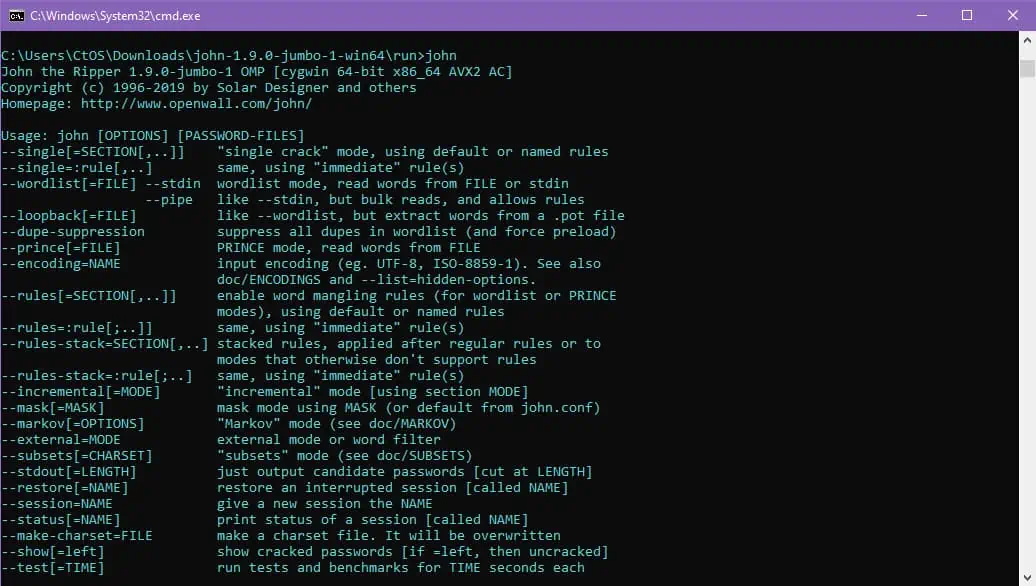

2. John a Ripper

Etikus hackerként használhatja Hasfelmetsző Jánost ellenőrizze a jelszavas biztonságot, és állítsa vissza a jelszavakat Windows, Linux és Mac rendszerről, és más operációs rendszerek.

Ezt nyílt forráskódú Az alkalmazást széles körben használják a behatolási tesztelésben és a biztonsági értékelésekben. Támogatja több száz hash és titkosítás típus. Szótári és brute-force támadásokat is alkalmaz a gyors eredmények érdekében. Ha Ön is keresi a legjobb keylogger jelszavak nyomon követéséhez ez az eszköz szépen illeszkedik.

Letöltheti a Hash Suite alkalmazás Windows PC-khez. Hasonló a Hasfelmetsző Jánoshoz, és az egyik fejlesztő készítette.

Előnyök:

- Ez egy gyors jelszó-ellenőrző eszköz.

- Támogatja a különböző jelszókivonat-algoritmusokat, beleértve Windows jelszavak.

- Integrálható más biztonsági eszközökkel.

Hátrányok:

- Hatásköre a jelszó feltörésére korlátozódik.

- A kezdeti beállítás és konfiguráció kihívást jelenthet az újoncok számára.

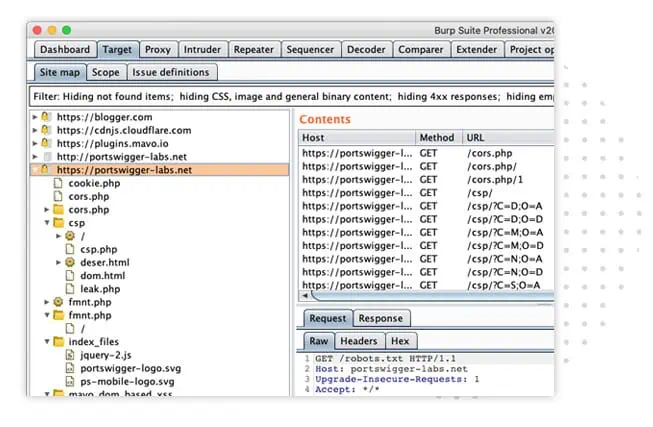

3. Burp lakosztály

A Burp Suite lehetővé teszi automatikusan azonosítja a webhely különféle sebezhetőségeit. Ha Ön webhelybiztonsági penetrációs tesztelő, akkor érdemes ezt az eszközt használni a testreszabott támadások és hibakeresések automatizálására.

A szoftver a nehezebben fellelhető sebezhetőségek nagy sebességű felfedezésében is segít. Használja hely ujjlenyomat-vételi technikák a modern webalkalmazások ellenőrzéséhez kevesebb kéréssel.

Előnyök:

- A szoftver páratlan védelmet nyújt a nulladik napi sebezhetőségek ellen.

- Egyéni konfigurációt tesz lehetővé egy bizonyos típusú sebezhetőség vizsgálatához.

- Támogatja az olyan hibák észlelését, mint az aszinkron SQL injekció és a vak SSRF.

Hátrányok:

- Az intenzív vizsgálat során az eszköz jelentős rendszererőforrást igényelhet.

- Nem a legkezdõbarátabb megoldás.

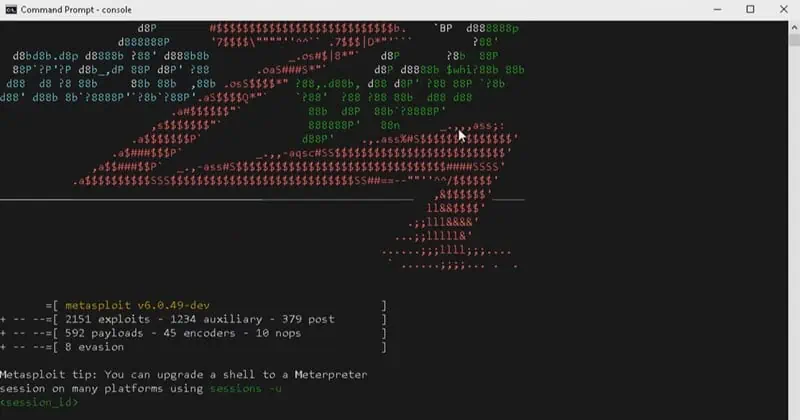

4. metasploit

A Metasploit egy penetrációs tesztelési keretrendszer amely a sebezhetőség ellenőrzésére és a biztonsági értékelésre összpontosít. Platformként működik az exploit fejlesztéshez és végrehajtáshoz.

Ez is rendelkezik egy beépített exploit adatbázis exploitok, hasznos adatok és shellkódok nagy gyűjteményét tartalmazza.

Előnyök:

- Az eszköz használható kihasználó kódok fejlesztésére távoli célpontok ellen.

- Aktív felhasználói közösséggel rendelkezik, amely folyamatosan frissítéseket és támogatást nyújt.

- Ez a szoftver IDS aláírások fejlesztéséhez is hasznos.

Hátrányok:

- Nem rendelkezik valós idejű exploit frissítésekkel.

- A szoftvernek csak parancssori felülete van.

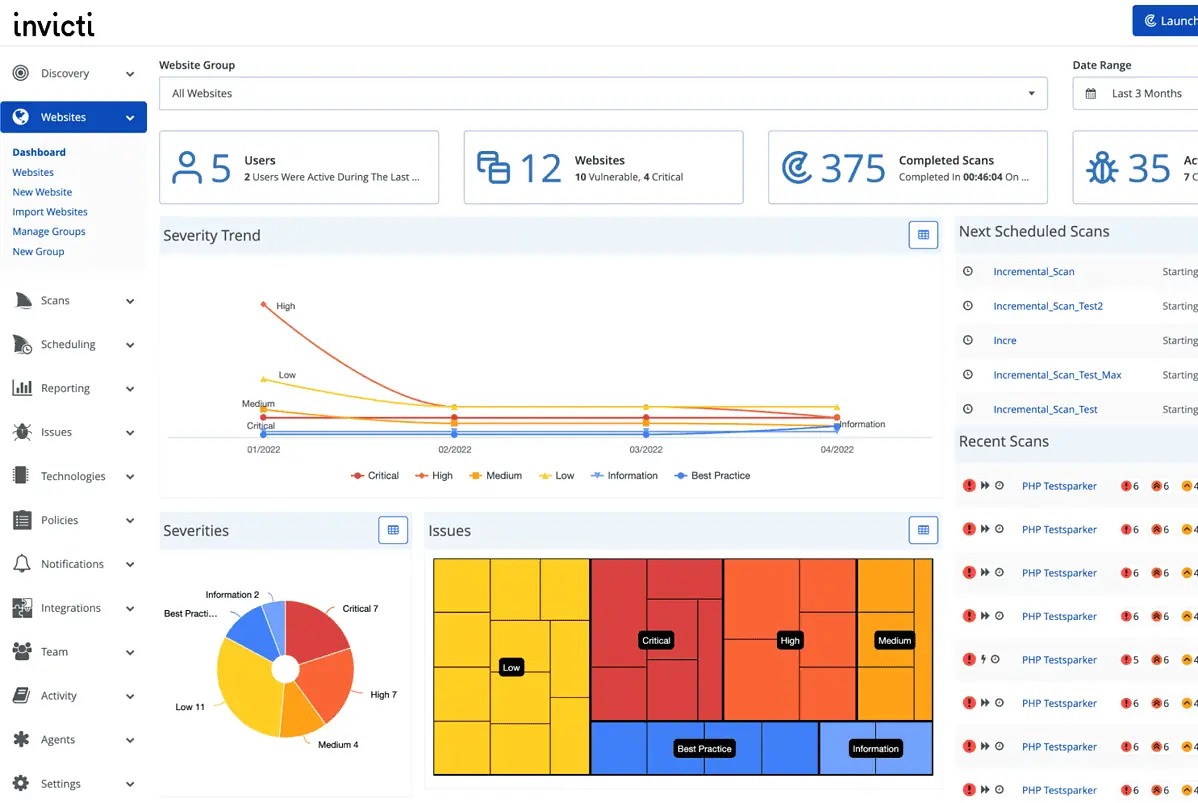

5. Invicti

Ha megbízhatót keresel alkalmazás biztonsági tesztelése szoftver, menjen az Invictihez. Korábban Netsparker néven ismerték, így használható automatikusan észleli a sebezhetőséget.

Ez a szoftver ideális az etikus hackerek számára, mivel nem csak azonosítja a sebezhetőségeket, hanem ki is rendeli azokat a helyreállításhoz. Pontos eredményeket kínál a sebesség feláldozása nélkül.

Előnyök:

- Az eszköz pontosan képes észlelni a webalkalmazások sebezhetőségeit.

- Részletes műszerfallal érkezik.

- Egyedülálló dinamikus és interaktív szkennelési megközelítéseket használ az alkalmazások vizsgálatához.

Hátrányok:

- A működéshez jelentős mennyiségű rendszererőforrásra lehet szükség.

- Ez az eszköz viszonylag drága.

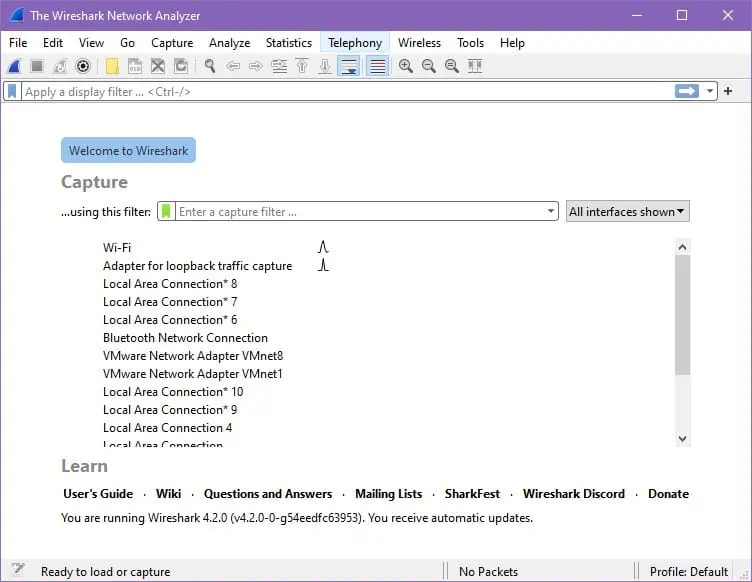

6. Wireshark

A Wireshark a hálózati protokoll elemző szoftver amely mikroszkopikus képet nyújt a hálózatról. Több száz protokollt képes alaposan megvizsgálni, és a lista folyamatosan bővül. A robusztus megjelenítési szűrők mellett színezési szabályokat is kínál a csomaglistákhoz és gazdag VoIP elemzést végez.

Előnyök:

- Ez az eszköz számos internetes protokoll, például IPsec, Kerberos, SSL/TLS stb. esetén támogatja a visszafejtést.

- Lehetővé teszi az összegyűjtött hálózati adatok közötti böngészést a GUI vagy a TTY módú TShark segédprogramon keresztül.

- Támogatja a kimeneti adatok exportálását XML, CSV, PostScript és egyszerű szöveges formátumban.

Hátrányok:

- A kezdőknek meredek tanulási görbén kell keresztülmenniük.

- A szoftver nem kínál valós idejű elemzést.

7. Nessus

A modern kibertámadásokhoz a legkorszerűbb eszközökre van szükség sebezhetőség felmérési megoldás, mint Nessus. Ez az eszköz lehetővé teszi, hogy teljes rálátása legyen az internethez kapcsolódó támadási felületére. Így megerősítheti webes alkalmazásait és biztosítsa felhő infrastruktúráját.

Előnyök:

- Ez az eszköz képes észlelni a gyenge jelszavakat, a hibás konfigurációt, a javítatlan szolgáltatásokat és más biztonsági réseket.

- Lehetővé teszi, hogy előnyben részesítse azokat a fenyegetéseket, amelyekre először figyelni kell.

- Támogatja az ütemezett szkennelési módot.

Hátrányok:

- A szoftver egyes szervezetek számára drágának tűnhet.

- Nem ad grafikus jelentéseket.

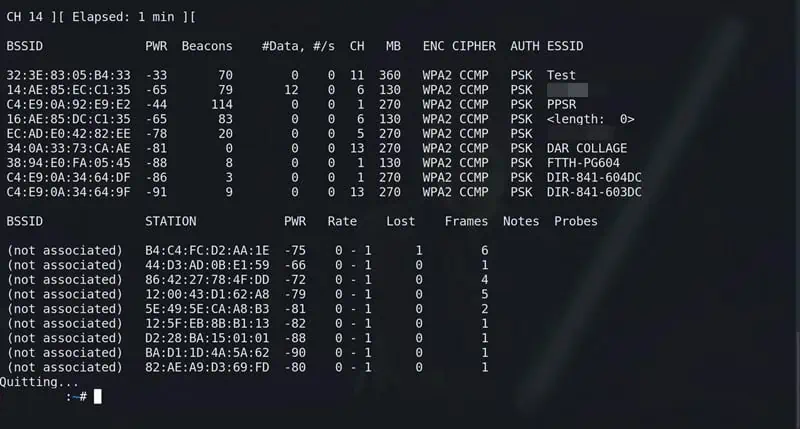

8. Aircrack-ng

Az Aircrack-ng egy dedikált lakosztály vezeték nélküli hálózatok ellenőrzése. Felügyeli a Wi-Fi biztonságát, teszteli az illesztőprogramok kompatibilitását, és lehetővé teszi a nehéz szkriptelést. Ez a megoldás eléggé képes feltörni a WEP és WPA/WPA2-PSK titkosított hálózatokat.

Előnyök:

- Ez az eszköz átfogó vezeték nélküli biztonsági felmérést végezhet.

- Lehetővé teszi az adatok szöveges fájlokba történő átvitelét.

- Van egy aktív közössége, amely rendszeresen frissíti az alkalmazást.

Hátrányok:

- A Wi-Fi hálózat biztonságára korlátozódik.

- A felhasználóknak műszaki tapasztalattal kell rendelkezniük ahhoz, hogy teljes mértékben ki tudják használni a funkcióit.

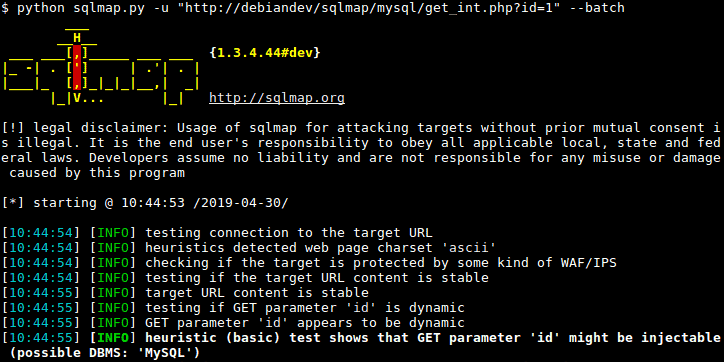

9. SQLMap

Az SQLMap egy nyílt forráskódú szoftver, amely automatikusan kihasználja az SQL Injection hibáit. Közvetlenül kapcsolódhat adott adatbázisokhoz, és kiértékelheti ezeket az injekciós támadások ellen. Erőteljes érzékelő motorja a penetrációs teszter.

Előnyök:

- Ez az eszköz hat SQL-befecskendezési technikát támogat, beleértve a hibaalapú és az UNION lekérdezés alapút.

- Kompatibilis a MySQL, Oracle, PostgreSQL és még sok más programmal.

- Lehetővé teszi a testreszabható keresést adott adatbázisok, táblák és oszlopok között.

Hátrányok:

- Az eszköz túl bonyolult lehet a kezdők számára.

- Nem jön hozzá semmilyen GUI.

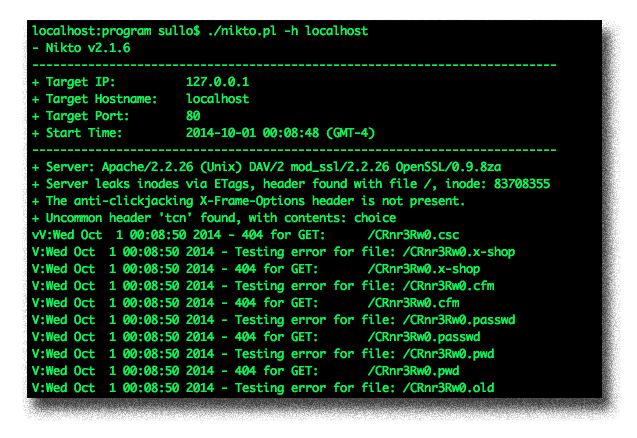

10. Nikto

Nikto egy nyílt forráskódú web- és szerverszkenner eszköz. Ellenőrzi a szervereket a potenciálisan veszélyes fájlok, az elavult szerververziók és a verzióspecifikus problémák ellen. Az is lehet észleli a kiszolgáló konfigurációs problémáit és az elavult összetevőket. A vizsgálati tartományt úgy hangolhatja, hogy kizárja vagy magában foglalja a biztonsági rés tesztjének teljes kategóriáját.

Minden IDS és IPS megoldás naplózza a Nikto tevékenységeit. Ha azonban tesztelni szeretné a használt IDS/IPS szoftvert, mindenképpen megtekintheti a LibWhisker anti-IDS protokollját a Nikto számára.

Előnyök:

- A szoftver támogatja az SSL-t és a teljes HTTP-proxyt.

- XML, HTML, egyszerű szöveg, NBE és CSV formátumban készít jelentéseket.

- Lehetősége van egy szerver vagy több kiszolgáló több portjának vizsgálatára.

Hátrányok:

- Ez a szoftver nem alkalmas nagyvállalatok rendszereinek vagy hálózatainak szkennelésére.

- A felhasználók a vizsgálati eredményeket elsöprőnek találhatják.

Hogyan választottam ki a legjobb hackereszközöket a Windows rendszerhez?

Az eszközök kiválasztásának felülvizsgálati folyamata aprólékos tesztelést foglal magában a különféle kiberbiztonsági forgatókönyvek között. Minden fent felsorolt eszközt alaposan megvizsgáltam szimulált környezetek hogy felmérje teljesítményét a sebezhetőségek felderítésében.

A tesztelési folyamatom olyan szempontokra is kiterjed, mint pl felhasználóbarát, integrációs képességek és alkalmazkodóképesség a különböző Windows operációs rendszer verziókhoz és szerverkiadásokhoz. Gondoltam arra is törvényességi és etikai normák mielőtt a fenti 10 legjobb eszközt javasolná.

Hogyan kell használni a hackereszközöket?

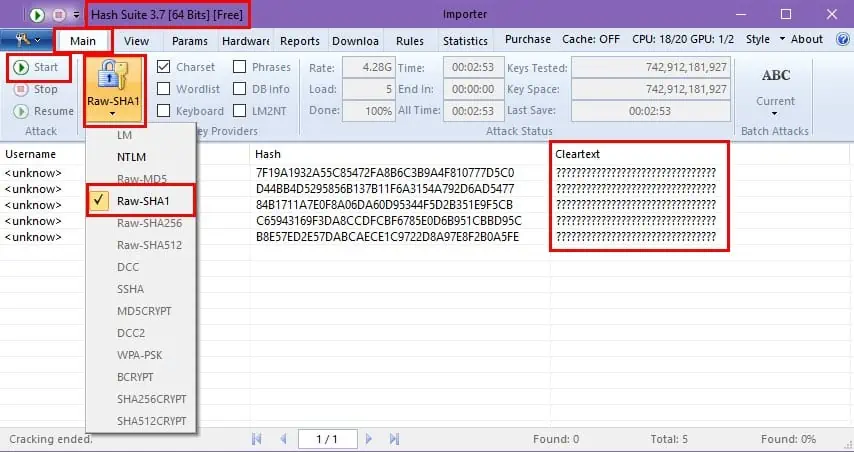

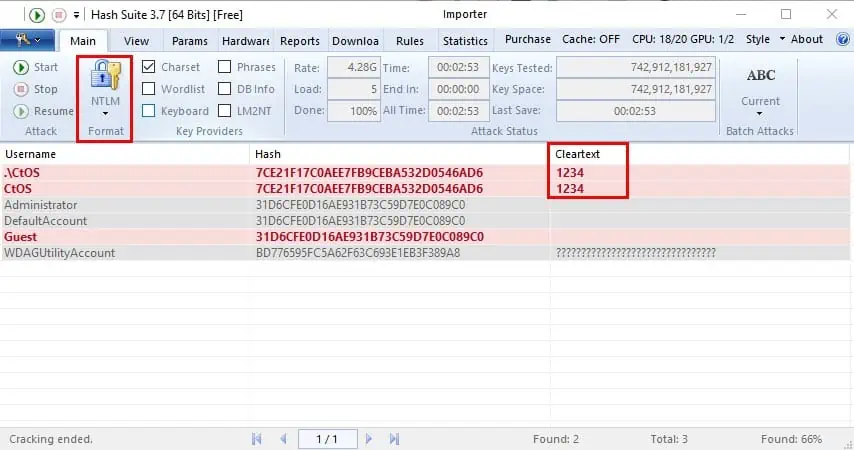

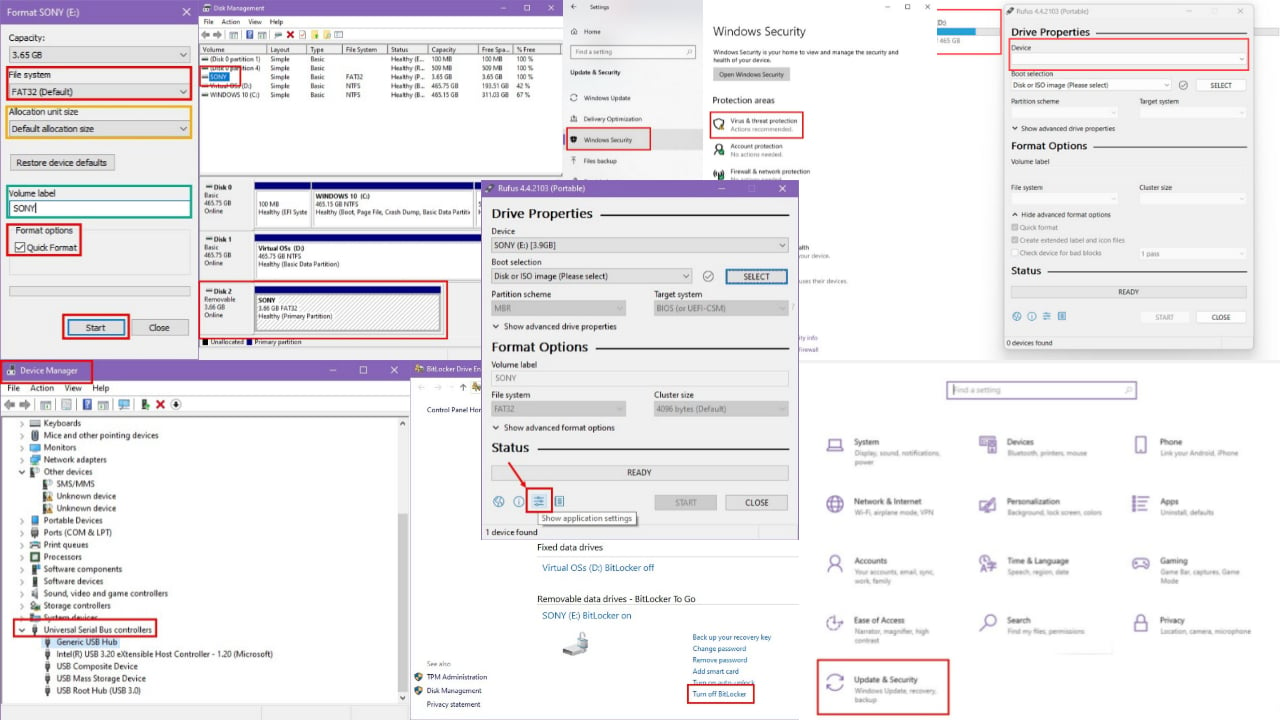

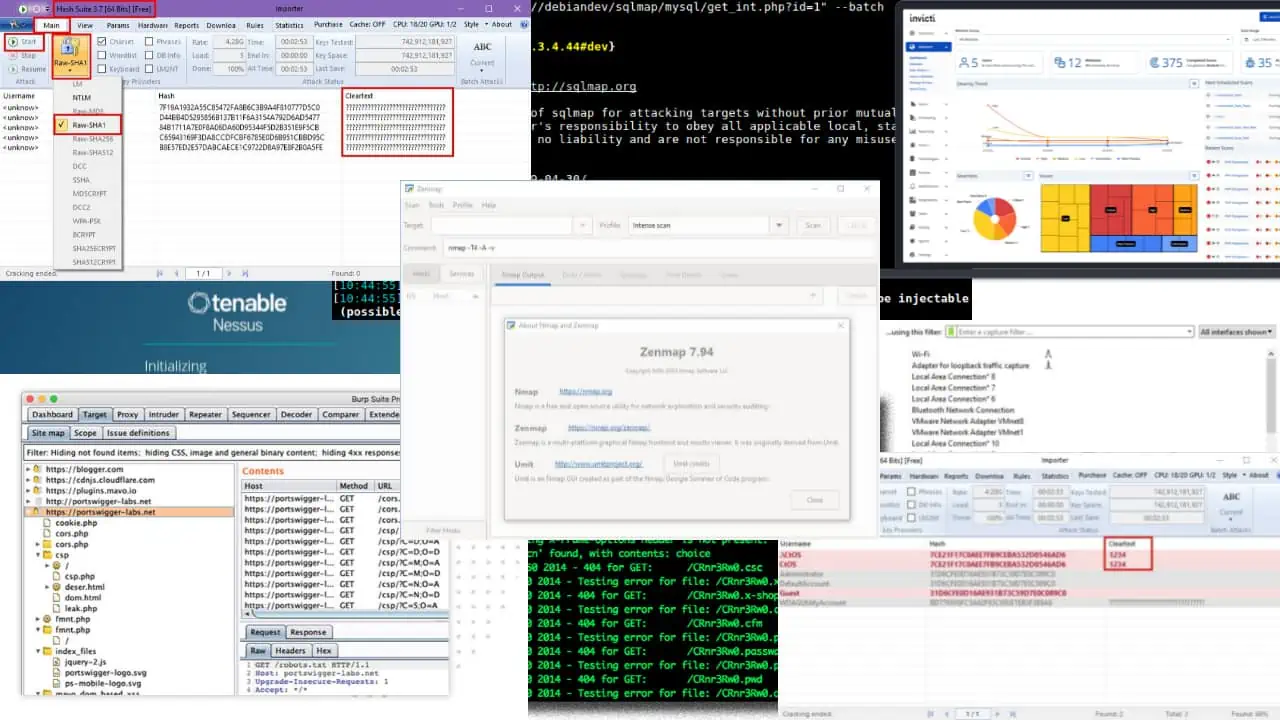

Megmutatom, hogyan tesztelheti a választott jelszavak erősségét a Hash Suite jelszótörő. A Hash Suite az Hasfelmetsző János egyedileg épített Windows-verziója.

Íme a felhasználónevek és jelszavaik hashkódjai, amelyeket megpróbálok feltörni:

| Felhasználói azonosító | Hash kódok | Jelszó |

| acme1 | 7f19a1932a55c85472fa8b6c3b9a4f810777d5c0 | ***** |

| acmeadmin1 | d44bb4d5295856b137b11f6a3154a792d6ad5477 | ***** |

| johndoe1 | 84b1711a7e0f8a06da60d95344f5d2b351e9f5cb | ***** |

| janedoe1 | c65943169f3da8ccdfcbf6785e0d6b951cbbd95c | ***** |

| Tamale | b8e57ed2e57dabcaece1c9722d8a97e8f2b0a5fe | ***** |

Ideális esetben a Hasfelmetsző János vagy a Hash Suite egyszerű szöveggé dekódolja a hash kódokat. Az egyszerű szöveges kimenet a tényleges jelszó.

A következőképpen törheti fel a jelszavakat a sebezhetőség teszteléséhez a Hash Suite segítségével:

- Töltse le a Hash Suite Windows asztali alkalmazás.

- Csomagolja ki a Hash_Suite_Free fájlt.

- Menj a Hash_Suite_Free mappát.

- Futtassa a Hash_Suite_64 or Hash_Suite_32 EXE fájlt.

- Most látnia kell a Hash Suite asztali alkalmazás a ... val Fő fület alapértelmezettként.

- Kattintson az kialakított gombot a Hash Suite szalagmenü És válasszon SHA1. Ez az általam választott hash kódok formátuma.

- Választhat másik formátumot a hash kódlistától függően.

- Most kattintson a Rajt gombot.

- A Támadás állapota csoport, Befejezés az értékek az ETA-t mutatják.

- Ha elkészült, a Hash Suite felfedi a jelszó karaktereit a Tiszta szöveg oszlop.

Mivel az általam használt jelszavak erősek, a Hash Suite nem tudta feltörni a jelszavakat és a mögöttes hashkódokat.

A Hash Suite azonban képes volt feltörni az egyszerű Windows PC felhasználói fiókok jelszavait.

Mostanra már fel kellett volna fedeznie a legjobb Windows hackereszközöket, amelyeket különféle kiberbiztonsági rendszerek auditálási projektjei során használhat. A fenti lista a digitális rendszerek különböző aspektusaiból származó etikus hackereszközöket tartalmazza, mint például a hálózatépítés, a jelszókezelés, a Wi-Fi hálózatok és így tovább.

Nyugodtan próbálja ki őket, és ossza meg visszajelzését az alábbi megjegyzésmezőben.