PortSmash: Nově objevený útok na postranní kanál nalezený u procesorů Intel s HyperThreadingem

2 min. číst

Publikované dne

Přečtěte si naši informační stránku a zjistěte, jak můžete pomoci MSPoweruser udržet redakční tým Dozvědět se více

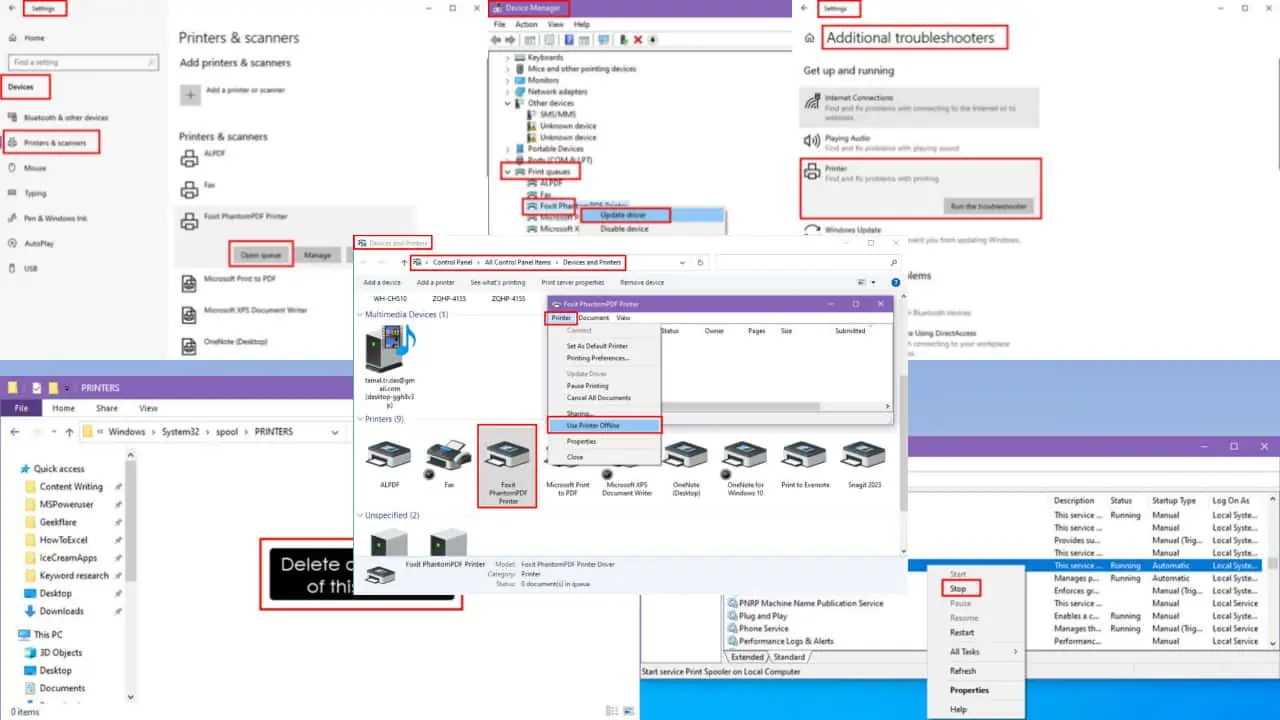

Byla objevena nová zranitelnost procesorů Intel s HyperThreadingem. Označený jako PortSmash byl identifikován jako nový útok na postranní kanál, který používá metodu odlišnou od zranitelnosti Spekulativní exekuce zjištěné začátkem tohoto roku.

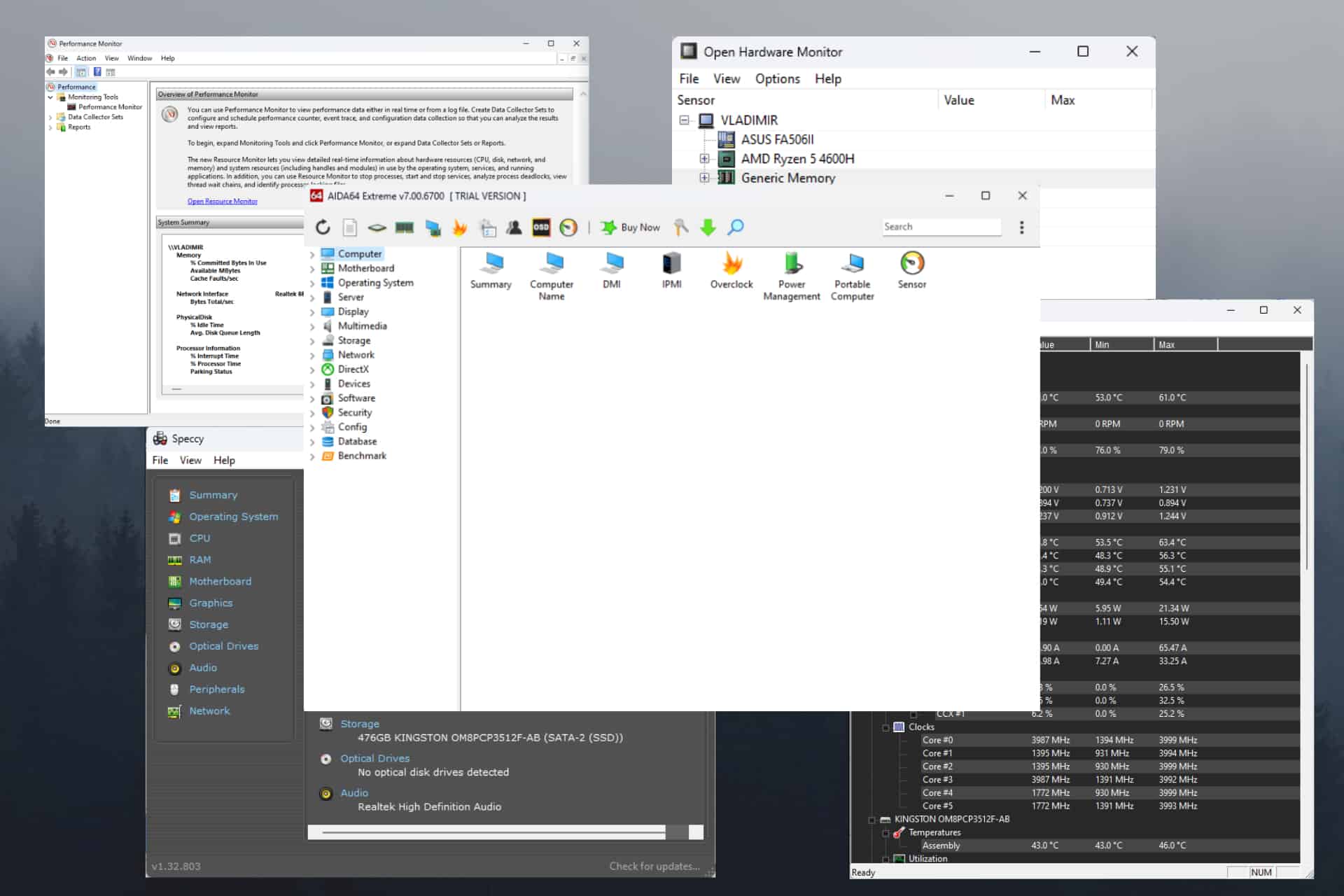

Pro ty, kteří nevědí, je vedlejší kanál jakýkoli útok založený na informacích získaných implementací počítačového systému, spíše než na slabinách samotného implementovaného algoritmu. Informace o načasování, spotřebě energie, elektromagnetické úniky nebo dokonce zvuk mohou poskytnout další zdroj informací, který lze využít. Zranitelnost objevil tým pěti akademiků z Technologické univerzity v Tampere ve Finsku a Technické univerzity v Havaně na Kubě. Výzkumníci uvedli, že PortSmash ovlivňuje všechny CPU, které používají architekturu SMT (Simultaneous Multithreading). Výzkumníci uvedli, že zranitelnost ovlivňuje procesory vyrobené společností Intel, ale jsou skeptičtí, že by mohla ovlivnit také procesory vyrobené společností AMD.

Náš útok nemá nic společného s paměťovým subsystémem nebo mezipamětí. Povaha úniku je způsobena sdílením prováděcího enginu na architekturách SMT (např. Hyper-Threading). Přesněji řečeno, zjišťujeme spory o porty, abychom vytvořili postranní kanál načasování pro exfiltraci informací z procesů běžících paralelně na stejném fyzickém jádru.

Tým zveřejnil PoC na GitHub který demonstruje útok PortSmash na CPU Intel Skylake a Kaby Lake. Intel na druhou stranu vydal prohlášení, které tuto zranitelnost uznává.

Společnost Intel obdržela oznámení o výzkumu. Tento problém není závislý na spekulativním provedení, a proto nesouvisí se Spectre, Meltdown nebo L1 Terminal Fault. Očekáváme, že to není jedinečné pro platformy Intel. Výzkum metod analýzy postranních kanálů se často zaměřuje na manipulaci a měření charakteristik, jako je časování, sdílených hardwarových zdrojů. Software nebo softwarové knihovny mohou být chráněny proti takovým problémům použitím postupů bezpečného vývoje postranních kanálů. Ochrana dat našich zákazníků a zajištění bezpečnosti našich produktů je pro Intel nejvyšší prioritou a i nadále budeme spolupracovat se zákazníky, partnery a výzkumníky, abychom pochopili a zmírnili všechny zjištěné zranitelnosti.

– Intel

Minulý rok jiný tým výzkumníků našel podobnou zranitelnost postranního kanálu ovlivňující technologii Hyper-Threading společnosti Intel. Možná je čas, aby uživatelé na svých zařízeních zakázali HT/SMT a přešli na architekturu, která SMT/HT nepoužívá.

Ulice: WindowsUnited