Github 上的虛假文件可能是惡意軟體 - 即使來自“Microsoft”

2分鐘讀

發表於

重點說明

- 駭客利用 GitHub 評論上傳偽裝成可信檔案的惡意軟體。

- 下載連結透過包含上傳者的名稱(例如 Microsoft)而顯得合法。

- 目前還沒有為開發人員提供解決方案,停用評論會損害協作。

安全研究人員發現 GitHub 評論檔案上傳系統中存在一個漏洞,惡意行為者正在利用該漏洞傳播惡意軟體。

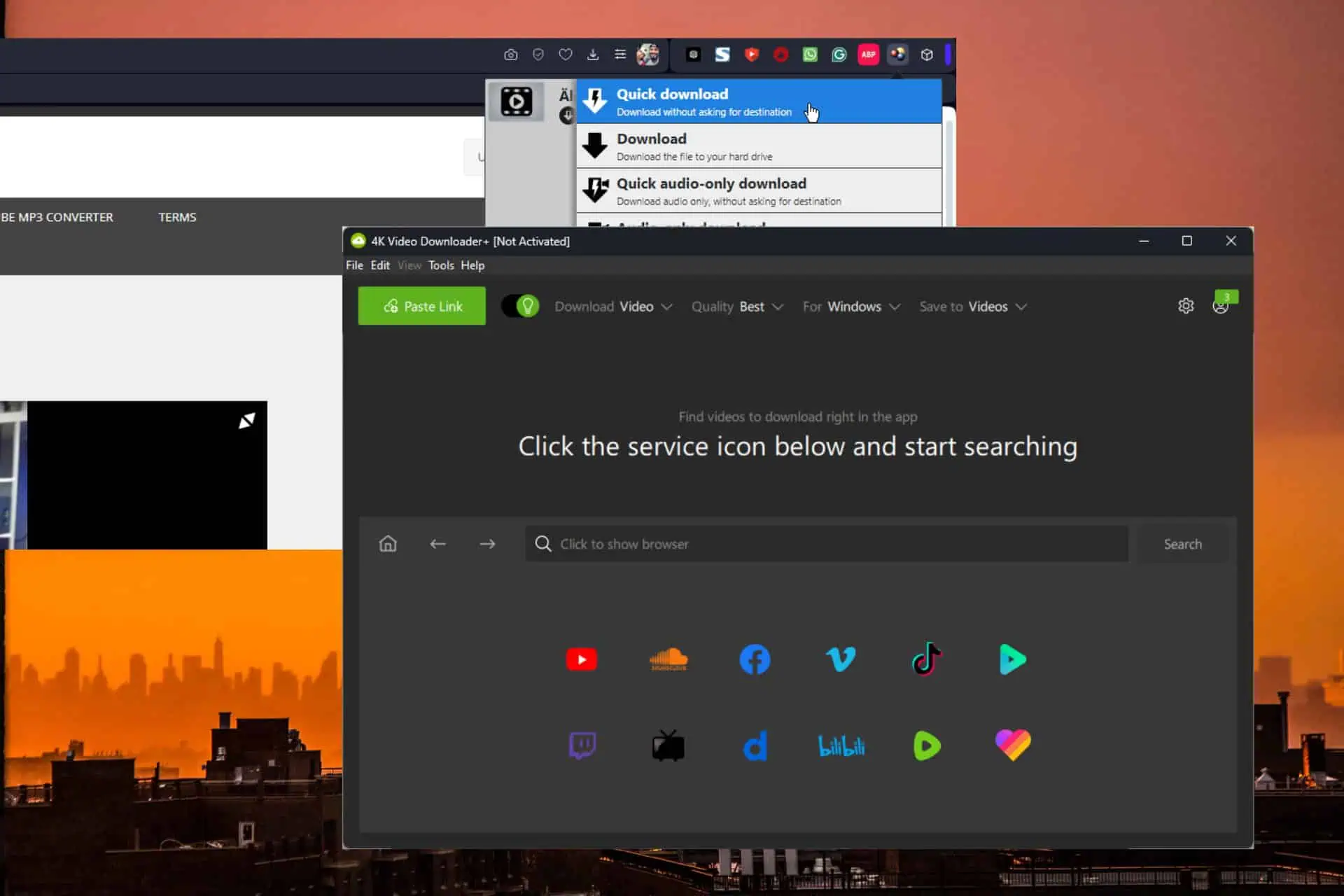

它的工作原理如下:當使用者將文件上傳到 GitHub 評論 (即使評論本身從未發布),會自動產生下載連結。此連結包括儲存庫的名稱及其所有者,可能會誘使受害者認為該文件是合法的,因為來源隸屬關係受信任。

例如,駭客可以將惡意軟體上傳到隨機儲存庫,而下載連結可能看起來來自微軟等知名開發人員或公司。

惡意軟體安裝程式的 URL 表明它們屬於 Microsoft,但該專案的原始程式碼中沒有提及它們。

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

該漏洞不需要任何技術專業知識;只需將惡意檔案上傳到評論就足夠了。

例如,威脅行為者可以在 NVIDIA 的驅動程式安裝程式儲存庫中上傳惡意軟體可執行文件,該惡意軟體可執行檔案偽裝成修復流行遊戲中問題的新驅動程式。或者,威脅行為者可以在 Google Chromium 原始碼的評論中上傳文件,並假裝它是網頁瀏覽器的新測試版本。

這些 URL 似乎也屬於該公司的儲存庫,這使得它們更加值得信賴。

不幸的是,目前開發人員除了完全禁用評論之外沒有辦法防止這種濫用,這會阻礙專案協作。

雖然 GitHub 已經刪除了報告中發現的一些惡意軟體活動,但潛在的漏洞仍未修補,並且尚不清楚是否或何時實施修復。

更多 並點選這裡。