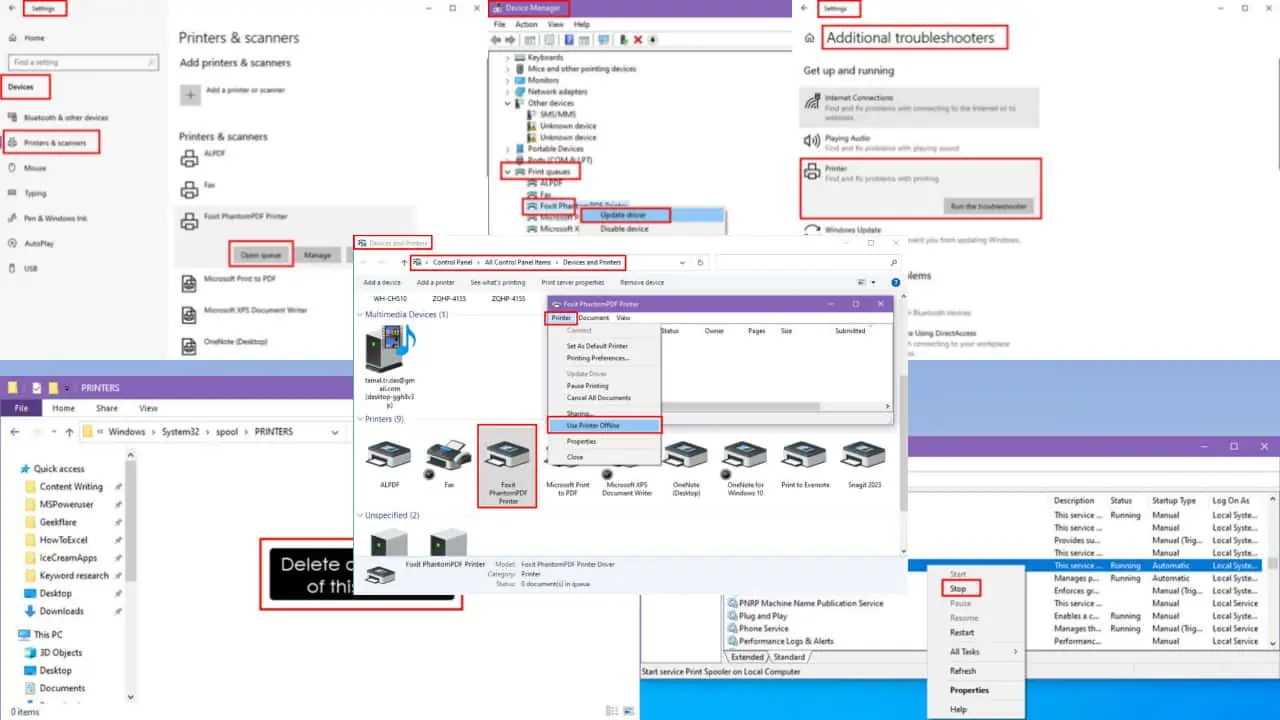

PortSmash: Cuộc tấn công kênh bên mới được phát hiện được tìm thấy với bộ xử lý Intel với HyperThreading

2 phút đọc

Được đăng trên

Đọc trang tiết lộ của chúng tôi để tìm hiểu cách bạn có thể giúp MSPoweruser duy trì nhóm biên tập Tìm hiểu thêm

Một lỗ hổng mới đã được phát hiện trong bộ xử lý Intel với HyperThreading. Được gọi là PortSmash, nó đã được xác định là một cuộc tấn công kênh phụ mới sử dụng một phương pháp khác với lỗ hổng Thực thi đầu cơ được tìm thấy vào đầu năm nay.

Đối với những người chưa biết, kênh phụ là bất kỳ cuộc tấn công nào dựa trên thông tin thu được từ việc triển khai hệ thống máy tính, chứ không phải là các điểm yếu trong chính thuật toán được triển khai. Thông tin thời gian, tiêu thụ điện năng, rò rỉ điện từ hoặc thậm chí âm thanh có thể cung cấp thêm một nguồn thông tin có thể được khai thác. Lỗ hổng bảo mật được phát hiện bởi một nhóm gồm XNUMX học giả từ Đại học Công nghệ Tampere ở Phần Lan và Đại học Kỹ thuật Havana, Cuba. Các nhà nghiên cứu cho biết PortSmash ảnh hưởng đến tất cả các CPU sử dụng kiến trúc SMT (Đa luồng đồng thời). Các nhà nghiên cứu cho biết, lỗ hổng này ảnh hưởng đến các CPU do Intel sản xuất nhưng họ hoài nghi rằng nó cũng có thể ảnh hưởng đến các CPU do AMD sản xuất.

Cuộc tấn công của chúng tôi không liên quan gì đến hệ thống con bộ nhớ hoặc bộ nhớ đệm. Bản chất của rò rỉ là do chia sẻ động cơ thực thi trên kiến trúc SMT (ví dụ: Siêu phân luồng). Cụ thể hơn, chúng tôi phát hiện sự tranh giành cổng để xây dựng một kênh phụ thời gian để lọc thông tin từ các quy trình chạy song song trên cùng một lõi vật lý.

Nhóm đã xuất bản PoC trên GitHub điều đó chứng tỏ một cuộc tấn công PortSmash trên các CPU Intel Skylake và Kaby Lake. Mặt khác, Intel đã đưa ra một tuyên bố thừa nhận lỗ hổng bảo mật.

Intel đã nhận được thông báo về nghiên cứu. Vấn đề này không phụ thuộc vào thực thi suy đoán và do đó không liên quan đến Spectre, Meltdown hoặc L1 Terminal Fault. Chúng tôi kỳ vọng rằng nó không phải là duy nhất đối với các nền tảng của Intel. Nghiên cứu về phương pháp phân tích kênh bên thường tập trung vào thao tác và đo lường các đặc tính, chẳng hạn như thời gian, của tài nguyên phần cứng dùng chung. Phần mềm hoặc thư viện phần mềm có thể được bảo vệ khỏi những vấn đề như vậy bằng cách sử dụng các phương pháp phát triển an toàn kênh bên. Bảo vệ dữ liệu của khách hàng và đảm bảo tính bảo mật cho các sản phẩm của chúng tôi là ưu tiên hàng đầu của Intel và chúng tôi sẽ tiếp tục làm việc với khách hàng, đối tác và các nhà nghiên cứu để hiểu và giảm thiểu bất kỳ lỗ hổng nào được xác định.

- Intel

Năm ngoái, một nhóm nghiên cứu khác đã tìm thấy một lỗ hổng kênh bên tương tự ảnh hưởng đến công nghệ Siêu phân luồng của Intel. Có thể đã đến lúc người dùng phải tắt HT / SMT trên thiết bị của họ và chuyển sang kiến trúc không sử dụng SMT / HT.

Via: cửa sổ hoa