PortSmash: Nyupptäckt sidokanalattack hittades med Intel-processorer med HyperThreading

2 min. läsa

Publicerad den

Läs vår informationssida för att ta reda på hur du kan hjälpa MSPoweruser upprätthålla redaktionen Läs mer

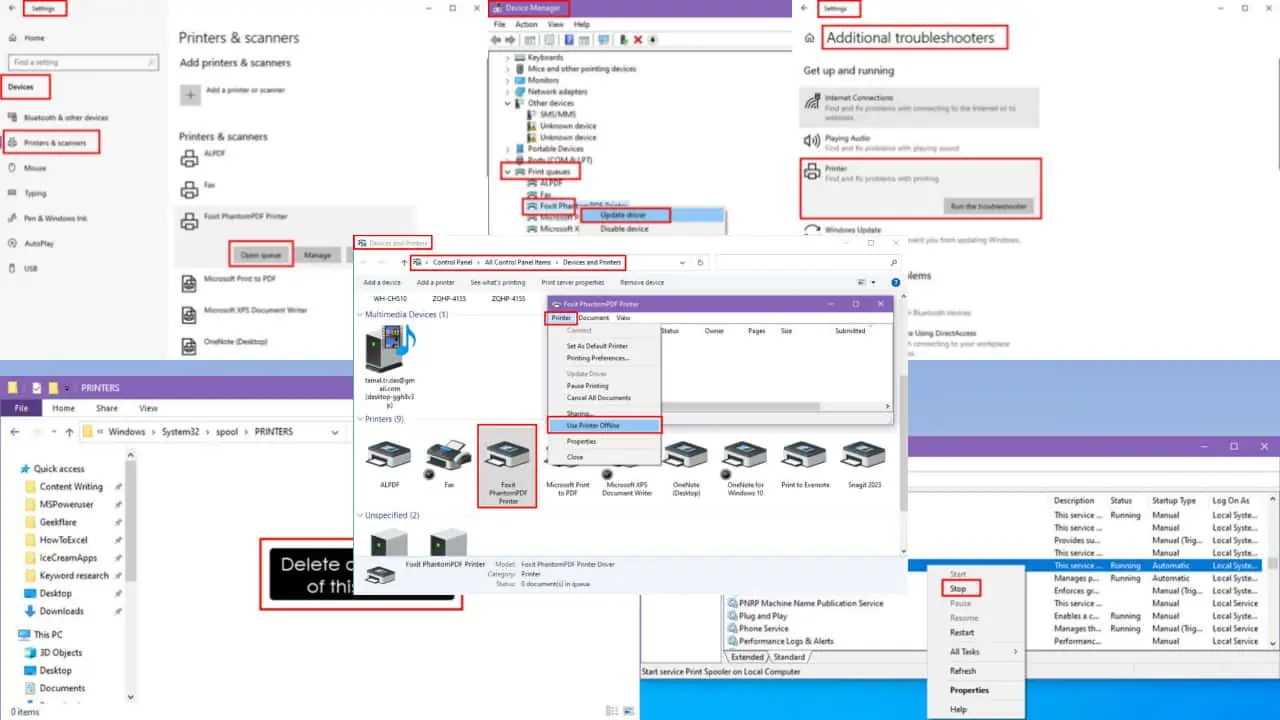

En ny sårbarhet har upptäckts som Intel-processorer med HyperThreading. Dubbad som PortSmash, har den identifierats som en ny sidokanalattack som använder en metod som skiljer sig från sårbarheten Speculative Execution som hittades tidigare i år.

För de som inte vet är en sidokanal vilken attack som helst baserad på information som erhållits från implementeringen av ett datorsystem, snarare än svagheter i själva den implementerade algoritmen. Tidsinformation, strömförbrukning, elektromagnetiska läckor eller till och med ljud kan ge en extra informationskälla som kan utnyttjas. Sårbarheten upptäcktes av ett team på fem akademiker från Tammerfors tekniska universitet i Finland och Tekniska universitetet i Havanna, Kuba. Forskare sa att PortSmash påverkar alla processorer som använder SMT-arkitektur (Simultaneous Multithreading). Forskare sa att sårbarheten påverkar CPU:er tillverkade av Intel men är skeptiska till att det också kan påverka de som tillverkas av AMD.

Vår attack har ingenting att göra med minnesundersystemet eller cachning. Läckagets natur beror på exekveringsmotordelning på SMT (t.ex. Hyper-Threading) arkitekturer. Mer specifikt upptäcker vi portkonflikt för att konstruera en sidokanal för timing för att exfiltrera information från processer som körs parallellt på samma fysiska kärna.

Teamet har publicerat PoC på GitHub som visar en PortSmash-attack på Intel Skylake- och Kaby Lake-processorer. Intel, å andra sidan, har släppt ett uttalande som erkänner sårbarheten.

Intel fick besked om forskningen. Det här problemet är inte beroende av spekulativt utförande och är därför inte relaterat till Spectre, Meltdown eller L1 Terminal Fault. Vi förväntar oss att det inte är unikt för Intel-plattformar. Forskning om sidokanalanalysmetoder fokuserar ofta på att manipulera och mäta egenskaperna, såsom timing, hos delade hårdvaruresurser. Program- eller mjukvarubibliotek kan skyddas mot sådana problem genom att använda metoder för säker utveckling av sidokanaler. Att skydda våra kunders data och säkerställa säkerheten för våra produkter är en högsta prioritet för Intel och vi kommer att fortsätta att arbeta med kunder, partners och forskare för att förstå och mildra eventuella sårbarheter som identifieras.

– Intel

Förra året fann ett annat team av forskare en liknande sårbarhet i sidokanaler som påverkar Intels Hyper-Threading-teknik. Det kan vara dags för användare att inaktivera HT/SMT på sina enheter och flytta till en arkitektur som inte använder SMT/HT.

via: Windows United