Microsofts nya verktyg gör det möjligt för företagssäkerhetsteam att köra falska ransomware-kampanjer

2 min. läsa

Publicerad den

Läs vår informationssida för att ta reda på hur du kan hjälpa MSPoweruser upprätthålla redaktionen Läs mer

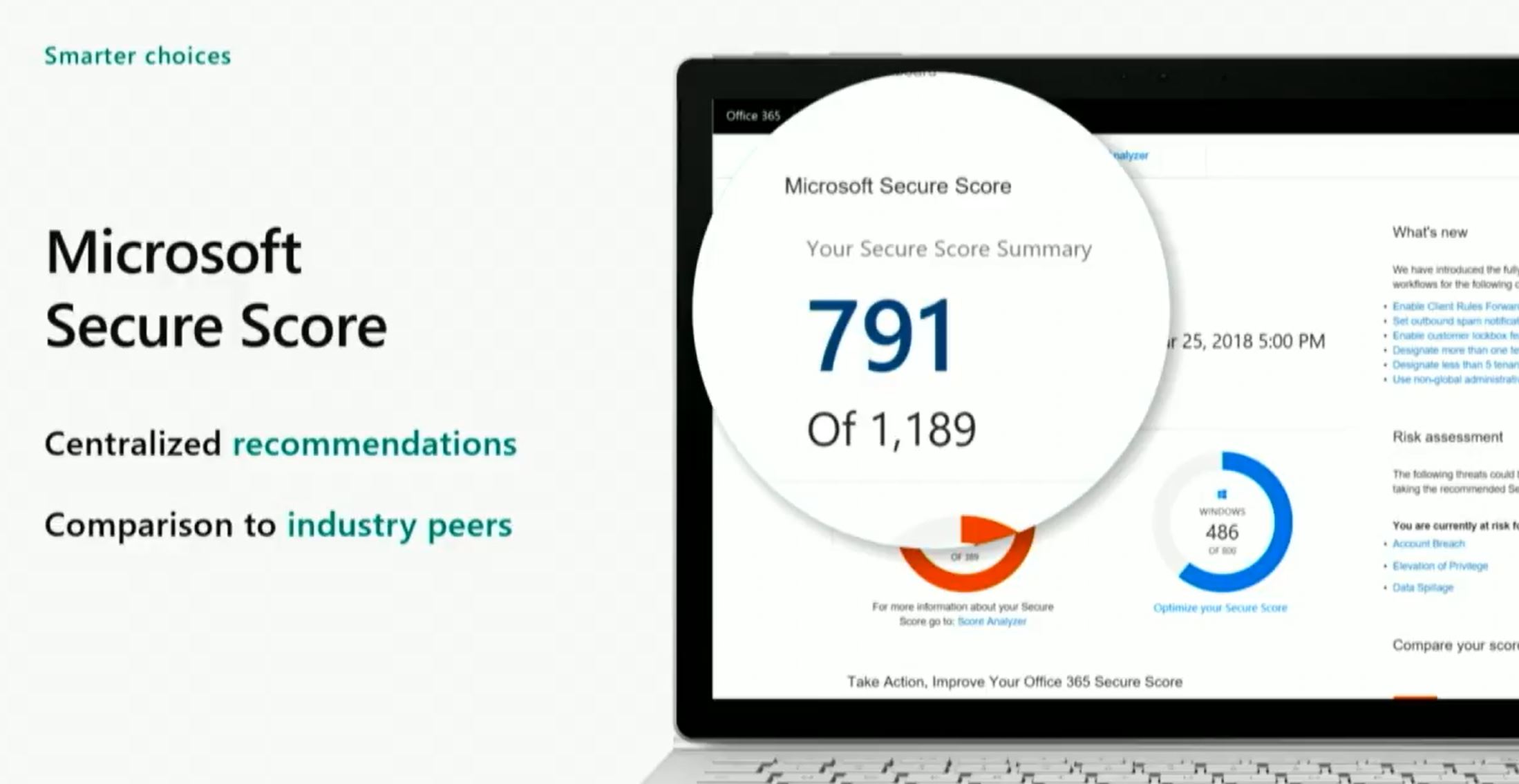

Microsoft släppte idag två nya verktyg för att hjälpa IT-proffs att förenkla hur de hanterar säkerhet i sina företag. Det första verktyget kallas Microsoft Secure Score som hjälper organisationer att avgöra vilka kontroller som ska aktiveras för att skydda användare, data och enheter. Det kommer också att tillåta organisationer att jämföra sina poäng med liknande profiler med hjälp av inbyggd maskininlärning.

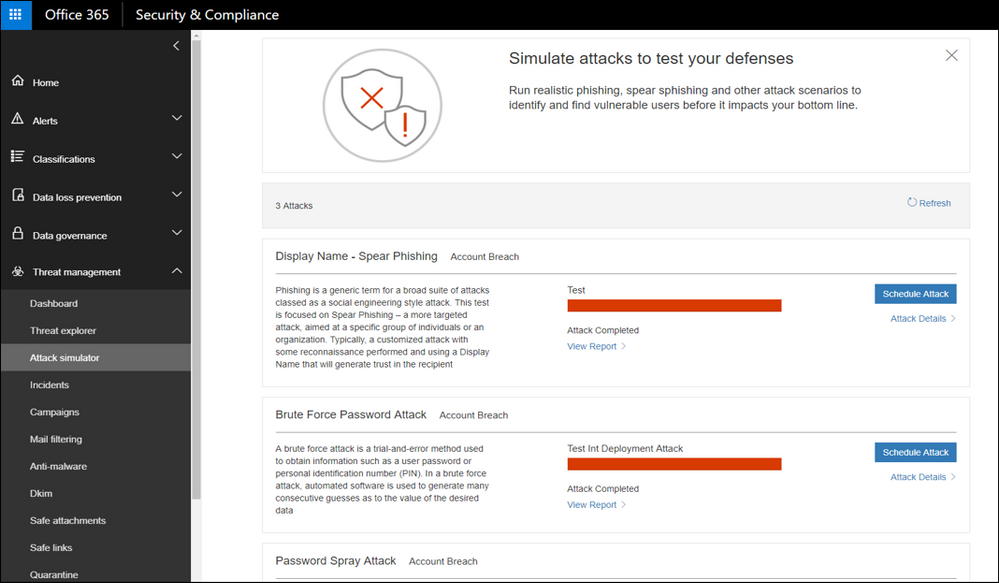

Det andra verktyget kallas Attacksimulator vilket kommer att tillåta företagssäkerhetsteam att köra simulerade attacker inklusive falska ransomware- och nätfiskekampanjer. Detta kommer att hjälpa dem att lära sig sina anställdas svar och justera säkerhetsinställningarna därefter. De kan köra följande attacker för tillfället.

- Visningsnamn Spear Phishing Attack: Nätfiske är den allmänna termen för socialt utformade attacker som är utformade för att samla in autentiseringsuppgifter eller personligt identifierbar information (PII). Spear phishing är en delmängd av denna attacktyp som är riktad, ofta riktad mot en specifik grupp, individ eller organisation. Dessa attacker är anpassade och tenderar att utnyttja ett avsändarnamn som skapar förtroende hos mottagaren.

- Lösenordssprayattack: För att förhindra dåliga skådespelare från att ständigt gissa lösenorden för användarkonton finns det ofta kontolåsningspolicyer. Till exempel kommer ett konto att låsas ut efter att ett visst antal dåliga lösenord har gissat för en användare. Men om du skulle ta ett enda lösenord och prova det mot varje enskilt konto i en organisation, skulle det inte utlösa några lockouter. Lösenordssprayattacken utnyttjar vanliga lösenord och riktar sig till många konton i en organisation med hopp om att en av kontoinnehavarna använder ett gemensamt lösenord som gör att en hackare kan komma in på kontot och ta kontroll över det. Från detta inträngda konto kan en hackare starta fler attacker genom att anta kontoinnehavarens identitet.

- Brute Force Password Attack: Denna typ av attack består av att en hackare försöker många lösenord eller lösenfraser med hopp om att så småningom gissa rätt. Angriparen kontrollerar systematiskt alla möjliga lösenord och lösenfraser tills rätt hittas.

Lär dig mer om detta nya Attack Simulator-verktyg här..