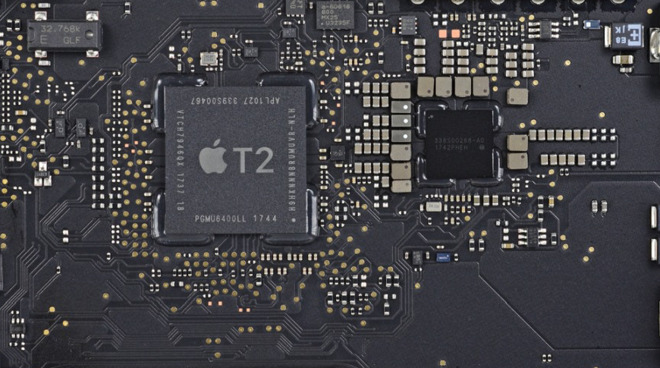

Hackare säger att de har knäckt Apples T2 Secure Enclave-chip

2 min. läsa

Uppdaterad den

Läs vår informationssida för att ta reda på hur du kan hjälpa MSPoweruser upprätthålla redaktionen Läs mer

Apple har länge gjort mycket av sin Secure Enclave-processor i sina iPhones och på senare tid Macbooks, men idag tillkännagav hackare ett "unpatchable" utnyttjande för processorn som teoretiskt sett skulle kunna ge dem full kontroll över enheter som skyddas av chipsen, inklusive dekryptering av känslig data.

Utnyttjandet kombinerar två tidigare sårbarheter (heckm8 och Blackbird) som används för att jailbreaka iPhones, med hacket som gör att de kan köra kod inuti T2-säkerhetschipet vid start.

Enligt hacker ironPeak lämnade Apple ett felsökningsgränssnitt öppet i T2-säkerhetschip som skickas till kunder, vilket gör att vem som helst kan gå in i Device Firmware Update (DFU) -läge utan autentisering.

För närvarande jailbreaking ett T2 säkerhetschip innebär att du ansluter till en Mac / MacBook via USB-C och kör version 0.11.0 av Checkra1n jailbreaking-programvaran under Macens startprocess.

Men "med den här metoden är det möjligt att skapa en USB-C-kabel som automatiskt kan utnyttja din macOS-enhet vid start", sa ironPeak.

På grund av att hacket är hårdvarubaserat är det "omladdningsbart" och iPhone- och Mac-användare är sårbara om de lämnar sin enhet utom synhåll, som att passera genom tullen. Det presenterar att det fortfarande kräver att din enhet ska startas om.

”Om du misstänker att ditt system har manipulerats, använd Apple Configurator för att installera om bridgeOS på ditt T2-chip som beskrivs här. Om du är ett potentiellt mål för statliga aktörer, kontrollera din SMC-nyttolastintegritet med .eg rickmark / smcutil och lämna inte din enhet utan tillsyn, säger ironPeak.

Läs mer på Ironpeaks webbplats här.

via ZDNet