Google förklarar ökade in-the-wild bedrifter

3 min. läsa

Publicerad den

Läs vår informationssida för att ta reda på hur du kan hjälpa MSPoweruser upprätthålla redaktionen Läs mer

Det verkar finnas en ökning av frasen "utnyttjande av CVE-1234-567 finns i naturen" i de senaste Chrome-bloggarna. Det är förståeligt nog alarmerande för de flesta Chrome-användare. Men även om ökningen av utnyttjande verkligen kan vara oroande, förklarade Chrome Security att trenden också kan vara en indikation på den ökade insynen i utnyttjande. Så, vilken är det?

Trenden är troligen orsakad av båda orsakerna, enligt Adrian Taylor från Chrome Security i en blogg för att klargöra några missuppfattningar om detta.

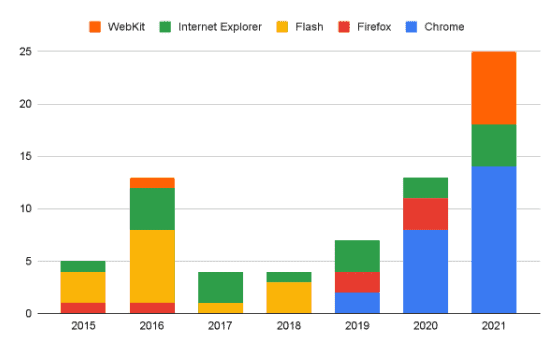

Project Zero spårade upp alla identifierade in-the-wild zero-day buggar för webbläsare, inklusive WebKit, Internet Explorer, Flash, firefoxoch Chrome.

Ökningen av dessa utnyttjanden i Chrome är ganska märkbar från 2019 till 2021. Tvärtom fanns det inga registrerade nolldagarsbuggar i Chrome från 2015 till 2018. Chrome Security klargör att detta kanske inte betyder att det inte förekom någon helt "ingen" exploatering i Chromium-baserade webbläsare under dessa år. Den känner igen att man inte har någon fullständig bild av aktivt utnyttjande och tillgängliga data kan ha provtagningsbias.

Så varför finns det många bedrifter nu? Chrome Security tillskriver detta fyra möjliga orsaker: leverantörens transparens, utvecklat angriparfokus, slutförandet av webbplatsisoleringsprojektet och förhållandet mellan komplexitet och programvarubuggar.

För det första, många av webbläsartillverkarna publicerar nu detaljer om sådana utnyttjande genom sin releasekommunikation. Detta var inte praxis tidigare där webbläsartillverkare inte meddelade att en bugg attackerades även om de var medvetna om detta.

För det andra, det finns en utveckling i angriparens fokus. I början av 2020 bytte Edge till Chromium-renderingsmotorn. Naturligtvis går angripare efter det mest populära målet eftersom de då kan attackera fler användare.

För det tredje kan ökningen av buggar bero på det nyligen avslutade fleråriga Site Isolation-projektet, vilket gör en bugg nästan otillräcklig för att göra mycket skada. Som sådan behövde attacker tidigare som bara krävde en enda bugg nu mer. Före 2015 är flera webbsidor bara i en enda renderingsprocess, vilket gör det möjligt att stjäla användares data från andra webbar med bara en enda bugg. Med Site Isolation-projektet måste spårare kedja två buggar eller fler för att äventyra renderingsprocessen och hoppa in i Chrome-webbläsarprocessen eller operativsystemet.

Slutligen kan detta bero på det enkla faktum att programvara har buggar, och en bråkdel av dem kan utnyttjas. Webbläsarna speglar operativsystemets komplexitet, och hög komplexitet är lika med fler buggar.

Dessa saker gör att antalet utnyttjade buggar inte är ett exakt mått på säkerhetsrisken. Chrome-teamet försäkrar dock att de arbetar hårt med att upptäcka och åtgärda buggar innan de släpps. När det gäller n-dagarsattacker (utnyttjande av buggar som redan hade åtgärdats) hade det skett en markant minskning av deras "patch gap" från 35 dagar i Chrome (76 till 18 dagar i genomsnitt). De ser också fram emot att ytterligare minska detta.

Icke desto mindre insåg Chrome att oavsett med vilken hastighet de försöker fixa den vilda exploateringen så är dessa attacker dåliga. Som sådana försöker de verkligen hårt för att göra attacken dyr och komplicerad för fienden. Specifika projekt som Chrome tar på sig inkluderar den kontinuerliga förstärkningen av Site Isolation, speciellt för Android, V8 heap sandlåda, MiraclePtr och Scan-projekt, minnessäkra språk i att skriva nya Chrome-delar och begränsningar efter exploatering.

Chrome arbetar hårt för att säkerställa säkerheten genom dessa stora säkerhetstekniska projekt. Användare kan dock göra något enkelt för att hjälpa. Om Chrome påminner dig om att uppdatera, gör det.