PortSmash: обнаружена недавно обнаруженная атака по побочному каналу с процессорами Intel с HyperThreading

2 минута. читать

Опубликовано

Прочтите нашу страницу раскрытия информации, чтобы узнать, как вы можете помочь MSPoweruser поддержать редакционную команду. Читать далее

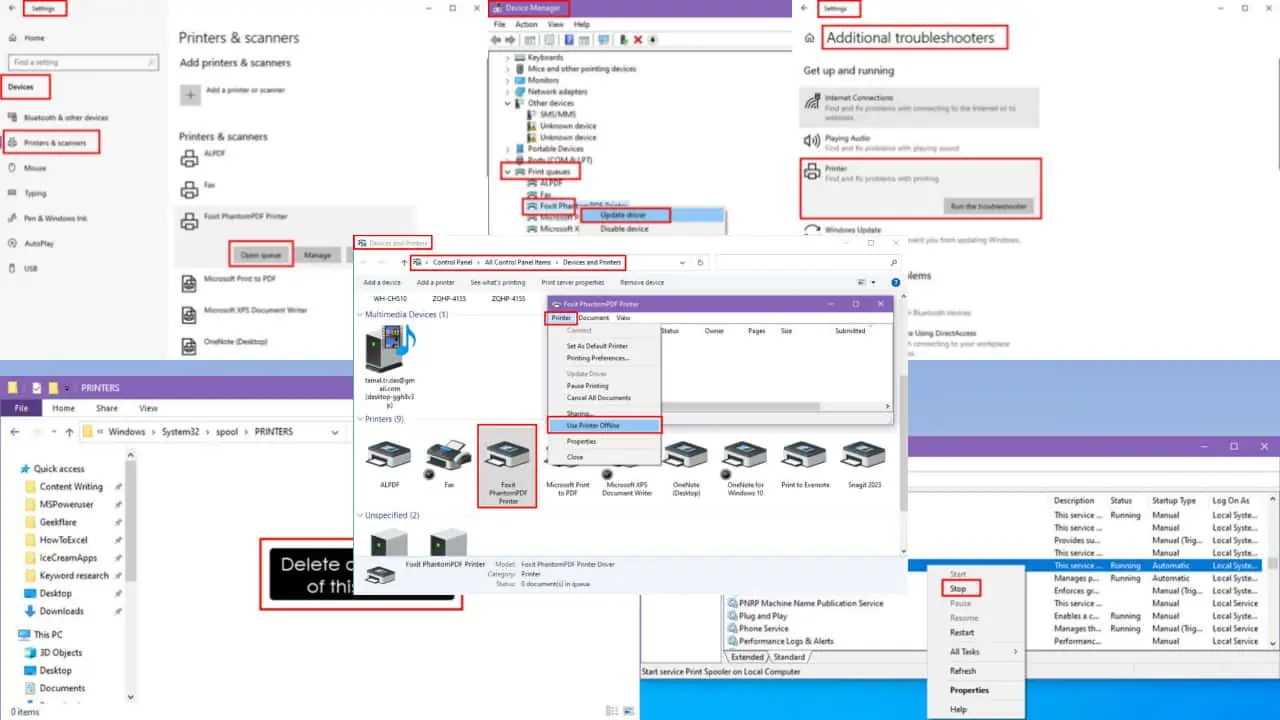

Обнаружена новая уязвимость процессоров Intel с технологией HyperThreading. Названная PortSmash, она была идентифицирована как новая атака по побочному каналу, использующая метод, отличный от уязвимости Speculative Execution, обнаруженной ранее в этом году.

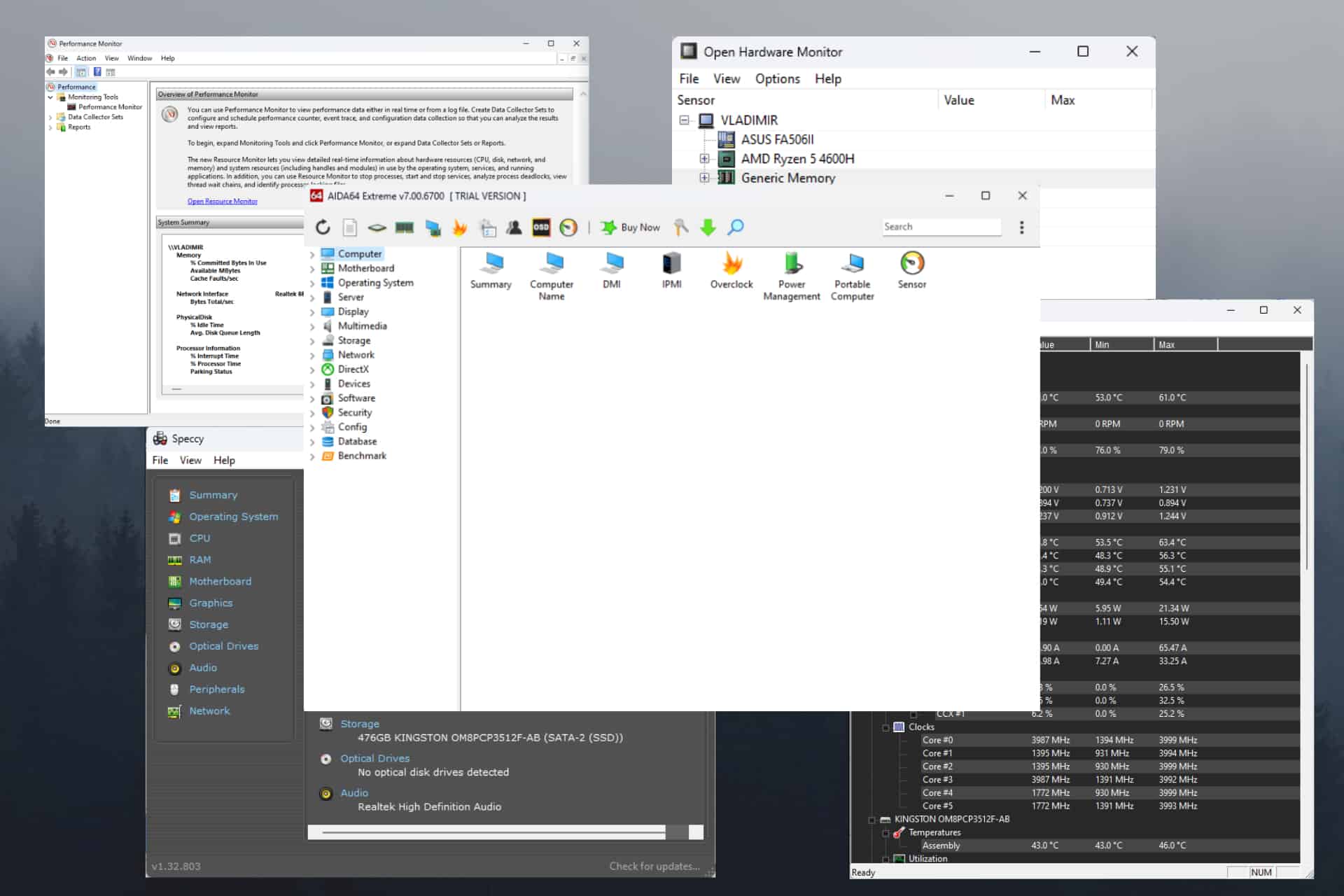

Для тех, кто не знает, побочный канал — это любая атака, основанная на информации, полученной при реализации компьютерной системы, а не на слабостях самого реализованного алгоритма. Информация о времени, потребляемой мощности, электромагнитных утечках или даже звуке могут стать дополнительным источником информации, который можно использовать. Уязвимость была обнаружена группой из пяти ученых из Технологического университета Тампере в Финляндии и Технического университета Гаваны, Куба. Исследователи заявили, что PortSmash влияет на все процессоры, использующие архитектуру SMT (одновременная многопоточность). Исследователи заявили, что уязвимость затрагивает процессоры Intel, но скептически относятся к тому, что она также может затронуть процессоры AMD.

Наша атака не имеет ничего общего с подсистемой памяти или кэшированием. Природа утечки связана с совместным использованием механизма выполнения в архитектурах SMT (например, Hyper-Threading). В частности, мы обнаруживаем конкуренцию портов, чтобы создать временной побочный канал для извлечения информации из процессов, запущенных параллельно на одном физическом ядре.

Команда опубликовала PoC на GitHub который демонстрирует атаку PortSmash на процессоры Intel Skylake и Kaby Lake. Intel, с другой стороны, выпустила заявление, признающее уязвимость.

Intel получила уведомление об исследовании. Эта проблема не связана со спекулятивным выполнением и, следовательно, не связана с Spectre, Meltdown или сбоем терминала L1. Мы ожидаем, что это не уникально для платформ Intel. Исследования методов анализа побочных каналов часто фокусируются на манипулировании и измерении характеристик, таких как синхронизация, общих аппаратных ресурсов. Программное обеспечение или библиотеки программного обеспечения можно защитить от таких проблем, используя безопасные методы разработки по сторонним каналам. Защита данных наших клиентов и обеспечение безопасности наших продуктов являются главным приоритетом для Intel, и мы будем продолжать работать с клиентами, партнерами и исследователями, чтобы понять и устранить любые обнаруженные уязвимости.

- Intel

В прошлом году другая группа исследователей обнаружила аналогичную уязвимость побочного канала, затрагивающую технологию Intel Hyper-Threading. Возможно, пользователям пора отключить HT/SMT на своих устройствах и перейти на архитектуру, которая не использует SMT/HT.

Via: Окна Юнайтед