O mój Boże! Microsoft pozostawił dużą lukę RCE w domyślnej konfiguracji Linuksa na Azure

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Microsoft twierdzi, że kocha Linuksa, ale wydaje się, że miłość nie obejmowała zapewnienia hakerom superłatwego dostępu do roota dla instalacji systemu operacyjnego Azure.

Zespół badawczy firmy ochroniarskiej Wiz niedawno odkrył szereg alarmujących luk w mało znanym agencie oprogramowania o nazwie Open Management Infrastructure (OMI), który jest wbudowany w wiele popularnych usług platformy Azure.

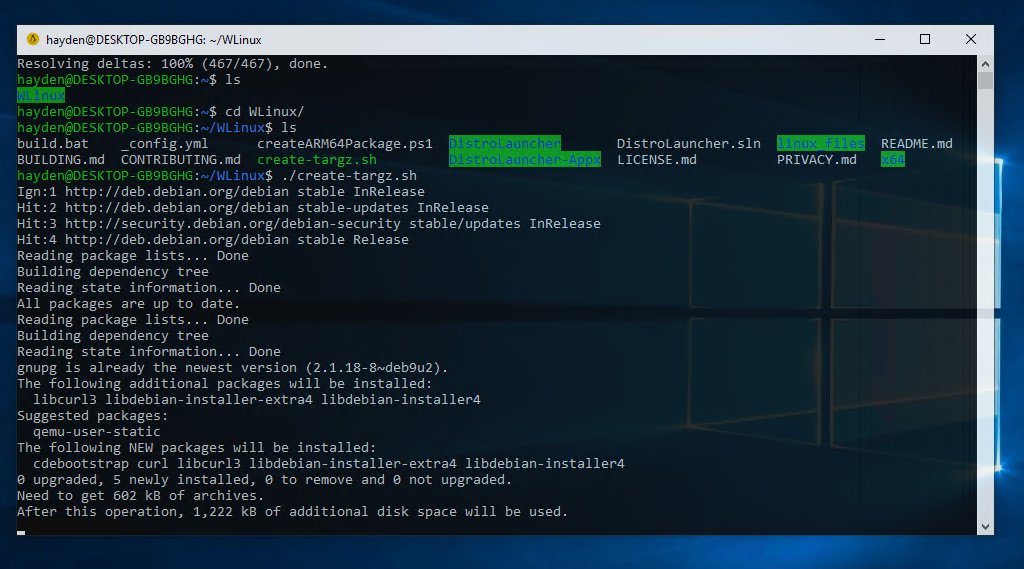

Gdy klienci konfigurują maszynę wirtualną z systemem Linux w swojej chmurze, w tym na platformie Azure, agent OMI jest automatycznie wdrażany bez ich wiedzy po włączeniu niektórych usług platformy Azure. O ile nie zostanie zastosowana łata, osoby atakujące mogą z łatwością wykorzystać cztery luki w zabezpieczeniach, aby uzyskać uprawnienia roota i zdalnie wykonać złośliwy kod (na przykład szyfrowanie plików w celu uzyskania okupu).

Wszystko, co hakerzy muszą zrobić, aby uzyskać dostęp do roota na zdalnym komputerze, to wysyłany pojedynczy pakiet z usuniętym nagłówkiem uwierzytelniania.

Jeśli OMI zewnętrznie ujawnia porty 5986, 5985 lub 1270, system jest zagrożony.

„Dzięki kombinacji prostego błędu w kodowaniu instrukcji warunkowych i niezainicjowanej struktury uwierzytelniania każde żądanie bez nagłówka autoryzacji ma domyślnie uprawnienia uid=0, gid=0, czyli root”.

Wiz nazwał lukę OMIGOD i uważa, że aż 65% instalacji Linuksa na platformie Azure było podatnych na ataki.

Microsoft wydał łataną wersję OMI (1.6.8.1). Ponadto firma Microsoft zaleciła klientom ręczną aktualizację OMI, zapoznaj się z sugerowanymi krokami firmy Microsoft tutaj.

Wiz sugeruje, czy masz nasłuchiwanie OMI na portach 5985, 5986, 1270, aby natychmiast ograniczyć dostęp sieciowy do tych portów w celu ochrony przed luką RCE (CVE-2021-38647).

przez ZDNet