Fałszywe pliki na Githubie mogą być złośliwym oprogramowaniem – nawet od „Microsoftu”

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Kluczowe uwagi

- Hakerzy wykorzystują komentarze na GitHubie do przesyłania złośliwego oprogramowania podszywającego się pod zaufane pliki.

- Linki do pobierania wydają się wiarygodne, jeśli zawierają nazwę osoby przesyłającej (np. Microsoft).

- Brak aktualnej poprawki dla programistów, wyłączenie komentarzy szkodzi współpracy.

Badacze bezpieczeństwa zidentyfikowali lukę w systemie przesyłania plików komentarzy w GitHub, którą złośliwi aktorzy wykorzystują do rozprzestrzeniania złośliwego oprogramowania.

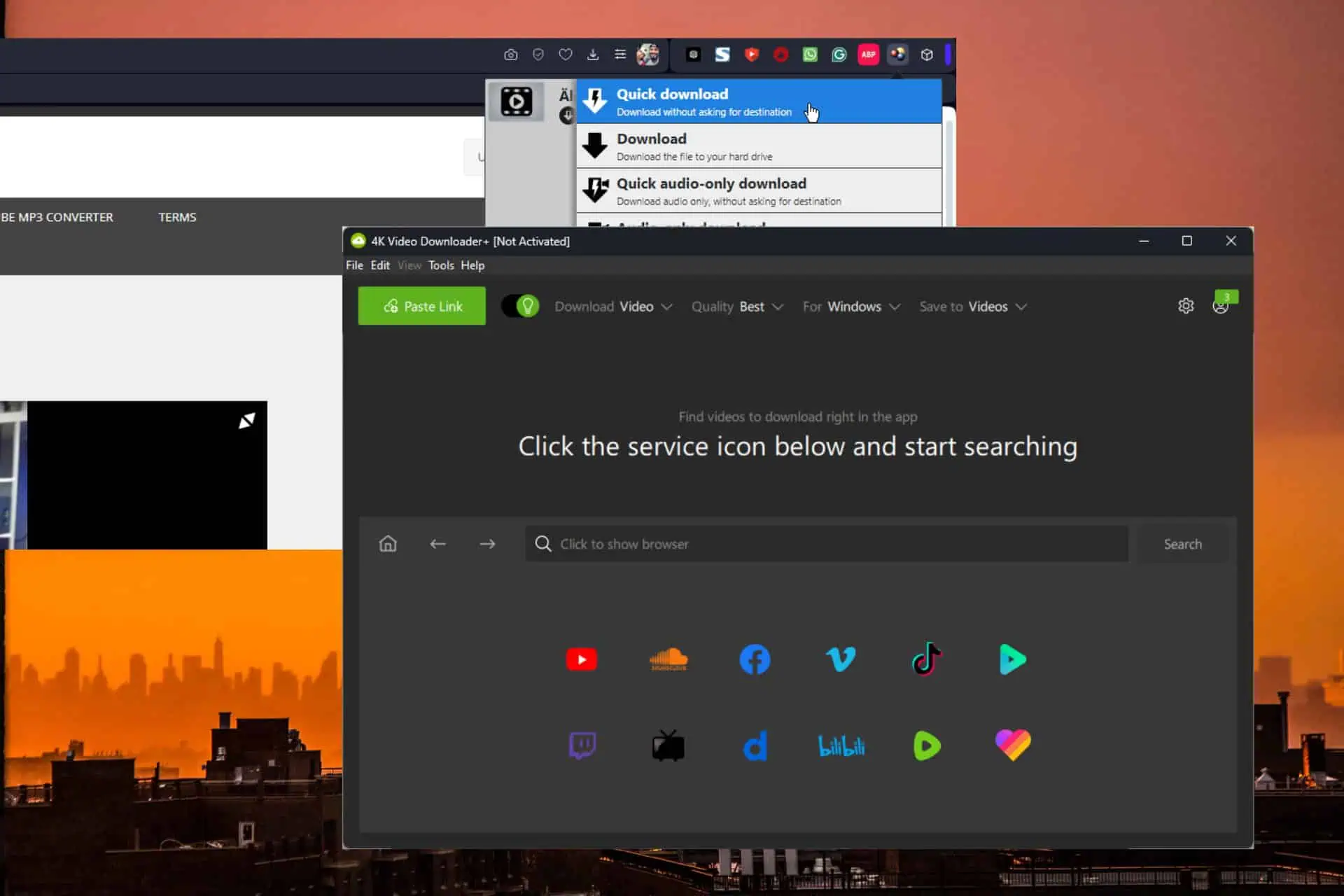

Oto jak to działa: Gdy użytkownik przesyła plik do pliku Komentarz na GitHubie (nawet jeśli sam komentarz nigdy nie zostanie opublikowany), link do pobrania zostanie wygenerowany automatycznie. Link ten zawiera nazwę repozytorium i jego właściciela, co może oszukać ofiary, myśląc, że plik jest legalny ze względu na powiązanie z zaufanym źródłem.

Na przykład hakerzy mogą przesłać złośliwe oprogramowanie do losowego repozytorium, a link do pobrania może pochodzić od znanego programisty lub firmy, takiej jak Microsoft.

Adresy URL instalatorów złośliwego oprogramowania wskazują, że należą one do firmy Microsoft, ale w kodzie źródłowym projektu nie ma o nich odniesienia.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Ta luka nie wymaga żadnej wiedzy technicznej; wystarczy przesłać złośliwy plik do komentarza.

Na przykład osoba zagrażająca może przesłać do repozytorium instalatora sterowników firmy NVIDIA plik wykonywalny złośliwego oprogramowania, który udaje nowy sterownik rozwiązujący problemy w popularnej grze. Osoba atakująca może też przesłać plik w komentarzu do kodu źródłowego Google Chromium i udawać, że jest to nowa wersja testowa przeglądarki internetowej.

Te adresy URL również wydają się należeć do repozytoriów firmy, co czyni je znacznie bardziej wiarygodnymi.

Niestety, obecnie programiści nie mają możliwości zapobiegania takim nadużyciom poza całkowitym wyłączeniem komentarzy, co utrudnia współpracę przy projekcie.

Chociaż GitHub usunął niektóre kampanie złośliwego oprogramowania zidentyfikowane w raportach, podstawowa luka pozostaje nienaprawiona i nie jest jasne, czy i kiedy zostanie wdrożona poprawka.

Więcej tutaj.