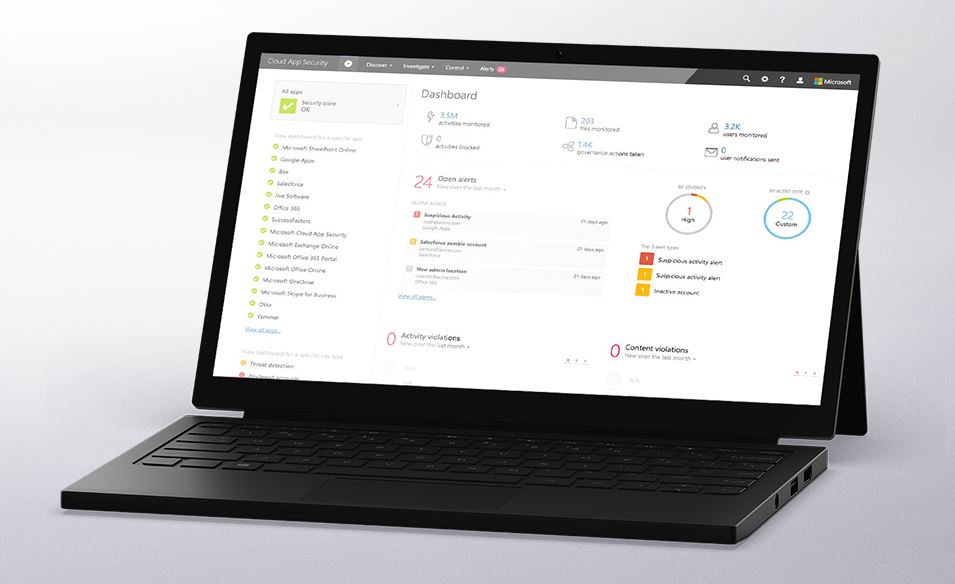

Microsofts Cloud App Security-funksjon tilbyr umiddelbar avlogging for mistenkelige brukere

2 min. lese

Publisert på

Les vår avsløringsside for å finne ut hvordan du kan hjelpe MSPoweruser opprettholde redaksjonen Les mer

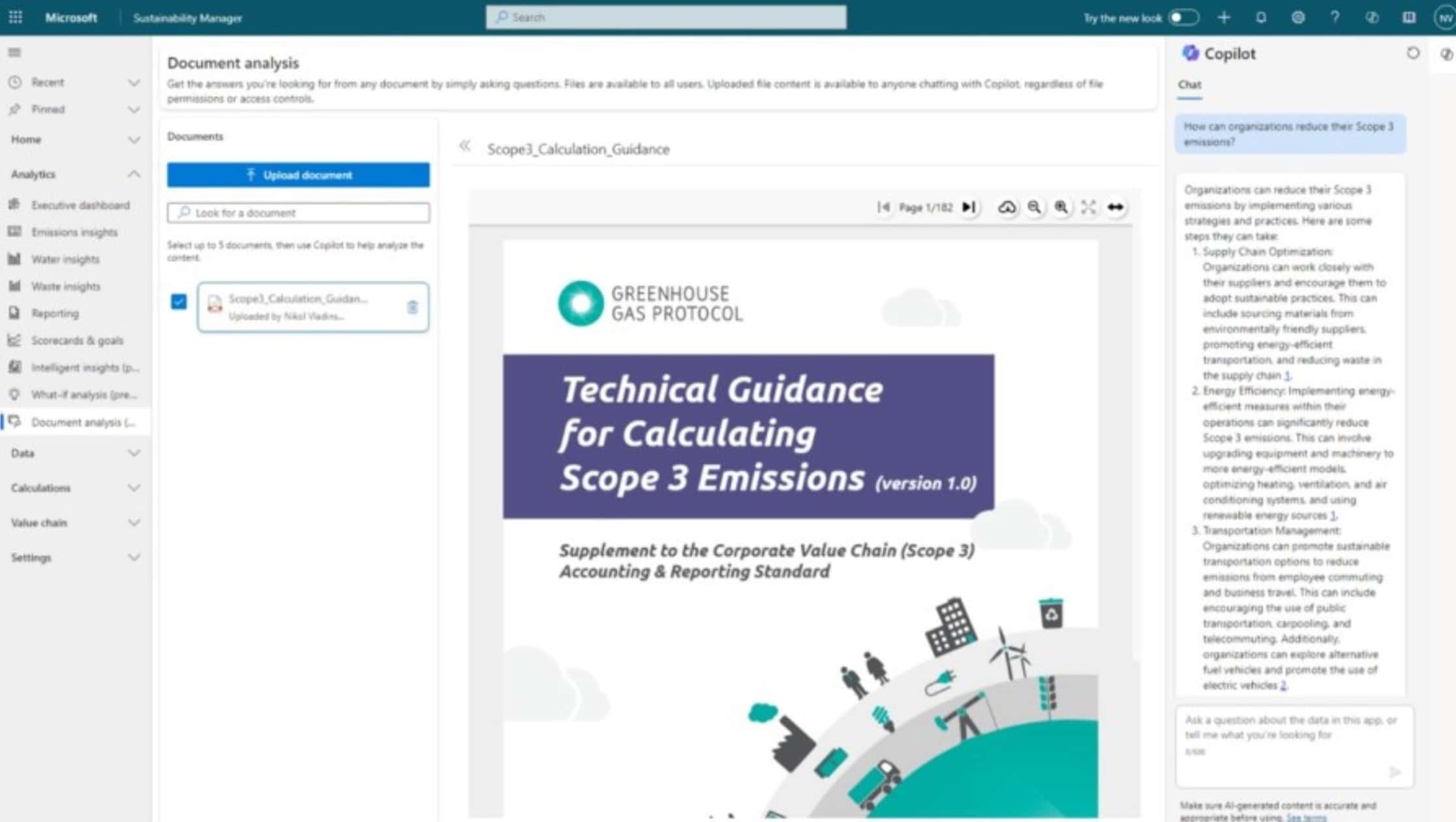

Cloud App Security lar organisasjoner dra full nytte av skyapplikasjoner, men beholde dataene deres i kontroll, gjennom forbedret synlighet i aktivitet. Det hjelper dem også med å avdekke skygge-IT, vurdere risiko, håndheve retningslinjer, undersøke aktiviteter og stoppe trusler. En av hovedutfordringene med å beskytte skybaserte apper er at angripere kan bevege seg raskt for å få tilgang til kritiske data. Med integrasjonen av Azure Active Directory kunngjorde Microsoft i dag en ny funksjon i Cloud App Security som vil hjelpe administratorer med å svare umiddelbart.

Når en angriper får uautorisert tilgang til en konto, er en vanlig bransjepraksis å deaktivere kontoen. Men dette er ikke nok! Hvis kontoen brukes aktivt til å eksfiltrere data, få forhøyede rettigheter i organisasjonen eller en annen metode som holder angriperens økt aktiv, kan de fortsatt bruke den kompromitterte kontoen.

Når en mistenkelig aktivitet identifiseres i Cloud App Security-portalen, kan administratorer nå starte en automatisk utbedringshandling for å logge av disse brukerne. Cloud App Security ugyldiggjør alle brukerens oppdateringstokener utstedt til sky-apper. Brukere må logge på igjen til Office 365 og alle andre apper som er tilgjengelig via Azure Active Directory.

Administratorer kan lære om hvordan de aktiverer denne funksjonen her..