Google oppdateringer Chrome Zero-day blir utnyttet i naturen

2 min. lese

Publisert på

Les vår avsløringsside for å finne ut hvordan du kan hjelpe MSPoweruser opprettholde redaksjonen Les mer

Google har gitt ut en presserende løsning for Chrome-nettleseren deres til skrivebordsbrukere for en nylig oppdaget sårbarhet som blir aktivt utnyttet.

CVE-2021-30563 er en type forvirringsfeil i V8, Chromes Javascript-motor. Google har ikke gitt ut flere detaljer om feilen.

"Google er klar over rapporter om at en utnyttelse for CVE-2021-30563 eksisterer i naturen," sier deres råd.

Oppdateringen, som tar nettleseren til Chrome 91.0.4472.164 for Windows, Mac og Linux, retter syv andre sikkerhetssårbarheter totalt.

De andre feilene som er fikset inkluderer:

- [$ 7500] [1219082] Høy CVE-2021-30559: Out of bounds skriv i ANGLE. Rapportert av Seong-Hwan Park (SeHwa) fra SecunologyLab 2021-06-11

- [$ 5000] [1214842] Høy CVE-2021-30541: Bruk after free i V8. Rapportert av Richard Wheeldon 2021-05-31

- [$ N / A] [1219209] Høy CVE-2021-30560: Bruk after free i Blink XSLT. Rapportert av Nick Wellnhofer 2021-06-12

- [$ TBD] [1219630] Høy CVE-2021-30561: Typeforvirring i V8. Rapportert av Sergei Glazunov fra Google Project Zero 2021-06-14

- [$ TBD] [1220078] Høy CVE-2021-30562: Bruk etter gratis i WebSerial. Rapportert av Anonym 2021-06-15

- [$ TBD] [1228407] Høy CVE-2021-30563: Typeforvirring i V8. Rapportert av Anonym 2021-07-12

- [$ TBD] [1221309] Medium CVE-2021-30564: Heapbufferoverløp i WebXR. Rapportert av Ali Merchant, iQ3Connect VR Platform 2021-06-17

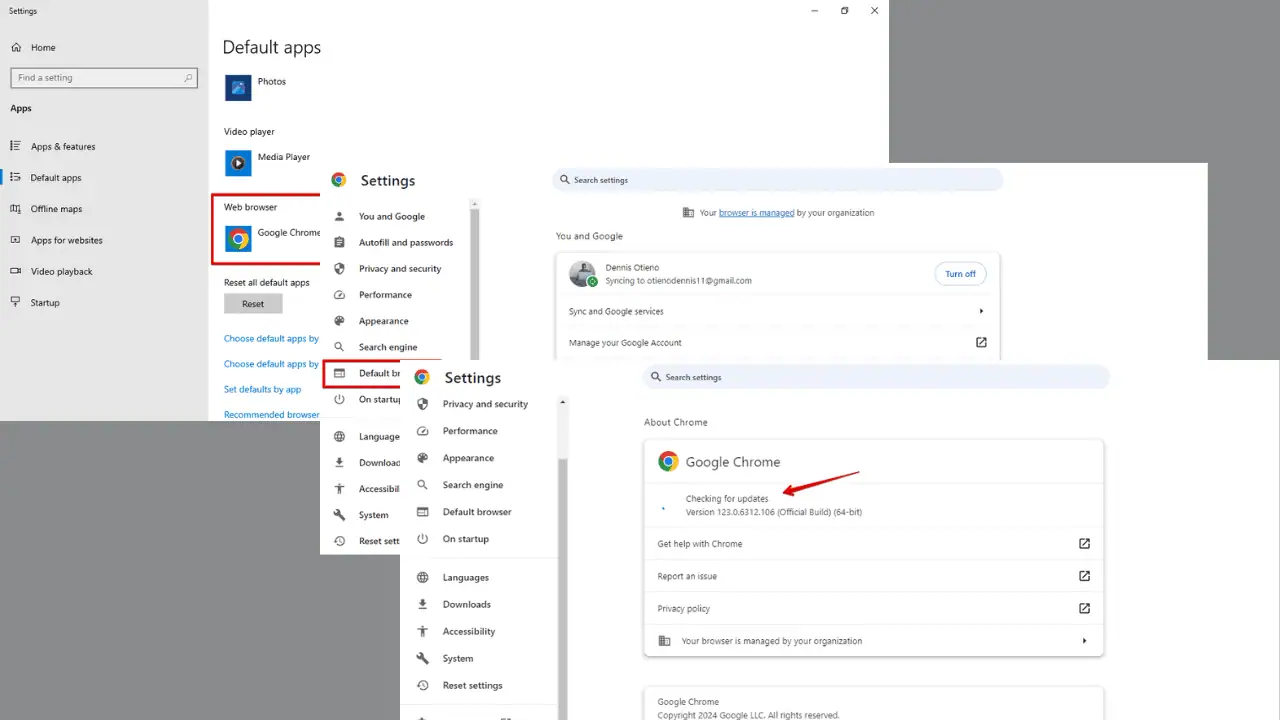

Gitt at feilen blir utnyttet i naturen, anbefales det at brukere oppdaterer nettleseren ved å gå til Innstillinger > Hjelp > "Om Google Chrome".