Een social engineering-aanval van Microsoft Teams vond onlangs plaats op het platform

4 minuut. lezen

Uitgegeven op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

Een social engineering-aanval van Microsoft Teams werd onlangs uitgevoerd door de Russische dreigingsactor, Midnight Blizzard, op het platform. De eerder gebruikte bedreigingsactor gecompromitteerde Microsoft 365-tenants om nieuwe domeinen te maken die verschijnen als technische ondersteuningsentiteiten. Onder deze vermommingen gebruikt Midnight Blizzard vervolgens Teams-berichten om te proberen inloggegevens van organisaties te stelen door een gebruiker in dienst te nemen en goedkeuring van multifactorauthenticatie (MFA)-prompts te verkrijgen.

Alle organisaties die Microsoft Teams gebruiken, worden aangemoedigd om de beveiligingspraktijken te versterken en authenticatieverzoeken die niet door de gebruiker zijn geïnitieerd, als kwaadaardig te behandelen.

Dat blijkt uit hun laatste onderzoek, werden ongeveer minder dan 40 wereldwijde organisaties getroffen door de social engineering-aanval van Microsoft Teams. Net als bij eerdere aanvallen van deze bedreigingsactoren, waren de organisaties voornamelijk sectoren van de overheid, niet-gouvernementele organisaties (NGO's), IT-diensten, technologie, discrete productie en media. Dit is logisch, gezien het feit dat Midnight Blizzard een Russische dreigingsactor is, die eerder door de Amerikaanse en Britse regeringen werd toegeschreven aan de buitenlandse inlichtingendienst van de Russische Federatie.

De aanvallen vonden plaats in mei 2023. Weet je nog, een andere bedreigingsactor, Storm-0558, veroorzaakte rond die tijd ook ernstige schade aan de servers van Microsoft.

Midnight Blizzard gebruikt echter echte Microsoft Teams-referenties van gecompromitteerde accounts om gebruikers te overtuigen de code in te voeren in de prompt op hun apparaat. Ze doen dit door zich voor te doen als technische ondersteuning of beveiligingsteam.

Volgens Microsoft doet Midnight Blizzard dat in 3 stappen:

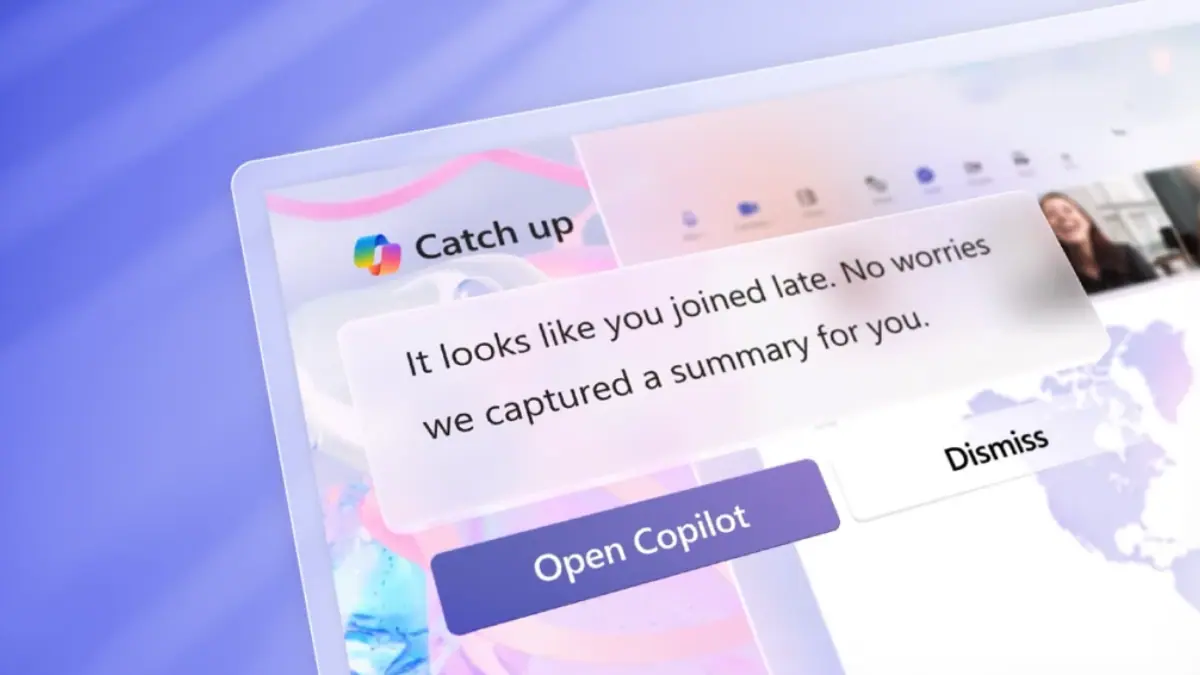

- De doelgebruiker kan een Microsoft Teams-berichtverzoek ontvangen van een externe gebruiker die zich voordoet als een technisch ondersteunings- of beveiligingsteam.

- Als de doelgebruiker het berichtverzoek accepteert, ontvangt de gebruiker een Microsoft Teams-bericht van de aanvaller die hem probeert te overtuigen een code in te voeren in de Microsoft Authenticator-app op zijn mobiele apparaat.

- Als de beoogde gebruiker het berichtverzoek accepteert en de code invoert in de Microsoft Authenticator-app, krijgt de bedreigingsactor een token om zich te verifiëren als de beoogde gebruiker. De actor krijgt toegang tot het Microsoft 365-account van de gebruiker nadat de authenticatiestroom is voltooid.

Microsoft heeft een lijst met e-mailnamen vrijgegeven waarmee u voorzichtig moet zijn:

Indicatoren van compromissen

| Indicator | Type | Omschrijving |

| msftprotection.onmicrosoft[.]com | Domeinnaam | Door een kwaadwillende actor gecontroleerd subdomein |

| identiteitVerificatie.onmicrosoft[.]com | Domeinnaam | Door een kwaadwillende actor gecontroleerd subdomein |

| accountsVerification.onmicrosoft[.]com | Domeinnaam | Door een kwaadwillende actor gecontroleerd subdomein |

| azuresecuritycenter.onmicrosoft[.]com | Domeinnaam | Door een kwaadwillende actor gecontroleerd subdomein |

| teamsprotection.onmicrosoft[.]com | Domeinnaam | Door een kwaadwillende actor gecontroleerd subdomein |

U kunt uzelf en uw organisatie echter beschermen tegen de social engineering-aanvallen van Microsoft Teams door deze aanbevelingen op te volgen:

- Pilot en begin met implementeren phishing-resistente authenticatiemethoden voor gebruikers.

- Implementeren Verificatiesterkte voor voorwaardelijke toegang om phishing-resistente authenticatie te eisen voor werknemers en externe gebruikers voor kritieke apps.

- Geef vertrouwde Microsoft 365-organisaties op om te definiëren welke externe domeinen zijn toegestaan of geblokkeerd om te chatten en te ontmoeten.

- Houden Microsoft 365-audit ingeschakeld, zodat auditrecords indien nodig kunnen worden onderzocht.

- Begrijp en selecteer de beste toegangsinstellingen voor externe samenwerking voor uw organisatie.

- Sta alleen bekende apparaten toe die zich houden aan De door Microsoft aanbevolen beveiligingsbasislijnen.

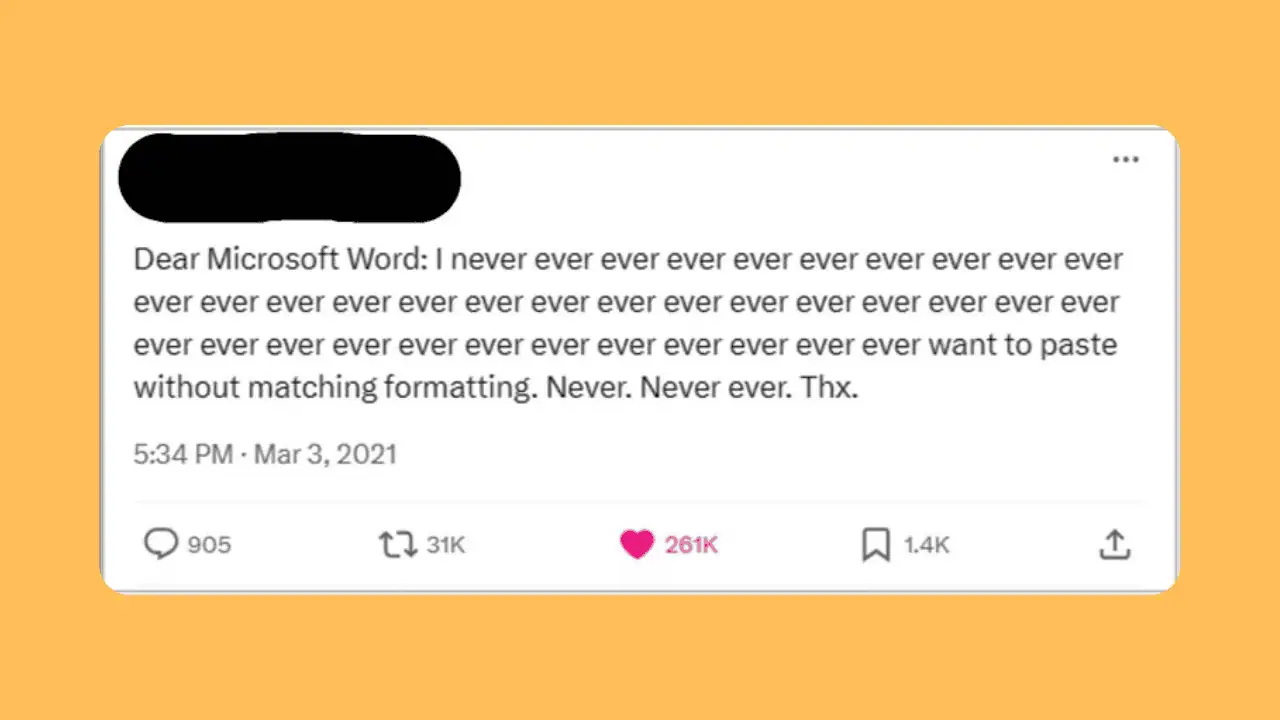

- Leid gebruikers op over ons social engineering en credential phishing-aanvallen, waaronder het afzien van het invoeren van MFA-codes die via enige vorm van ongevraagd bericht zijn verzonden.

- Leid Microsoft Teams-gebruikers op om 'Externe' tagging te verifiëren bij communicatiepogingen van externe entiteiten, wees voorzichtig met wat ze delen en deel nooit hun accountgegevens of autoriseer aanmeldingsverzoeken via chat.

- Leid gebruikers op bekijk de inlogactiviteit en markeer verdachte inlogpogingen als "Dit was ik niet".

- Implementeren App-beheer voor voorwaardelijke toegang in Microsoft Defender voor cloud-apps voor gebruikers die verbinding maken vanaf onbeheerde apparaten.

Wat vind je van deze social engineering-aanvallen van Microsoft Teams? Laat het ons weten in de comments hieronder.