偽のカメラでバイパスされたWindowsHello認証

2分。 読んだ

上で公開

MSPoweruser の編集チームの維持にどのように貢献できるかについては、開示ページをお読みください。 続きを読む

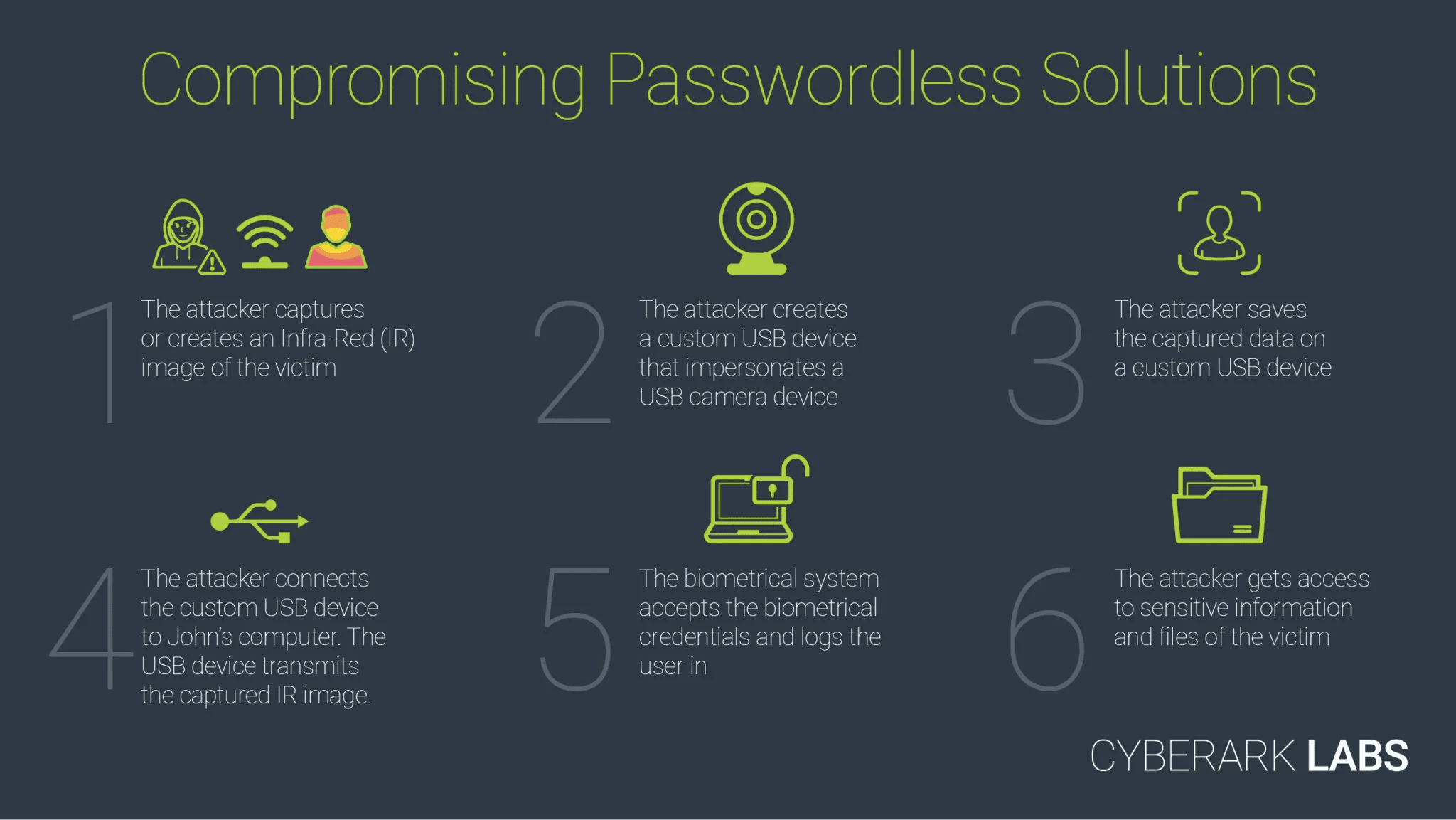

ハッカーは、Windows Helloが受け入れて喜んでいるように見えるターゲットのキャプチャされた赤外線写真を送信する偽のUSBカメラを使用することで、WindowsHelloのセキュリティを回避できることを実証しました。

問題は、IR対応カメラをWindows Helloカメラとして受け入れ、ハッカーが実際のデータではなく操作されたデータをPCに提供できるようにするWindowsHelloの意欲にあるようです。

さらに、ハッカーはXNUMXつのフレームをPCに送信するだけで済みます。XNUMXつはターゲットの実際のIRキャプチャで、もうXNUMXつは空白の黒いフレームです。 Windows Helloの活性テストをだますには、XNUMX番目のフレームが必要なようです。

CyberArk Labsによると、IR画像は、特殊な長距離IRカメラ、またはリフトなどのターゲットの環境に密かに配置されたカメラでキャプチャできます。

マイクロソフトは、 アドバイザリCVE-2021-34466 緩和策として、Windows Hello Enhanced Sign-inSecurityを提供しています。 これにより、OEMからの信頼の暗号化チェーンの一部であるWindows Helloカメラのみをデータのソースとして使用できます。これは、CyberArkがすべてのデバイスでサポートされているわけではないことを示しています。

ですべての詳細を読む ここにCyberArk。