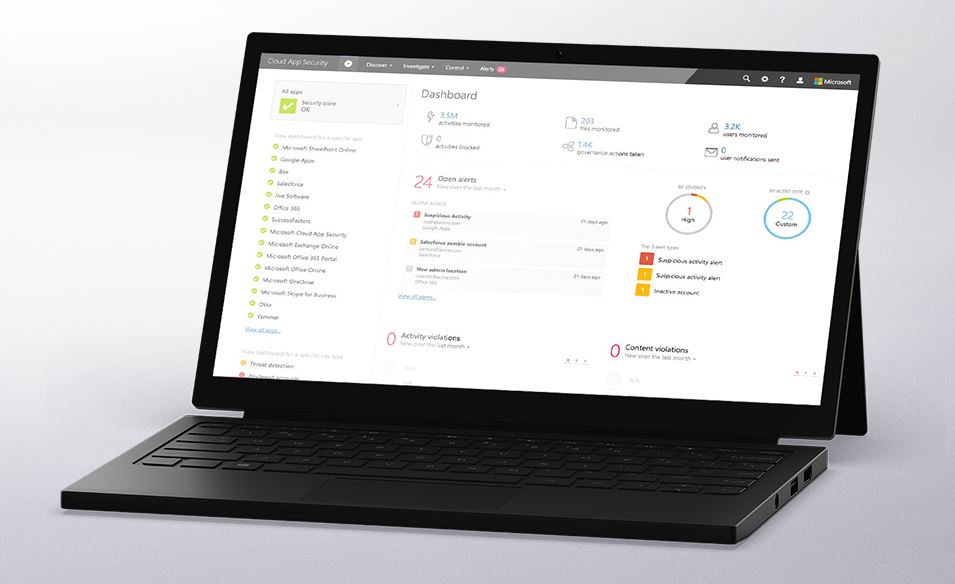

Microsoft の Cloud App Security 機能により、不審なユーザーは即座にログオフされます

2分。 読んだ

上で公開

MSPoweruser の編集チームの維持にどのように貢献できるかについては、開示ページをお読みください。 続きを読む

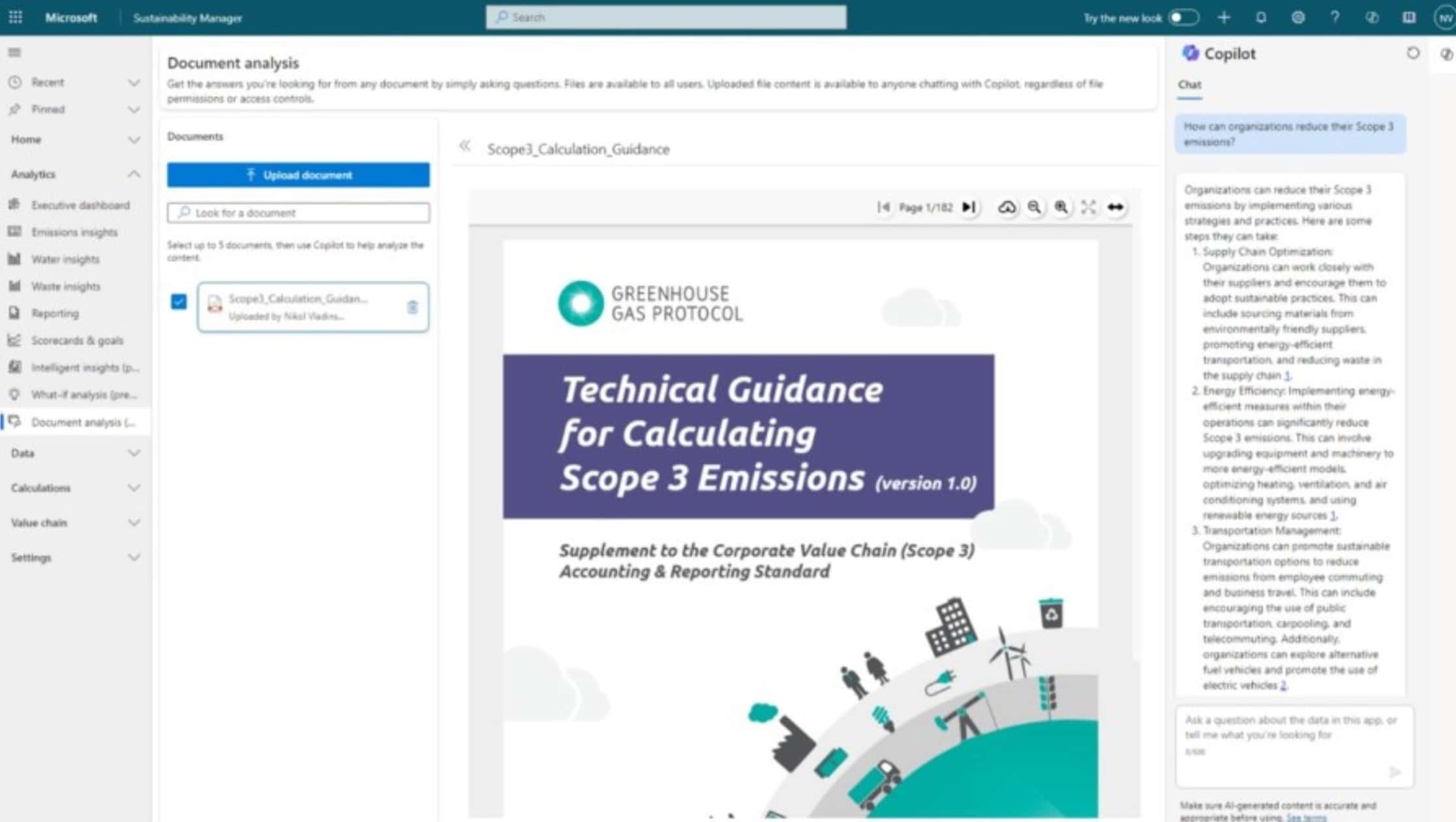

Cloud App Securityを使用すると、組織はクラウドアプリケーションを最大限に活用しながら、アクティビティの可視性を向上させることでデータを管理できます。 また、シャドーITの発見、リスクの評価、ポリシーの実施、活動の調査、脅威の阻止にも役立ちます。 クラウドベースのアプリを保護する上での主な課題のXNUMXつは、攻撃者が迅速に移動して重要なデータにアクセスできることです。 Azure Active Directoryの統合により、マイクロソフトは本日、管理者が即座に対応するのに役立つCloud AppSecurityの新機能を発表しました。

攻撃者がアカウントへの不正アクセスを取得した場合、一般的な業界慣行はアカウントを無効にすることです。 しかし、これだけでは不十分です。 アカウントがデータの盗用、組織内での昇格された特権の取得、または攻撃者のセッションをアクティブに保つその他の方法に積極的に使用されている場合でも、攻撃者は侵害されたアカウントを使用できます。

Cloud App Securityポータルで疑わしいアクティビティが特定された場合、管理者はこれらのユーザーをログオフする自動修復アクションを開始できるようになりました。 Cloud App Securityは、クラウドアプリに発行されたすべてのユーザーの更新トークンを無効にします。 ユーザーは、Office365およびAzureActiveDirectoryを介してアクセスされる他のすべてのアプリに再度サインインする必要があります。

管理者は、この機能を有効にする方法について学ぶことができます こちら.