PortSmash: Újonnan felfedezett oldalcsatornás támadást találtunk HyperThreading Intel processzorokkal

2 perc olvas

Publikálva

Olvassa el közzétételi oldalunkat, hogy megtudja, hogyan segítheti az MSPowerusert a szerkesztői csapat fenntartásában Tovább

Új sérülékenységet fedeztek fel, amelyet az Intel HyperThreading processzorai tartalmaznak. A PortSmash névre keresztelt új oldalcsatornás támadásként azonosították, amely az év elején talált Speculative Execution sebezhetőségtől eltérő módszert használ.

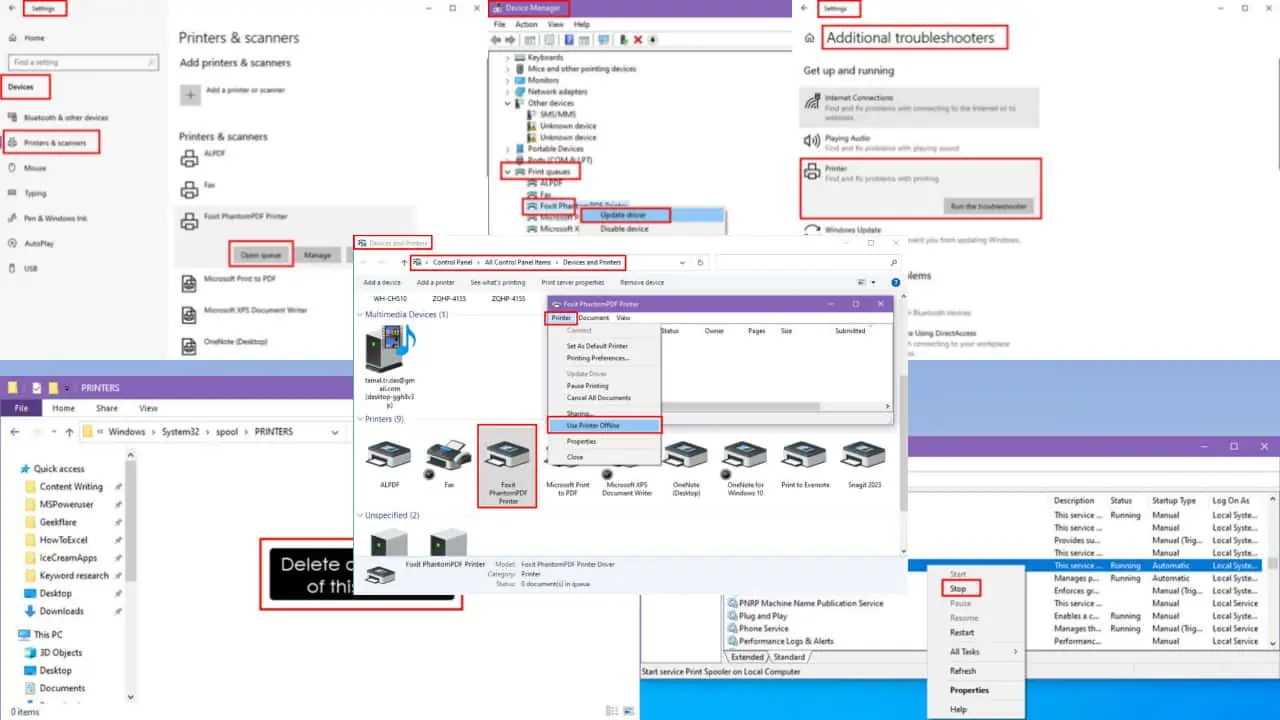

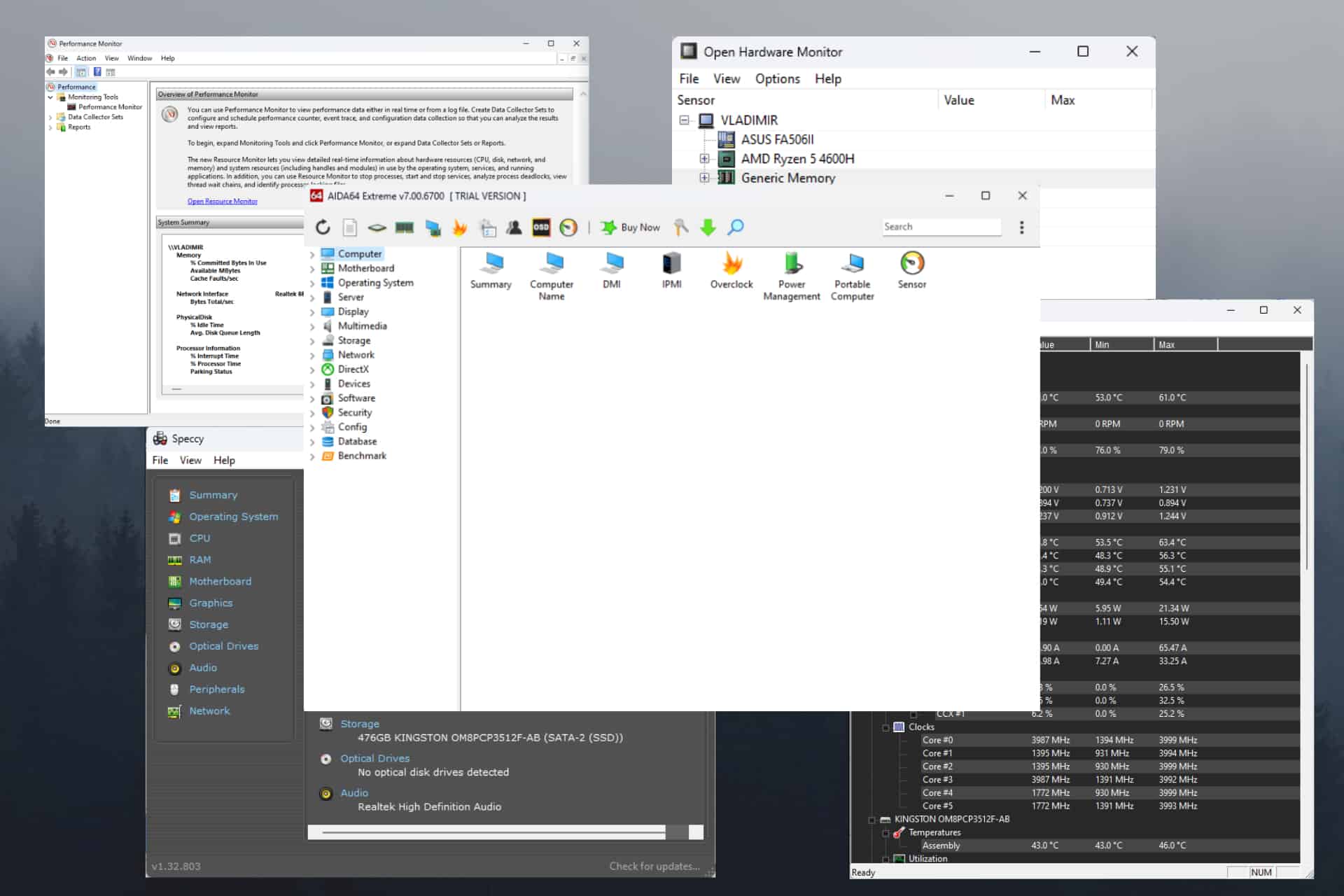

Azok számára, akik nem ismerik, az oldalsó csatorna minden olyan támadás, amely egy számítógépes rendszer megvalósításából nyert információkon alapul, nem pedig magának a megvalósított algoritmusnak a gyengeségein. Az időzítési információk, az energiafogyasztás, az elektromágneses szivárgás vagy akár a hang is extra információforrást jelenthet, amit ki lehet használni. A sérülékenységet a finn Tamperei Műszaki Egyetem és a kubai Havannai Műszaki Egyetem öt akadémikusából álló csapat fedezte fel. A kutatók szerint a PortSmash minden olyan CPU-t érint, amely SMT (Simultaneous Multithreading) architektúrát használ. A kutatók elmondták, hogy a sérülékenység az Intel által gyártott CPU-kat érinti, de szkeptikusak abban, hogy az AMD által gyártott processzorokat is érintheti.

A támadásunknak semmi köze a memória alrendszerhez vagy a gyorsítótárazáshoz. A szivárgás természete az SMT (pl. Hyper-Threading) architektúrákon történő végrehajtási motor megosztásának köszönhető. Pontosabban, port versengést észlelünk, hogy egy időzítési oldalcsatornát hozzunk létre az információk kiszűrésére az ugyanazon a fizikai magon párhuzamosan futó folyamatokból.

A csapat közzétette a PoC-t GitHub amely bemutatja az Intel Skylake és a Kaby Lake CPU-k elleni PortSmash-támadást. Az Intel viszont közleményt adott ki, amelyben elismerte a sebezhetőséget.

Az Intel értesítést kapott a kutatásról. Ez a probléma nem spekulatív végrehajtáson múlik, ezért nem kapcsolódik a Spectre-hez, a Meltdown-hoz vagy az L1 terminálhibához. Arra számítunk, hogy ez nem csak az Intel platformokra jellemző. Az oldalcsatornás elemzési módszerekkel kapcsolatos kutatások gyakran a megosztott hardvererőforrások jellemzőinek, például időzítésének manipulálására és mérésére összpontosítanak. A szoftverek vagy a szoftverkönyvtárak megvédhetők az ilyen problémáktól az oldalcsatornák biztonságos fejlesztési gyakorlatának alkalmazásával. Ügyfeleink adatainak védelme és termékeink biztonságának biztosítása kiemelten fontos az Intel számára, és továbbra is együttműködünk ügyfeleinkkel, partnereinkkel és kutatókkal, hogy megértsük és enyhítsük a feltárt sebezhetőségeket.

– Intel

Tavaly egy másik kutatócsoport hasonló oldalcsatorna-sebezhetőséget talált, amely hatással volt az Intel Hyper-Threading technológiájára. Ideje lehet, hogy a felhasználók letiltsák a HT/SMT-t eszközeiken, és olyan architektúrára váltsanak, amely nem használ SMT/HT-t.

Keresztül: Windows United