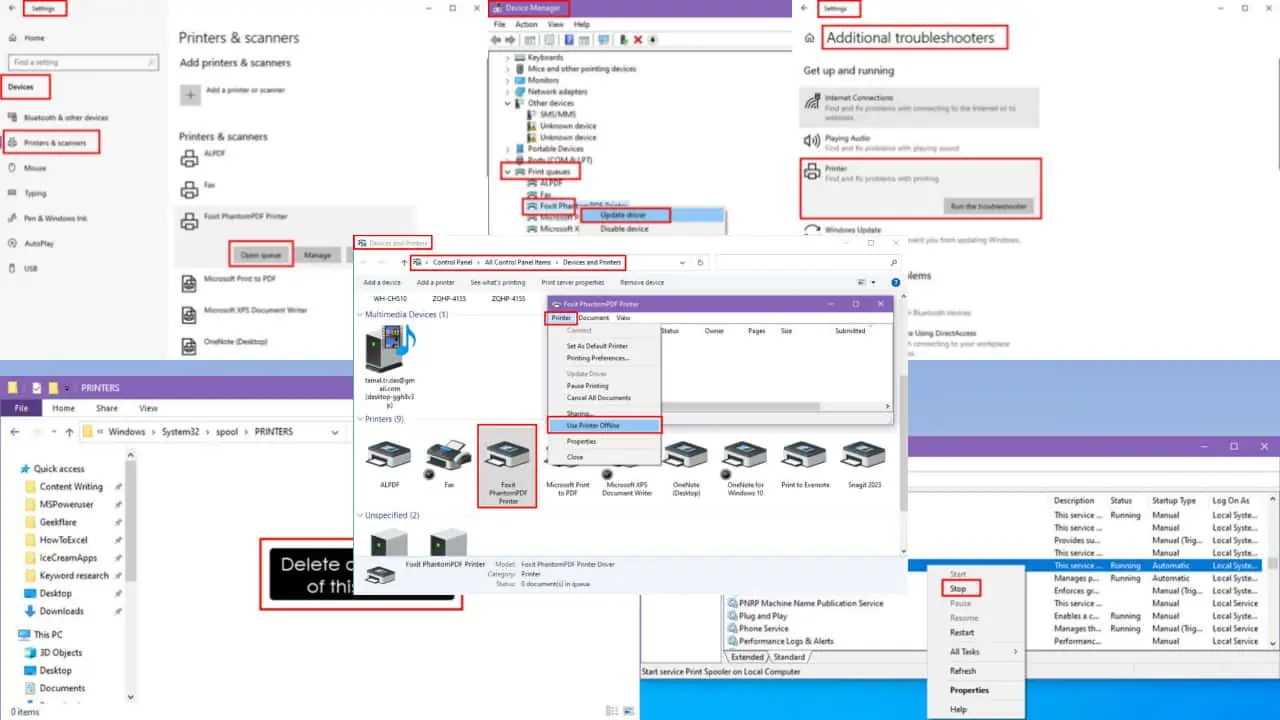

PortSmash: Äskettäin löydetty sivukanavahyökkäys Intel-prosessoreista, joissa on HyperThreading

2 min. lukea

Julkaistu

Lue ilmoitussivumme saadaksesi selville, kuinka voit auttaa MSPoweruseria ylläpitämään toimitustiimiä Lue lisää

Uusi haavoittuvuus on löydetty, mitkä Intel-suorittimet käyttävät HyperThreading-tekniikkaa. PortSmashiksi kutsuttu se on tunnistettu uudeksi sivukanavahyökkäykseksi, joka käyttää eri menetelmää kuin aiemmin tänä vuonna löydetty Speculative Execution-haavoittuvuus.

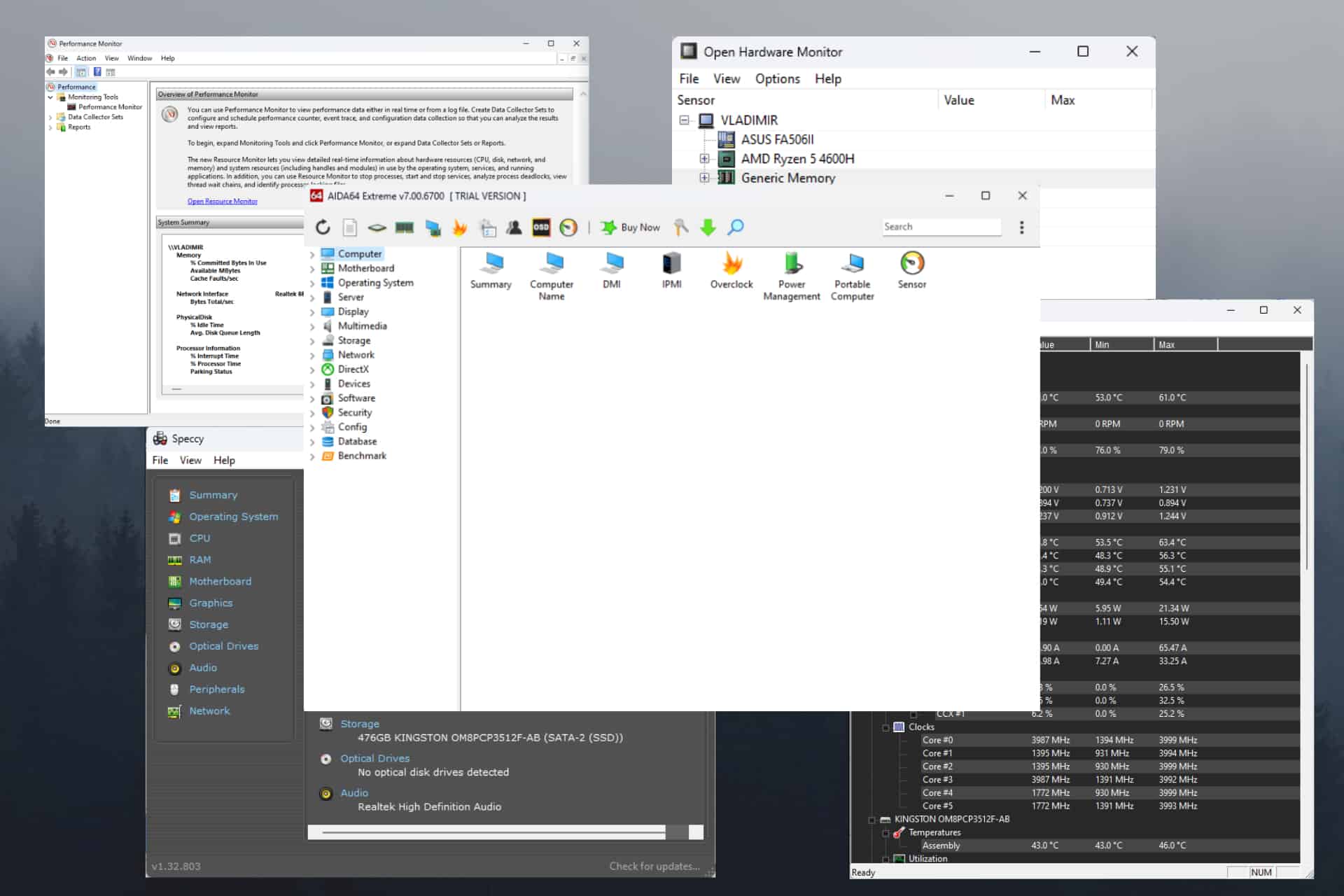

Niille, jotka eivät tiedä, sivukanava on mikä tahansa hyökkäys, joka perustuu tietokonejärjestelmän toteutuksesta saatuun tietoon, eikä itse toteutetun algoritmin heikkouksiin. Ajoitustiedot, virrankulutus, sähkömagneettiset vuodot tai jopa ääni voivat tarjota ylimääräisen tietolähteen, jota voidaan hyödyntää. Haavoittuvuuden löysi viiden akateemikon ryhmä Tampereen teknillisestä yliopistosta ja Havannan teknillisestä yliopistosta Kuubasta. Tutkijat sanoivat, että PortSmash vaikuttaa kaikkiin prosessoreihin, jotka käyttävät SMT-arkkitehtuuria (Simultaneous Multithreading). Tutkijat sanoivat, että haavoittuvuus vaikuttaa Intelin valmistamiin prosessoreihin, mutta epäilevät, että se voisi vaikuttaa myös AMD:n valmistamiin prosessoreihin.

Hyökkäyksellämme ei ole mitään tekemistä muistialijärjestelmän tai välimuistin kanssa. Vuodon luonne johtuu suoritusmoottorien jakamisesta SMT-arkkitehtuureissa (esim. Hyper-Threading). Tarkemmin sanottuna havaitsemme porttikilpailun rakentaaksemme ajoituksen sivukanavan tietojen poistamiseksi prosesseista, jotka toimivat rinnakkain samassa fyysisessä ytimessä.

Ryhmä on julkaissut PoC:n GitHub joka osoittaa PortSmash-hyökkäyksen Intel Skylake- ja Kaby Lake -suorittimia vastaan. Intel sen sijaan on julkaissut lausunnon, jossa se tunnustaa haavoittuvuuden.

Intel sai ilmoituksen tutkimuksesta. Tämä ongelma ei ole riippuvainen spekulatiivisesta toteutuksesta, eikä se siksi liity Spectre-, Meltdown- tai L1-päätevikaan. Odotamme, että se ei ole ainutlaatuinen Intel-alustoille. Sivukanava-analyysimenetelmien tutkimus keskittyy usein jaettujen laitteistoresurssien ominaisuuksien, kuten ajoituksen, manipulointiin ja mittaamiseen. Ohjelmistoja tai ohjelmistokirjastoja voidaan suojata tällaisilta ongelmilta käyttämällä sivukanavan turvallisia kehityskäytäntöjä. Asiakkaidemme tietojen suojaaminen ja tuotteidemme turvallisuuden varmistaminen on Intelin tärkein prioriteetti, ja jatkamme yhteistyötä asiakkaiden, kumppaneiden ja tutkijoiden kanssa ymmärtääksemme ja lieventääksemme havaittuja haavoittuvuuksia.

– Intel

Viime vuonna toinen tutkijaryhmä löysi samanlaisen sivukanavahaavoittuvuuden, joka vaikutti Intelin Hyper-Threading-tekniikkaan. Käyttäjien saattaa olla aika poistaa HT/SMT käytöstä laitteistaan ja siirtyä arkkitehtuuriin, joka ei käytä SMT/HT:ta.

Via: Windows United