Parhaat hakkerointityökalut Windowsille – 10 tehokkainta vaihtoehtoa

9 min. lukea

Päivitetty

Lue ilmoitussivumme saadaksesi selville, kuinka voit auttaa MSPoweruseria ylläpitämään toimitustiimiä Lue lisää

Etsitkö parhaita hakkerointityökaluja Windowsille asiakkaidesi ja palvelimien suojausjärjestelmien tarkastamiseen? Hakusi päättyy tähän!

Tässä artikkelissa olen koonnut yhteen parhaista eettisistä hakkerointityökaluista, joita sinun on kokeiltava kyberturvallisuusasiantuntijana, verkkosivuston omistajana ja Windows-palvelimen järjestelmänvalvojana. Olen myös toimittanut kätevän oppaan, joka osoittaa, mitä voit saavuttaa. Valmis?

Parhaat hakkerointityökalut Windowsille

Alla on yhteenvetotaulukko parhaista eettisistä hakkerointiohjelmistoista Windows-käyttöjärjestelmään ja palvelimiin perustuviin IT-järjestelmiin:

| Ohjelmiston nimi | Käyttö | GUI | CLI | Asiantuntemuksen taso | Hinnasto |

| Nmap | Verkkoturvallisuusarviointi | Kyllä | Kyllä | väli- | Ilmainen |

| John Ripper | Salasanan turvatarkastus | Ei | Kyllä | Korkea | Ilmainen |

| röyhtäyttää Suite | Web-haavoittuvuuksien tarkistus | Kyllä | Ei | väli- | Maksettu |

| Metasploit-kehys | Läpäisyn testaus | Kyllä | Kyllä | Korkea | Ilmainen |

| Invicti | Sovelluksen tietoturvatestaus | Kyllä | Ei | väli- | Maksettu |

| Wireshark | Verkkoprotokollan analysaattori | Kyllä | Kyllä | Korkea | Ilmainen |

| Nessus | Online-haavoittuvuuden arviointi | Kyllä | Kyllä | väli- | Maksettu |

| Aircrack-ng | Wi-Fi-verkon tarkastus | Ei | Kyllä | väli- | Ilmainen |

| SQLMap | SQL-injektiovirheiden paikantaminen | Ei | Kyllä | väli- | Ilmainen |

| Nikto | Web-skannaus | Ei | Kyllä | väli- | Ilmainen |

Tässä on täydellinen katsaus taulukossa mainituista hakkerointityökaluista:

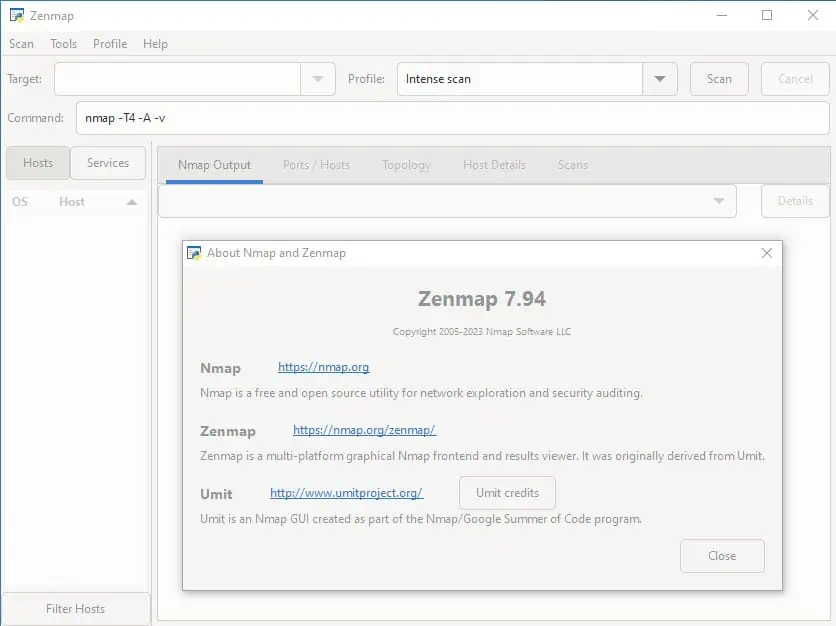

1. Nmap

Nmap on avoimen lähdekoodin käytetty hakkerointiohjelmisto verkkojen skannaus turvallisuusarviointia varten. Tämä tehokas työkalu pystyy kartoittamaan verkkotopologian ja tunnistamaan mahdolliset haavoittuvuudet. Sen tehokas komentosarjamoottori tukee monipuolinen porttiskannaus.

järjestelmä ylläpitäjät käyttää sitä palvelun päivitysaikataulujen hallintaan ja palvelun tai isännän käytettävyyden seurantaan. Jotkut sen muista korostetuista ominaisuuksista ovat:

- Vankka isäntälöytö

- Tarkka versiontunnistus

- OS sormenjälki.

Tämä ohjelmisto on saatavilla molemmissa perinteiset komentorivi- ja GUI-versiot.

Plussat:

- Tämän työkalun mukana tulee kattava dokumentaatio useilla kielillä.

- Se voi nopeasti skannata suuria satojen järjestelmien verkkoja.

- Se tarjoaa räätälöityjä komentosarjoja edistyneiden tehtävien suorittamiseen.

Miinukset:

- Se toimii parhaiten yksittäisiä isäntiä vastaan.

- Lisäominaisuudet voivat olla ylivoimaisia uusille käyttäjille.

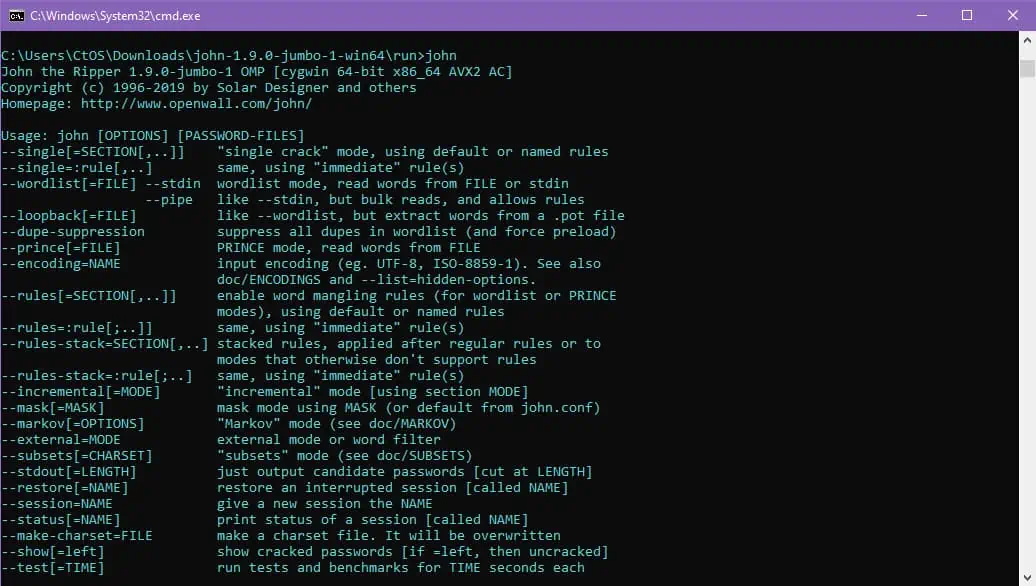

2. John Ripper

Eettisenä hakkerina voit käyttää John the Ripperiä tarkasta salasanasuojaus ja palauta salasanat Windowsista, Linuxista ja Macistaja muut käyttöjärjestelmät.

Tämä avoimen lähdekoodin Sovellusta käytetään laajalti läpäisytestauksessa ja turvallisuusarvioinneissa. Se tukee satoja hash- ja salaustyyppejä. Se käyttää myös sanakirja- ja raakoja hyökkäyksiä nopeiden tulosten saavuttamiseksi. Jos etsit myös paras keylogger salasanojen seurantaan tämä työkalu sopii hyvin.

Voit myös ladata Hash-sviitti sovellus Windows-tietokoneille. Se on samanlainen kuin John the Viiltäjä, ja sen on luonut yksi sen kehittäjistä.

Plussat:

- Tämä on nopea salasanan tarkastustyökalu.

- Se tukee useita salasanan hajautusalgoritmeja, mukaan lukien Windowsin salasanat.

- Se voidaan integroida muihin tietoturvatyökaluihin.

Miinukset:

- Sen soveltamisala rajoittuu salasanan murtamiseen.

- Alkuasennus ja konfigurointi voivat tuntua haastavilta aloittelijoille.

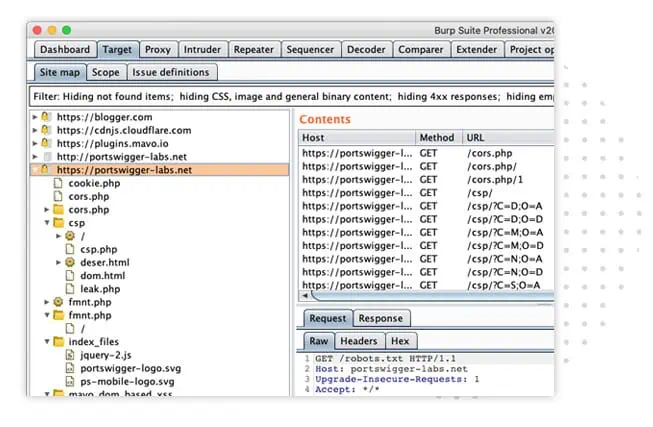

3. röyhtäyttää Suite

Burp Suite mahdollistaa sen tunnistaa automaattisesti useita verkkosivustosi haavoittuvuuksia. Jos olet verkkosivustojen tietoturvaläpäisytestaaja, haluat käyttää tätä työkalua mukautettujen hyökkäysten ja virhehakujen automatisointiin.

Ohjelmisto auttaa myös löytämään vaikeammin löydettäviä haavoittuvuuksia suurella nopeudella. Se käyttää paikannussormenjälkitekniikat nykyaikaisten verkkosovellusten skannaamiseen vähemmällä pyynnöllä.

Plussat:

- Ohjelmisto tarjoaa vertaansa vailla olevan suojan nollapäivän haavoittuvuuksia vastaan.

- Se mahdollistaa mukautetun määrityksen tietyntyyppisen haavoittuvuuden tarkistamiseksi.

- Se tukee virheiden, kuten asynkronisen SQL-injektion ja sokean SSRF:n, havaitsemista.

Miinukset:

- Intensiivisen skannauksen aikana työkalu voi vaatia merkittäviä järjestelmäresursseja.

- Se ei ole aloittelijaystävällisin ratkaisu.

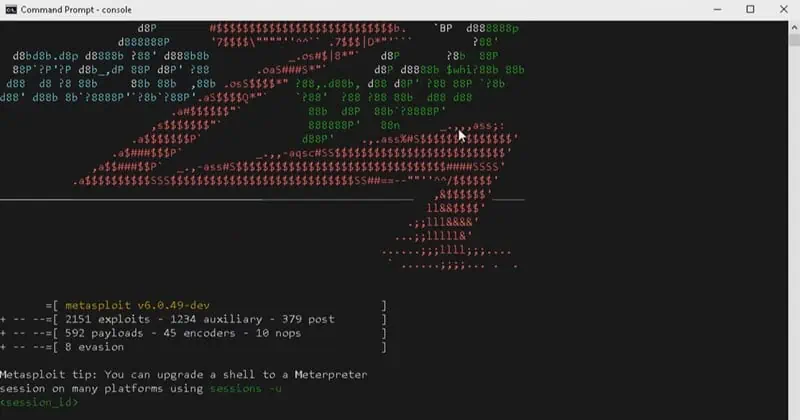

4. Metasploit

Metasploit on a läpäisytestauskehys joka keskittyy haavoittuvuuden todentamiseen ja turvallisuuden arviointiin. Se toimii alustana hyödyntää kehitystä ja toteutusta.

Siinä on myös sisäänrakennettu hyödyntämistietokanta sisältää suuren kokoelman hyväksikäyttöä, hyötykuormia ja shell-koodeja.

Plussat:

- Työkalua voidaan käyttää hyväksikäyttökoodien kehittämiseen etäkohteita vastaan.

- Sillä on aktiivinen käyttäjäyhteisö, joka tarjoaa jatkuvasti päivityksiä ja tukea.

- Tämä ohjelmisto on hyödyllinen myös IDS-allekirjoituksia kehitettäessä.

Miinukset:

- Siinä ei ole reaaliaikaisia hyödyntämispäivityksiä.

- Ohjelmistossa on vain komentorivikäyttöliittymä.

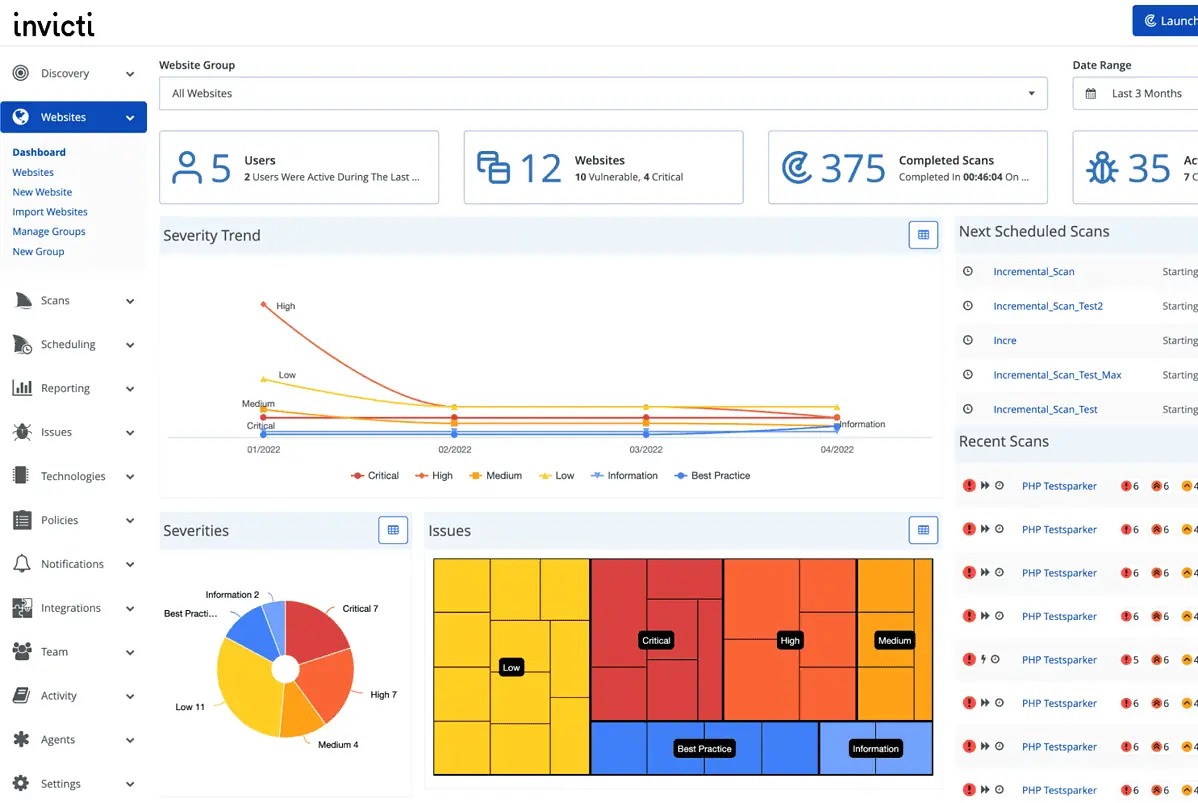

5. Invicti

Jos etsit luotettavaa sovelluksen tietoturvatestaus ohjelmisto, valitse Invicti. Aiemmin nimellä Netsparker, se voidaan käyttää tunnistaa haavoittuvuudet automaattisesti.

Tämä ohjelmisto on ihanteellinen eettisille hakkereille, koska se ei vain tunnista haavoittuvuuksia, vaan myös määrittää ne korjausta varten. Se tarjoaa tarkat tulokset tinkimättä nopeudesta.

Plussat:

- Työkalu voi havaita tarkasti verkkosovellusten haavoittuvuudet.

- Sen mukana tulee yksityiskohtainen kojelauta.

- Se käyttää ainutlaatuisia dynaamisia ja interaktiivisia skannausmenetelmiä sovellusten skannaamiseen.

Miinukset:

- Se voi viedä huomattavan määrän järjestelmäresursseja toimiakseen.

- Tämä työkalu on suhteellisen kallis.

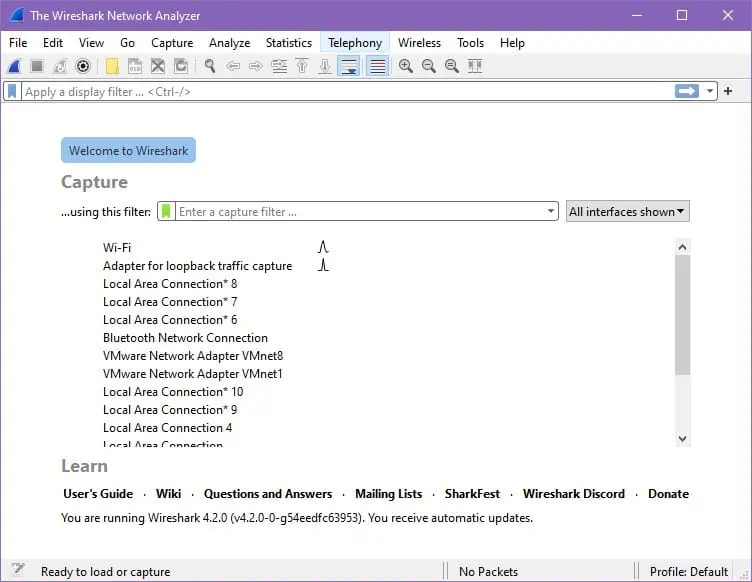

6. Wireshark

Wireshark on a verkkoprotokollan analysointiohjelmisto joka tarjoaa mikroskooppisen kuvan verkkostasi. Se voi tutkia syvällisesti satoja protokollia ja luettelo kasvaa jatkuvasti. Sen lisäksi, että siinä on vahvat näyttösuodattimet, se tarjoaa värityssääntöjä pakettiluetteloille ja suorittaa monipuolisen VoIP-analyysin.

Plussat:

- Tämä työkalu tukee monien Internet-protokollien, kuten IPsec, Kerberos, SSL/TLS jne., salauksen purkamista.

- Sen avulla voit selata kerättyjä verkkotietoja GUI- tai TTY-tilan TShark-apuohjelman kautta.

- Se tukee lähtötietojen vientiä XML-, CSV-, PostScript- ja pelkkätekstimuodoissa.

Miinukset:

- Aloittelijoiden on käytävä läpi jyrkkä oppimiskäyrä.

- Ohjelmisto ei tarjoa reaaliaikaista analyysia.

7. Nessus

Nykyajan kyberhyökkäykset tarvitsevat huipputason haavoittuvuuden arviointiratkaisu, kuten Nessus. Tämän työkalun avulla saat täydellisen näkyvyyden Internetiin yhdistetylle hyökkäyspinnalle. Näin voit vahvistaa verkkosovelluksiasi ja suojaa pilviinfrastruktuurisi.

Plussat:

- Tämä työkalu voi havaita heikot salasanat, virheelliset asetukset, korjaamattomat palvelut ja muut haavoittuvuudet.

- Sen avulla voit priorisoida uhat, jotka tarvitsevat huomiota ensin.

- Se tukee ajoitettua skannaustilaa.

Miinukset:

- Ohjelmisto saattaa tuntua kalliilta joillekin organisaatioille.

- Se ei tarjoa graafisia raportteja.

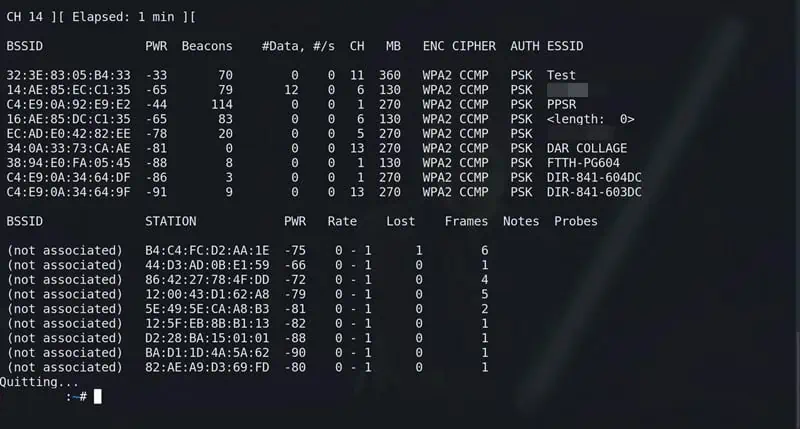

8. Aircrack-ng

Aircrack-ng on omistettu sviitti tarkastaa langattomia verkkoja. Se valvoo Wi-Fi-suojausta, testaa ohjainten yhteensopivuutta ja mahdollistaa raskaan komentosarjan. Tämä ratkaisu on riittävän pätevä murtaa WEP- ja WPA/WPA2-PSK-salatut verkot.

Plussat:

- Tämä työkalu voi suorittaa kattavan langattoman tietoturva-arvioinnin.

- Sen avulla voit siirtää tietoja tekstitiedostoihin.

- Sillä on aktiivinen yhteisö, joka päivittää sovellusta säännöllisesti.

Miinukset:

- Se rajoittuu Wi-Fi-verkon suojaukseen.

- Käyttäjillä on oltava tekninen kokemus voidakseen hyödyntää sen ominaisuuksia täysimääräisesti.

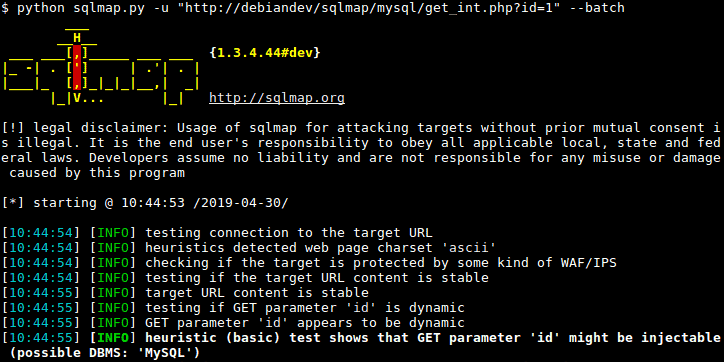

9. SQLMap

SQLMap on avoimen lähdekoodin ohjelmisto, joka hyödyntää automaattisesti SQL Injection -virheitä. Voit muodostaa yhteyden suoraan tiettyihin tietokantoihin ja arvioida niitä injektiohyökkäyksiltä. Sen tehokas tunnistusmoottori voi toimia a läpäisytesti.

Plussat:

- Tämä työkalu tukee kuutta SQL-injektiotekniikkaa, mukaan lukien virhepohjainen ja UNION-kyselypohjainen.

- Se on yhteensopiva MySQL:n, Oraclen, PostgreSQL:n ja monien muiden kanssa.

- Se mahdollistaa mukautettavan haun tietyistä tietokannoista, taulukoista ja sarakkeista.

Miinukset:

- Työkalu voi olla liian monimutkainen aloittelijoille.

- Sen mukana ei tule mitään graafista käyttöliittymää.

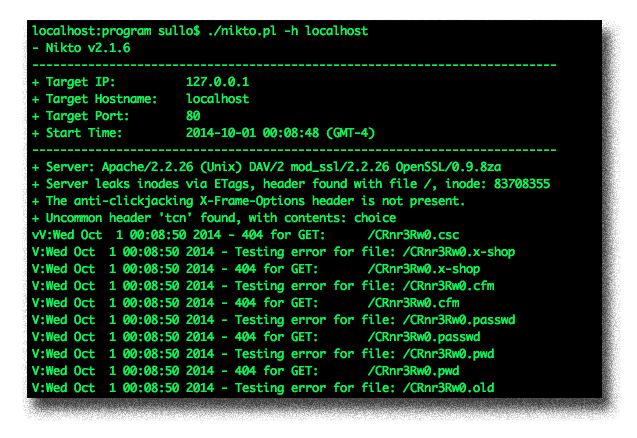

10. Nikto

Nikto on an avoimen lähdekoodin verkko- ja palvelinskannerityökalu. Se testaa palvelimia mahdollisesti vaarallisten tiedostojen, vanhentuneiden palvelinversioiden ja versiokohtaisten ongelmien varalta. Se voi myös havaita palvelimen kokoonpanoongelmia ja vanhentuneita komponentteja. Voit säätää sen skannausaluetta sulkeaksesi pois tai sisällyttääksesi siihen kokonaisen suojaushaavoittuvuustestin luokan.

Kaikki IDS- ja IPS-ratkaisut kirjaavat Nikton toiminnan. Voit kuitenkin ehdottomasti tarkistaa LibWhiskerin anti-IDS-protokollan Niktolle, jos haluat testata käyttämääsi IDS/IPS-ohjelmistoa.

Plussat:

- Ohjelmisto tukee SSL:ää ja täyttä HTTP-välityspalvelinta.

- Se luo raportteja XML-, HTML-, pelkkä teksti-, NBE- ja CSV-muodossa.

- Sillä on kyky skannata useita yhden palvelimen tai useiden palvelimien portteja.

Miinukset:

- Tämä ohjelmisto ei sovellu suurten yritysten järjestelmien tai verkkojen skannaukseen.

- Käyttäjien mielestä skannaustulokset ovat ylivoimaisia.

Kuinka valitsin parhaat hakkerointityökalut Windowsille?

Tarkastusprosessi näiden työkalujen valinnassa sisältää huolellisen testauksen eri kyberturvallisuusskenaarioissa. Tarkastin jokaisen yllä mainitun työkalun simuloidut ympäristöt arvioida sen suorituskykyä haavoittuvuuksien havaitsemisessa.

Testausprosessini kattaa myös mm käyttäjäystävällisyys, integrointiominaisuudet ja mukautuvuus erilaisiin Windows-käyttöjärjestelmäversioihin ja palvelinversioihin. Olen myös harkinnut laillisuus ja eettiset standardit ennen kuin ehdotat 10 parasta työkalua yllä.

Kuinka käyttää hakkerointityökaluja?

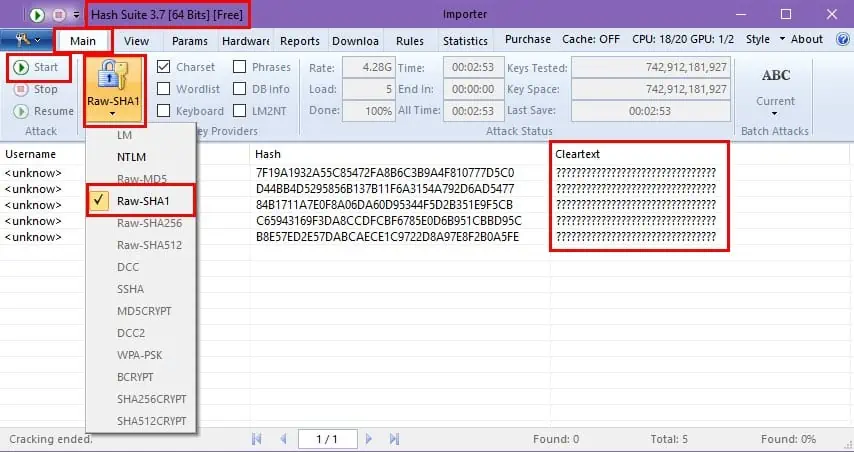

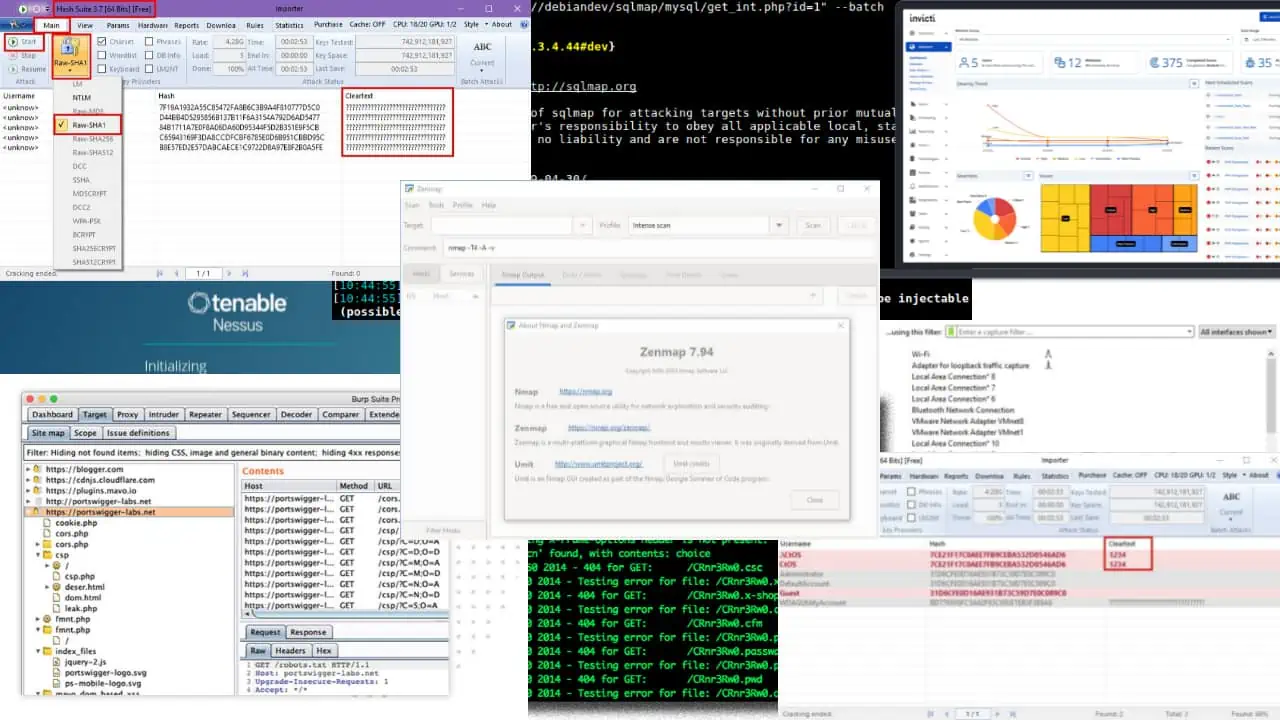

Aion näyttää sinulle, kuinka voit testata valitsemiesi salasanojen vahvuuden käyttämällä Hash-sviitti salasanan murskaaja. Hash Suite on John the Ripperin räätälöity Windows-versio.

Tässä ovat käyttäjänimet ja heidän salasanansa hash-koodit, joita yritän murtaa:

| Käyttäjätunnus | Hash-koodit | Salasana |

| acme1 | 7f19a1932a55c85472fa8b6c3b9a4f810777d5c0 | ***** |

| acmeadmin1 | d44bb4d5295856b137b11f6a3154a792d6ad5477 | ***** |

| johndoe1 | 84b1711a7e0f8a06da60d95344f5d2b351e9f5cb | ***** |

| ja1 | c65943169f3da8ccdfcbf6785e0d6b951cbbd95c | ***** |

| tamal | b8e57ed2e57dabcaece1c9722d8a97e8f2b0a5fe | ***** |

Ihannetapauksessa John the Ripper tai Hash Suite purkaa hash-koodit selkeäksi tekstiksi. Selkätekstitulostus on todellinen salasana.

Näin voit murtaa salasanoja haavoittuvuustestausta varten Hash Suiten avulla:

- Lataa Hash-sviitti Windowsin työpöytäsovellus.

- Pura Hash_Suite_Free tiedosto.

- Siirry Hash_Suite_Free kansio.

- Suorita Hash_Suite_64 or Hash_Suite_32 EXE tiedosto.

- Sinun pitäisi nyt nähdä Hash Suite -työpöytäsovellus jossa tärkein -välilehti oletusvalintana.

- Valitse muodostuu painiketta Hash Suiten nauhavalikko Ja valitse SHA1. Tämä on valitsemieni hash-koodien muoto.

- Voit valita toisen muodon hash-koodiluettelostasi riippuen.

- Klikkaa nyt Aloita painiketta.

- On Hyökkäystila ryhmä, Päätä sisään arvot näyttävät saapumisajan.

- Kun olet valmis, Hash Suite paljastaa salasanan merkit alla Selkeä teksti sarake.

Koska käyttämäni salasanat ovat vahvoja, Hash Suite ei pystynyt murtamaan salasanoja ja niiden taustalla olevia hashkoodeja.

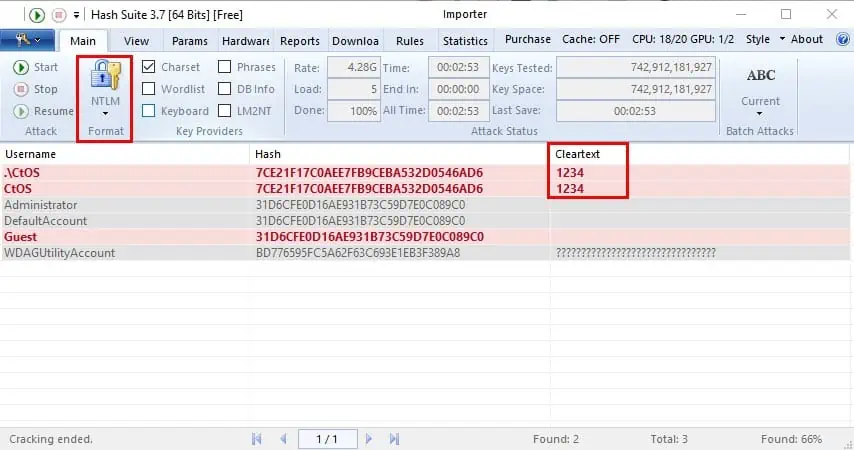

Hash Suite pystyi kuitenkin murtamaan yksinkertaiset Windows PC -käyttäjätilien salasanat.

Tähän mennessä sinun olisi pitänyt tutustua parhaisiin Windows-hakkerointityökaluihin, joita voit käyttää erilaisissa kyberturvallisuusjärjestelmien auditointiprojekteissa. Yllä oleva luettelo sisältää eettisiä hakkerointityökaluja digitaalisten järjestelmien eri puolilta, kuten verkottumisesta, salasanojen hallinnasta, Wi-Fi-verkoista ja niin edelleen.

Kokeile niitä vapaasti ja jaa palautetta alla olevaan kommenttikenttään.