OMIGOD ! مایکروسافت یک حفره RCE بزرگ در پیکربندی پیش فرض لینوکس خود در Azure ایجاد کرد

2 دقیقه خواندن

منتشر شده در

صفحه افشای ما را بخوانید تا بدانید چگونه می توانید به MSPoweruser کمک کنید تا تیم تحریریه را حفظ کند ادامه مطلب

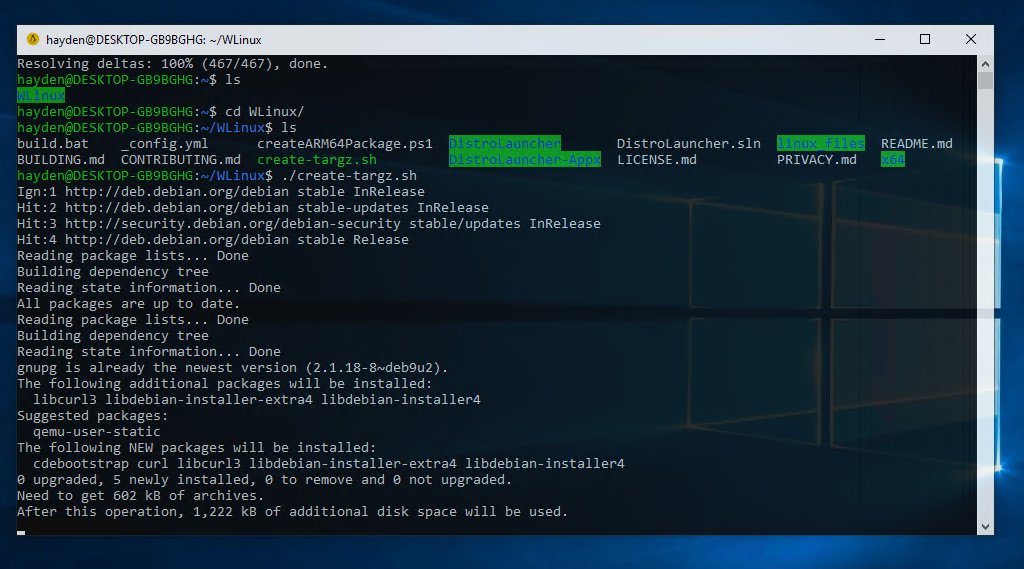

مایکروسافت میگوید که لینوکس را دوست دارد، اما به نظر میرسد که عشق به اطمینان از عدم دسترسی آسان روت به هکرها برای نصبهای Azure سیستمعامل تعمیم نمییابد.

تیم تحقیقاتی شرکت امنیتی Wiz اخیراً یک سری از آسیب پذیری های هشدار دهنده را در عامل نرم افزاری کمتر شناخته شده به نام زیرساخت مدیریت باز (OMI) کشف کرده است که در بسیاری از سرویس های محبوب Azure تعبیه شده است.

هنگامی که مشتریان یک ماشین مجازی لینوکس را در فضای ابری خود، از جمله در Azure، راه اندازی می کنند، عامل OMI به طور خودکار بدون اطلاع آنها هنگام فعال کردن برخی از خدمات Azure مستقر می شود. مهاجمان میتوانند به راحتی از چهار آسیبپذیری برای افزایش امتیازات ریشه و اجرای کدهای مخرب از راه دور (مثلاً رمزگذاری فایلها برای باج) استفاده کنند، مگر اینکه وصلهای اعمال شود.

تمام کاری که هکرها برای دستیابی به دسترسی ریشه در یک ماشین راه دور باید انجام دهند، یک بسته واحد با حذف هدر احراز هویت ارسال می شود.

اگر OMI پورت های 5986، 5985 یا 1270 را به صورت خارجی در معرض دید قرار دهد، سیستم آسیب پذیر است.

"به لطف ترکیبی از یک اشتباه کدگذاری عبارت شرطی ساده و یک ساختار احراز هویت اولیه، هر درخواستی بدون سرصفحه Authorization دارای امتیازات پیش فرض uid=0، gid=0 است که ریشه است."

Wiz این آسیبپذیری را OMIGOD نامید و معتقد است تا ۶۵ درصد از نصبهای لینوکس در Azure آسیبپذیر بودند.

مایکروسافت نسخه OMI اصلاح شده (1.6.8.1) را منتشر کرد. علاوه بر این، مایکروسافت به مشتریان توصیه کرد OMI را به صورت دستی به روز کنند، مراحل پیشنهادی مایکروسافت را مشاهده کنید اینجا.

Wiz پیشنهاد میکند اگر OMI در پورتهای 5985، 5986، 1270 گوش میدهید، فوراً دسترسی شبکه به آن پورتها را محدود کنید تا از آسیبپذیری RCE (CVE-2021-38647) محافظت کنید.

از طريق ZDNet