PortSmash: ataque de canal lateral recientemente descubierto con procesadores Intel con HyperThreading

2 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

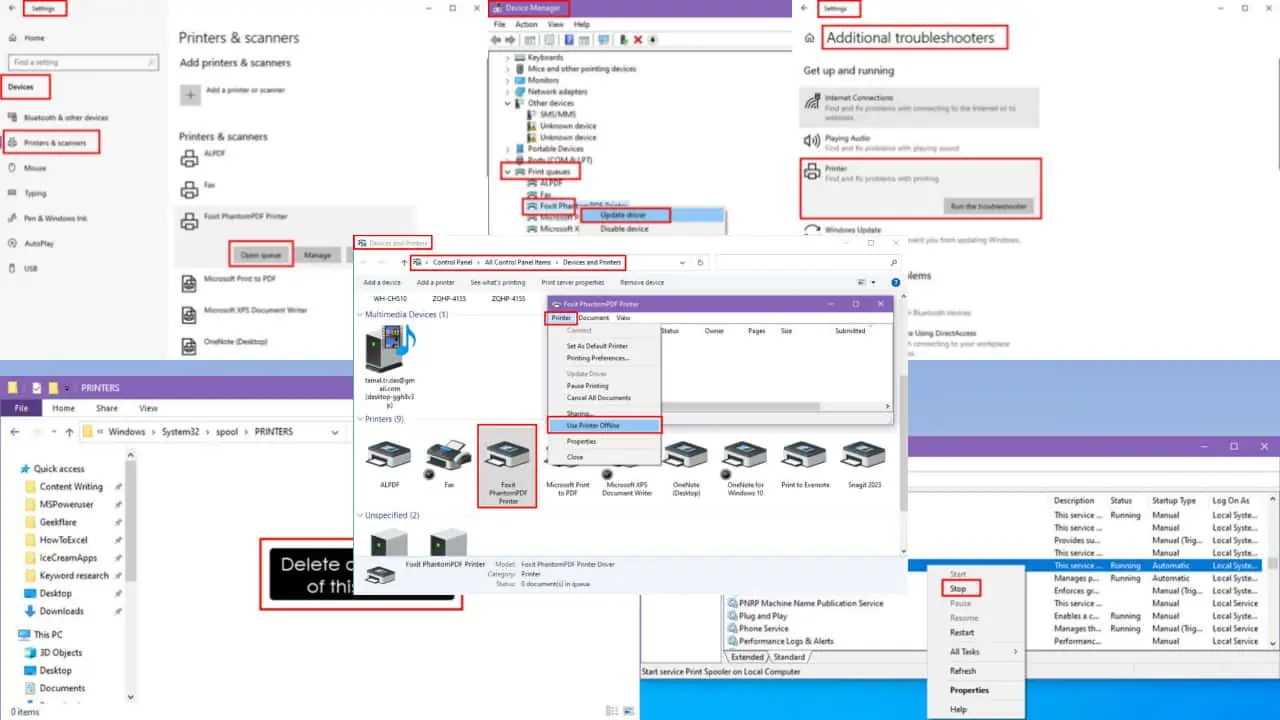

Se ha descubierto una nueva vulnerabilidad en los procesadores Intel con HyperThreading. Apodado como PortSmash, se ha identificado como un nuevo ataque de canal lateral que utiliza un método diferente de la vulnerabilidad de ejecución especulativa encontrada a principios de este año.

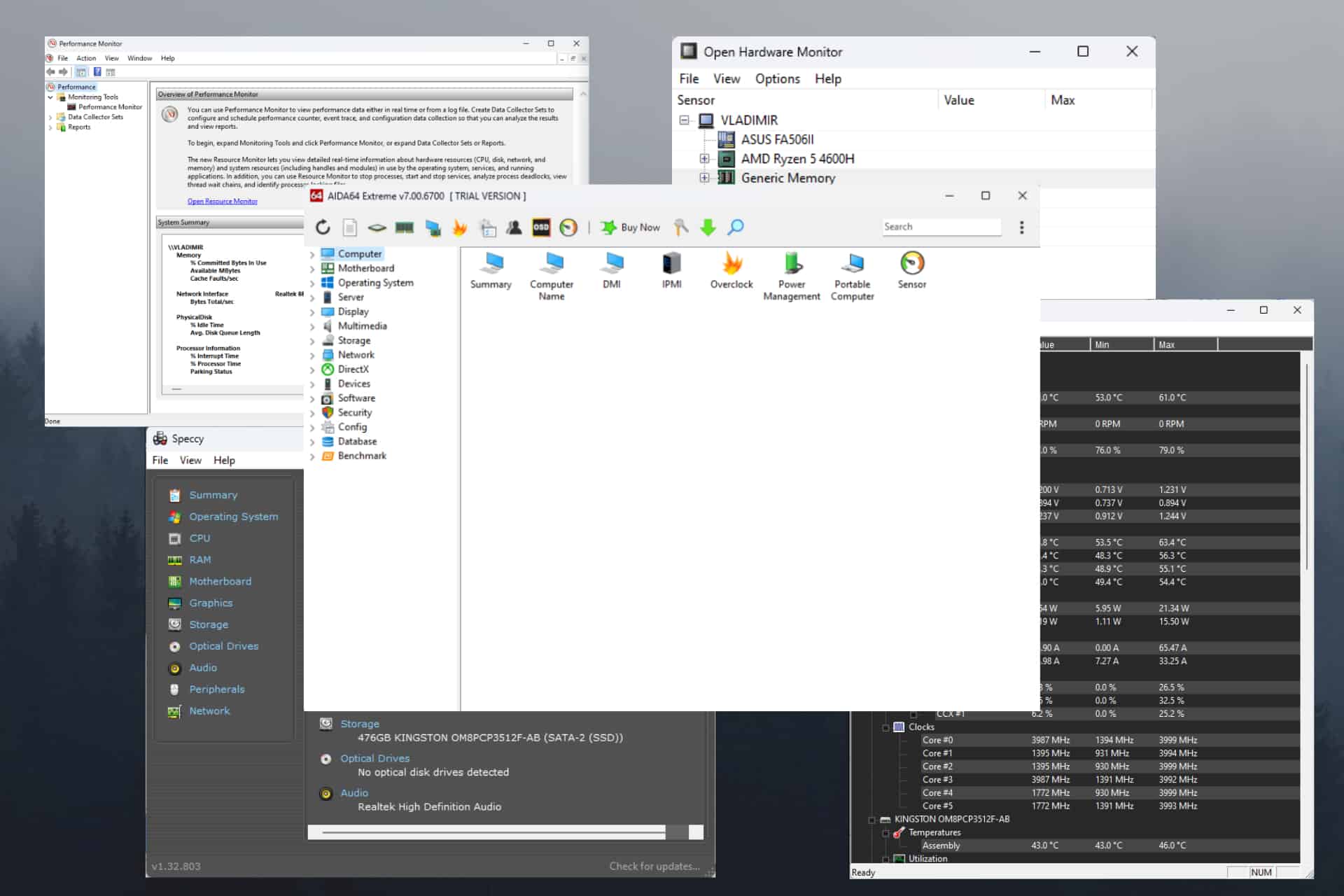

Para aquellos que no lo saben, un canal lateral es cualquier ataque basado en la información obtenida de la implementación de un sistema informático, en lugar de las debilidades en el propio algoritmo implementado. La información de tiempo, el consumo de energía, las fugas electromagnéticas o incluso el sonido pueden proporcionar una fuente adicional de información que se puede aprovechar. La vulnerabilidad fue descubierta por un equipo de cinco académicos de la Universidad Tecnológica de Tampere en Finlandia y la Universidad Técnica de La Habana, Cuba. Los investigadores dijeron que PortSmash afecta a todas las CPU que utilizan la arquitectura SMT (multihilo simultáneo). Los investigadores dijeron que la vulnerabilidad afecta a las CPU fabricadas por Intel, pero se muestran escépticos de que también pueda afectar a las fabricadas por AMD.

Nuestro ataque no tiene nada que ver con el subsistema de memoria o el almacenamiento en caché. La naturaleza de la fuga se debe al uso compartido del motor de ejecución en arquitecturas SMT (por ejemplo, Hyper-Threading). Más específicamente, detectamos la contención de puertos para construir un canal lateral de tiempo para extraer información de los procesos que se ejecutan en paralelo en el mismo núcleo físico.

El equipo ha publicado PoC en GitHub que demuestra un ataque PortSmash en las CPU Intel Skylake y Kaby Lake. Intel, por otro lado, ha publicado un comunicado reconociendo la vulnerabilidad.

Intel recibió notificación de la investigación. Este problema no depende de la ejecución especulativa y, por lo tanto, no está relacionado con Spectre, Meltdown o L1 Terminal Fault. Esperamos que no sea exclusivo de las plataformas Intel. La investigación sobre métodos de análisis de canal lateral a menudo se centra en manipular y medir las características, como la sincronización, de los recursos de hardware compartidos. El software o las bibliotecas de software pueden protegerse contra tales problemas mediante el empleo de prácticas de desarrollo seguras de canal lateral. Proteger los datos de nuestros clientes y garantizar la seguridad de nuestros productos es una prioridad principal para Intel y continuaremos trabajando con clientes, socios e investigadores para comprender y mitigar las vulnerabilidades que se identifiquen.

- Intel

El año pasado, otro equipo de investigadores encontró una vulnerabilidad de canal lateral similar que afectaba a la tecnología Hyper-Threading de Intel. Puede que sea el momento de que los usuarios deshabiliten HT/SMT en sus dispositivos y pasen a una arquitectura que no utilice SMT/HT.

Vía: Estados ventanas