Mit dem neuen Tool von Microsoft können Unternehmenssicherheitsteams eine Schein-Ransomware-Kampagne durchführen

2 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

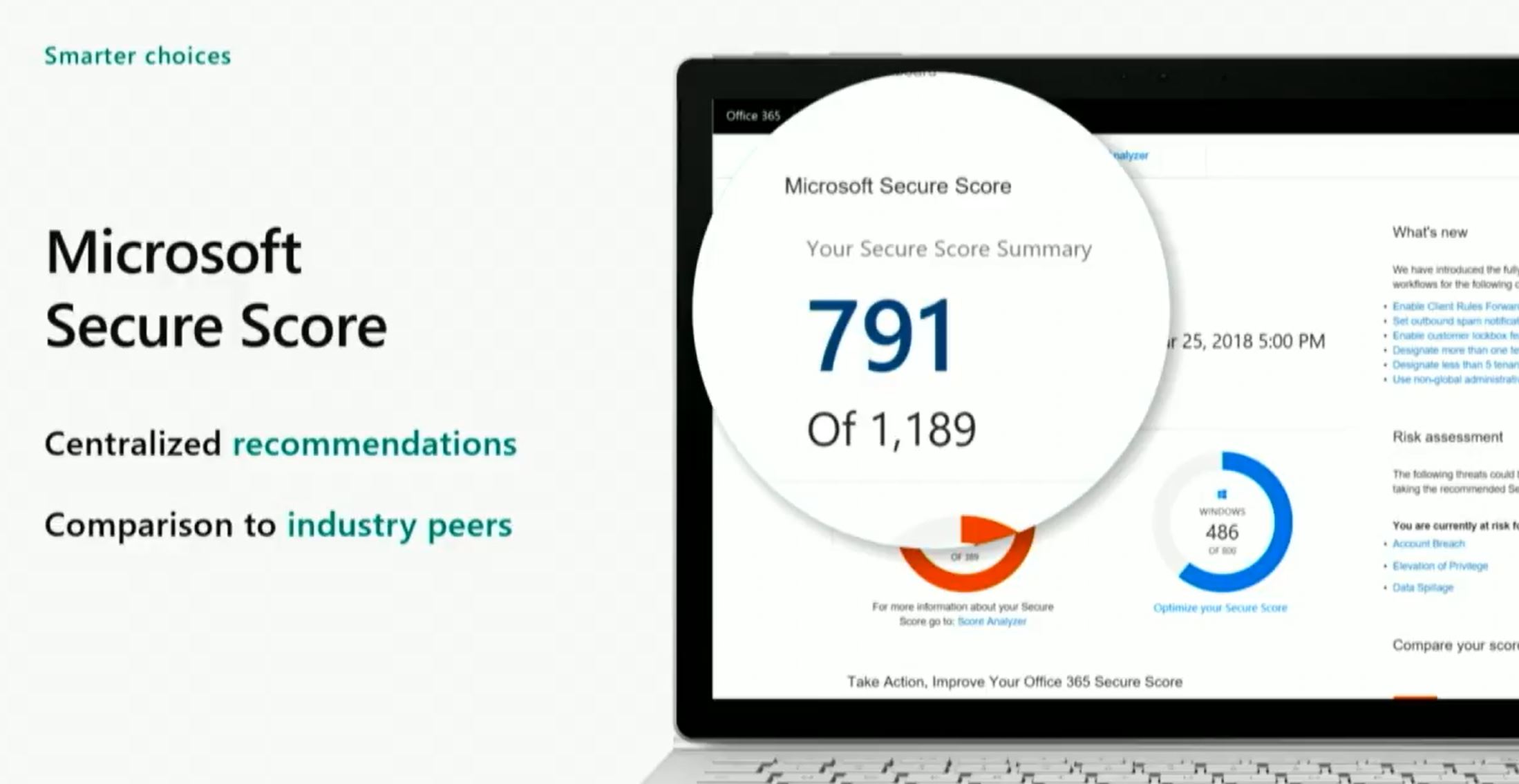

Microsoft hat heute zwei neue Tools veröffentlicht, mit denen IT-Experten das Sicherheitsmanagement in ihren Unternehmen vereinfachen können. Das erste Tool heißt Microsoft Secure Score, das Unternehmen dabei unterstützt, zu bestimmen, welche Kontrollen aktiviert werden müssen, um Benutzer, Daten und Geräte zu schützen. Es wird Organisationen auch ermöglichen, ihre Punktzahl mit ähnlichen Profilen mithilfe des integrierten maschinellen Lernens zu vergleichen.

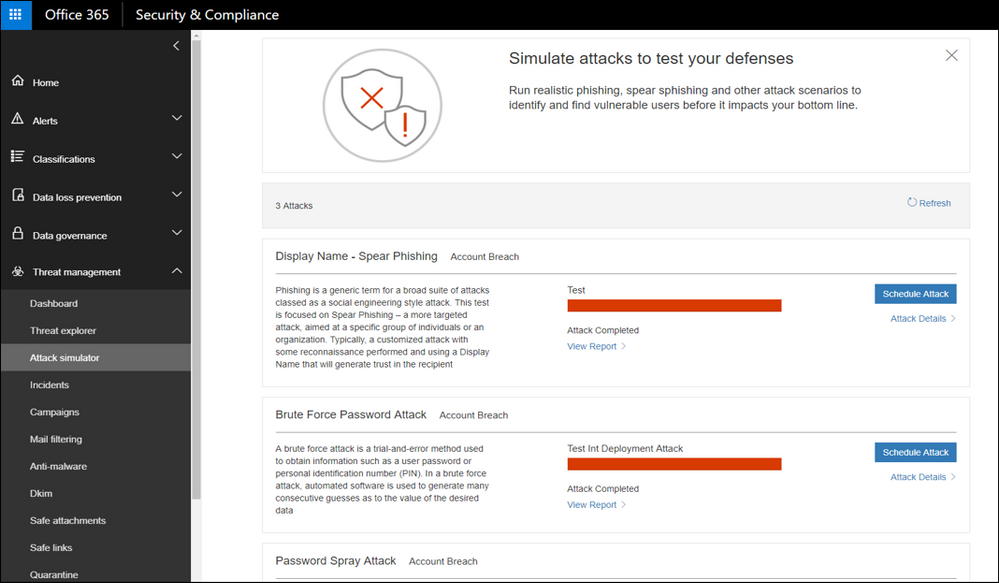

Das zweite Werkzeug wird aufgerufen Angriffssimulator Dadurch können Sicherheitsteams von Unternehmen simulierte Angriffe ausführen, einschließlich Schein-Ransomware und Phishing-Kampagnen. Dies hilft ihnen dabei, die Antworten ihrer Mitarbeiter zu lernen und die Sicherheitseinstellungen entsprechend abzustimmen. Sie können vorerst die folgenden Angriffe ausführen.

- Anzeigename Spear-Phishing-Angriff: Phishing ist der Oberbegriff für Social-Engineering-Angriffe, die darauf abzielen, Anmeldeinformationen oder personenbezogene Daten (PII) zu sammeln. Spear-Phishing ist eine Unterart dieses Angriffstyps, der zielgerichtet ist und oft auf eine bestimmte Gruppe, Einzelperson oder Organisation abzielt. Diese Angriffe sind kundenspezifisch und nutzen in der Regel einen Absendernamen, der beim Empfänger Vertrauen schafft.

- Passwort-Spray-Angriff: Um zu verhindern, dass Angreifer ständig die Passwörter von Benutzerkonten erraten, gibt es oft Richtlinien zur Kontosperrung. Beispielsweise wird ein Konto gesperrt, nachdem eine bestimmte Anzahl falscher Kennwörter für einen Benutzer erraten wurde. Wenn Sie jedoch ein einzelnes Passwort nehmen und es für jedes einzelne Konto in einer Organisation ausprobieren würden, würde dies keine Sperrung auslösen. Der Passwort-Spray-Angriff nutzt häufig verwendete Passwörter und zielt auf viele Konten in einer Organisation ab, in der Hoffnung, dass einer der Kontoinhaber ein gemeinsames Passwort verwendet, das es einem Hacker ermöglicht, auf das Konto zuzugreifen und die Kontrolle darüber zu übernehmen. Von diesem kompromittierten Konto aus kann ein Hacker weitere Angriffe starten, indem er die Identität des Kontoinhabers annimmt.

- Brute-Force-Passwortangriff: Diese Art von Angriff besteht darin, dass ein Hacker viele Passwörter oder Passphrasen ausprobiert, in der Hoffnung, sie schließlich richtig zu erraten. Der Angreifer überprüft systematisch alle möglichen Passwörter und Passphrasen, bis das richtige gefunden ist.

Erfahren Sie mehr über dieses neue Angriffssimulator-Tool hier.