Gefälschte Dateien auf Github könnten Schadsoftware sein – auch von „Microsoft“

2 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

Wichtige Hinweise

- Hacker nutzen GitHub-Kommentare, um als vertrauenswürdige Dateien getarnte Malware hochzuladen.

- Download-Links erscheinen legitim, wenn sie den Namen des Uploaders enthalten (z. B. Microsoft).

- Es gibt keine aktuelle Lösung für Entwickler. Das Deaktivieren von Kommentaren beeinträchtigt die Zusammenarbeit.

Sicherheitsforscher haben eine Schwachstelle im Kommentardatei-Upload-System von GitHub identifiziert, die von böswilligen Akteuren zur Verbreitung von Malware ausgenutzt wird.

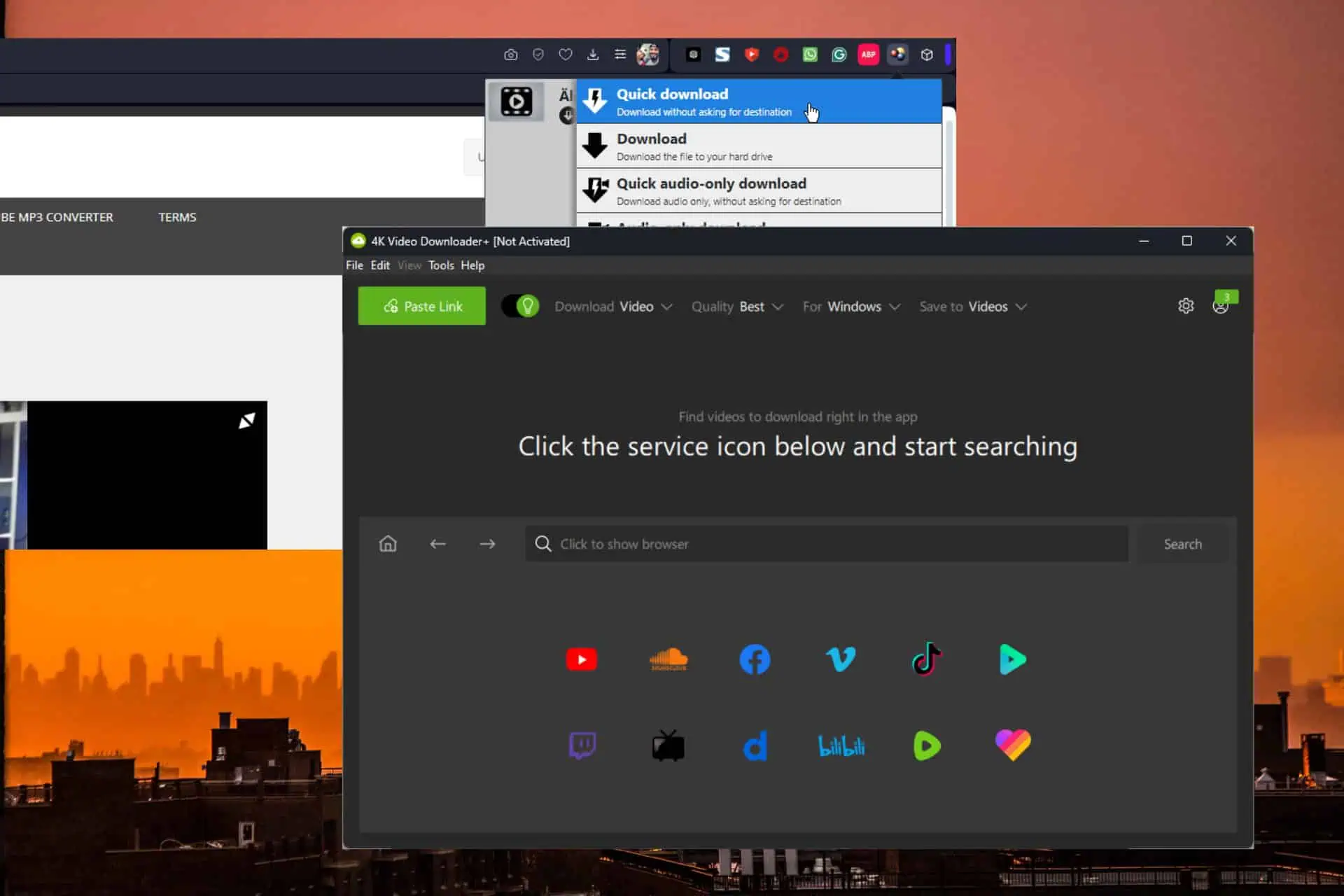

So funktioniert es: Wenn ein Benutzer eine Datei auf eine hochlädt GitHub-Kommentar (auch wenn der Kommentar selbst nie gepostet wird), wird automatisch ein Download-Link generiert. Dieser Link enthält den Namen des Repositorys und seines Besitzers, wodurch Opfer aufgrund der vertrauenswürdigen Quellenzugehörigkeit möglicherweise zu der Annahme verleitet werden, die Datei sei legitim.

Hacker könnten beispielsweise Malware in ein zufälliges Repository hochladen, und der Download-Link könnte den Anschein erwecken, von einem bekannten Entwickler oder Unternehmen wie Microsoft zu stammen.

Die URLs der Malware-Installationsprogramme weisen darauf hin, dass sie zu Microsoft gehören, im Quellcode des Projekts gibt es jedoch keinen Hinweis darauf.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Für diese Sicherheitslücke ist kein technisches Fachwissen erforderlich. Es reicht aus, einfach eine schädliche Datei in einen Kommentar hochzuladen.

Beispielsweise könnte ein Bedrohungsakteur eine ausführbare Malware-Datei in das Treiberinstallationsprogramm-Repo von NVIDIA hochladen, die vorgibt, ein neuer Treiber zu sein, der Probleme in einem beliebten Spiel behebt. Oder ein Bedrohungsakteur könnte eine Datei in einem Kommentar zum Google Chromium-Quellcode hochladen und so tun, als handele es sich um eine neue Testversion des Webbrowsers.

Diese URLs scheinen auch zu den Repositories des Unternehmens zu gehören, was sie weitaus vertrauenswürdiger macht.

Leider gibt es für Entwickler derzeit keine Möglichkeit, diesen Missbrauch zu verhindern, außer Kommentare vollständig zu deaktivieren, was die Projektzusammenarbeit behindert.

GitHub hat zwar einige in Berichten identifizierte Malware-Kampagnen entfernt, die zugrunde liegende Schwachstelle bleibt jedoch ungepatcht und es ist unklar, ob und wann ein Fix implementiert wird.

Mehr .