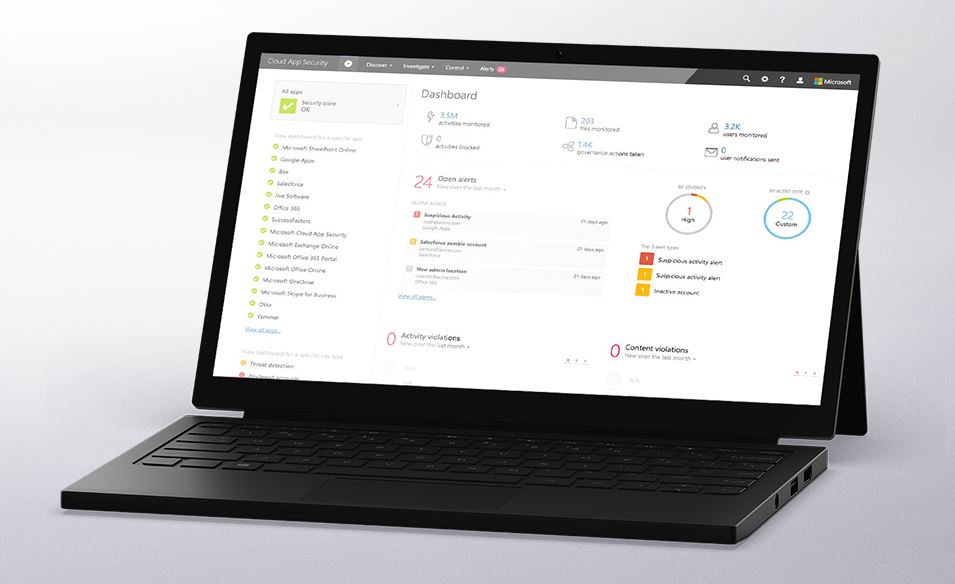

Microsofts Cloud App Security-funktion tilbyder øjeblikkelig logoff for mistænkelige brugere

2 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

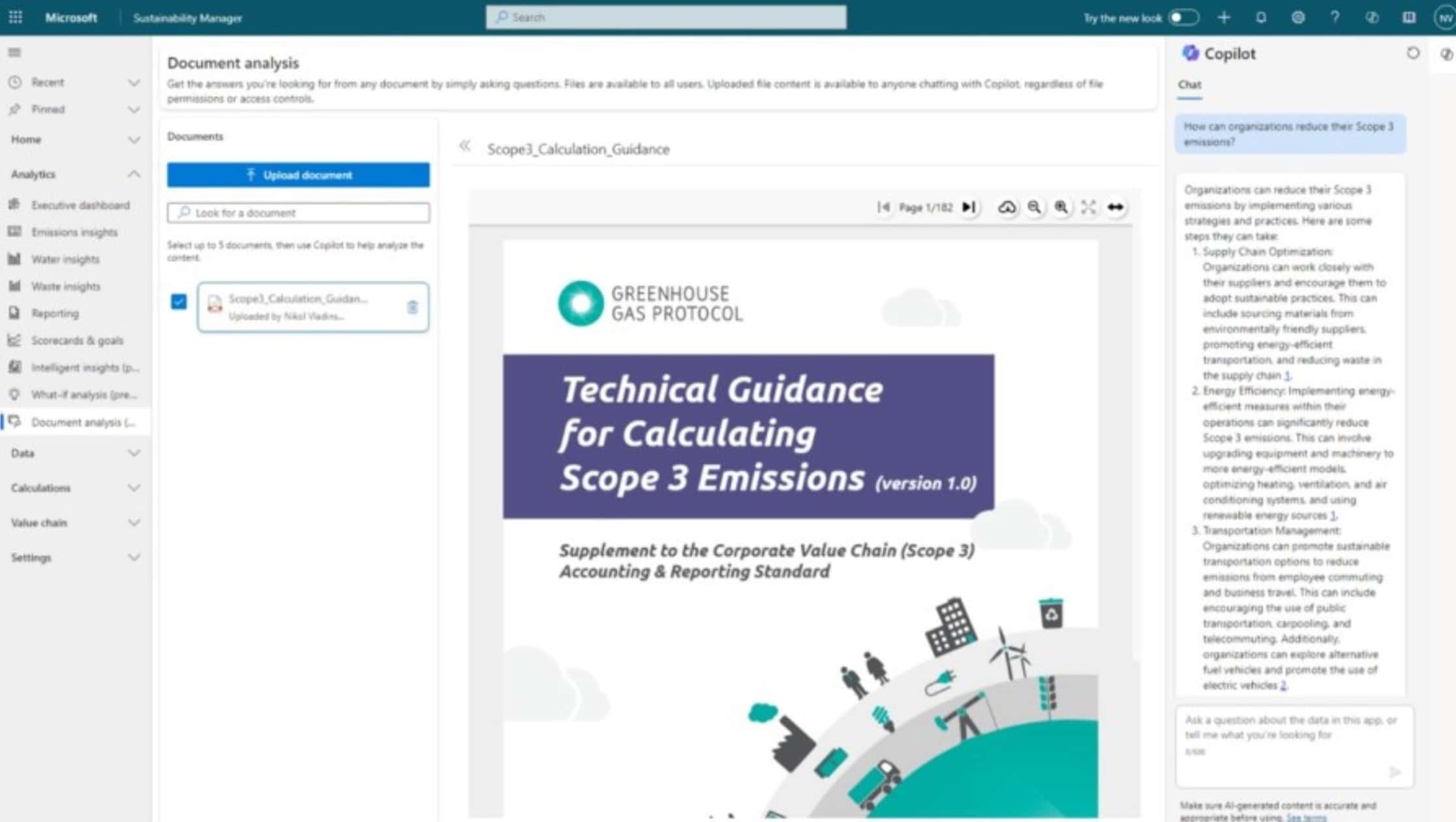

Cloud App Security giver organisationer mulighed for at drage fuld fordel af cloud-applikationer, men holde deres data under kontrol gennem forbedret synlighed i aktivitet. Det hjælper dem også med at afdække skygge-it, vurdere risici, håndhæve politikker, undersøge aktiviteter og stoppe trusler. En af hovedudfordringerne med at beskytte cloud-baserede apps er, at angribere kan bevæge sig hurtigt for at få adgang til kritiske data. Med integrationen af Azure Active Directory annoncerede Microsoft i dag en ny funktion i Cloud App Security, der vil hjælpe administratorer med at reagere med det samme.

Når en hacker får uautoriseret adgang til en konto, er en almindelig praksis i branchen at deaktivere kontoen. Men det er ikke nok! Hvis kontoen aktivt bliver brugt til at eksfiltrere data, opnå forhøjede rettigheder i organisationen eller enhver anden metode, der holder hackerens session aktiv, kan de stadig bruge den kompromitterede konto.

Når en mistænkelig aktivitet identificeres i Cloud App Security-portalen, kan administratorer nu starte en automatisk afhjælpningshandling, der logger disse brugere af. Cloud App Security ugyldiggør alle brugerens opdateringstokens, der er udstedt til cloud-apps. Brugere skal logge ind igen på Office 365 og alle andre apps, der er adgang til via Azure Active Directory.

Administratorer kan lære om, hvordan man aktiverer denne funktion link..