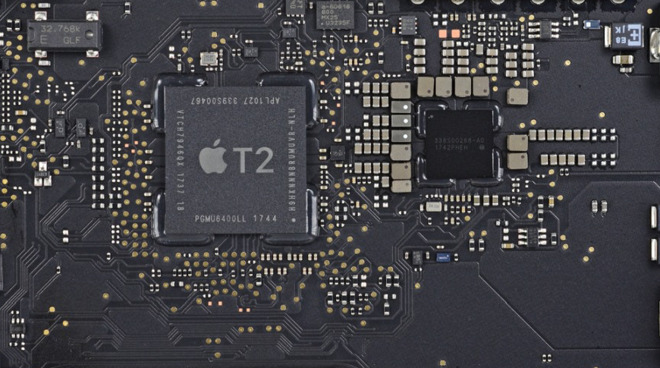

Hackeři tvrdí, že prolomili čip T2 Secure Enclave společnosti Apple

2 min. číst

Aktualizováno dne

Přečtěte si naši informační stránku a zjistěte, jak můžete pomoci MSPoweruser udržet redakční tým Dozvědět se více

Apple již dlouho vyrábí většinu svých procesorů Secure Enclave ve svých iPhonech a nověji v Macbookech, ale dnes hackeři oznámili „neopravitelný“ exploit pro procesor, který by jim teoreticky mohl poskytnout plnou kontrolu nad zařízeními chráněnými čipy, včetně dešifrování citlivých dat.

Exploit kombinuje dvě dřívější chyby zabezpečení (heckm8 a Blackbird) používané k útěku z vězení iPhonů, přičemž hack jim umožňuje spouštět kód uvnitř bezpečnostního čipu T2 v době bootování.

Podle hackera ironPeak nechala společnost Apple v dodávaném bezpečnostním čipu T2 otevřené ladicí rozhraní, které umožnilo komukoli vstoupit do režimu aktualizace firmwaru zařízení (DFU) bez ověření.

V současné době útěk z vězení bezpečnostní čip T2 zahrnuje připojení k počítači Mac / MacBook přes USB-C a spuštění verze 0.11.0 softwaru Checkra1n útěk z vězení během procesu zavádění systému Mac.

„Pomocí této metody je však možné vytvořit kabel USB-C, který může automaticky zneužít vaše zařízení macOS při spuštění,“ řekl ironPeak.

Vzhledem k tomu, že hack je založen na hardwaru, je „neopravitelný“ a uživatelé iPhone a Mac jsou zranitelní, pokud nechají své zařízení mimo dohled, například při průchodu celními orgány. Představuje, že stále vyžaduje restartování zařízení.

"Pokud máte podezření na neoprávněnou manipulaci se systémem, použijte Apple Configurator k opětovné instalaci bridgeOS na váš čip T2, který je zde popsán." Pokud jste potenciálním cílem státních aktérů, ověřte integritu užitečného zatížení SMC pomocí .eg rickmark / smcutil a nenechávejte zařízení bez dozoru, “řekl ironPeak.

Dozvědět se více na stránkách Ironpeak zde.

přes ZDNet