Google vysvětluje zvýšený výskyt in-the-wild exploitů

3 min. číst

Publikované dne

Přečtěte si naši informační stránku a zjistěte, jak můžete pomoci MSPoweruser udržet redakční tým Dozvědět se více

Zdá se, že na nedávných blozích Chrome přibývá fráze „využívání CVE-1234-567 existuje ve volné přírodě“. Pro většinu uživatelů Chrome je to pochopitelně alarmující. I když však nárůst zneužití může být skutečně znepokojivý, Chrome Security vysvětlil, že tento trend může také naznačovat zvýšenou viditelnost zneužití. Takže, která to je?

Tento trend je pravděpodobně způsoben oběma důvody Adrian Taylor z Chrome Security na blogu k objasnění některých mylných představ o tom.

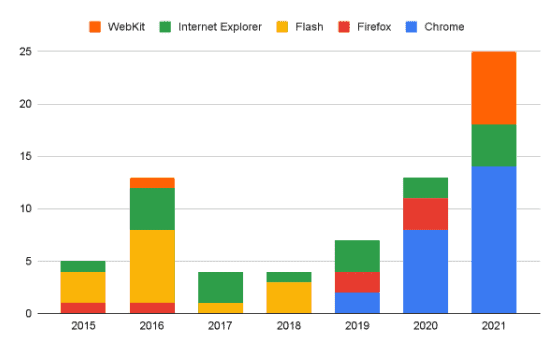

Project Zero vystopoval všechny zjištěné chyby zero-day prohlížečů, včetně WebKit, Internet Explorer, Flash, Firefoxa Chrome.

Nárůst těchto zneužití v Chromu je poměrně patrný od roku 2019 do roku 2021. Naopak, v letech 2015 až 2018 nebyly v Chromu zaznamenány žádné zero-day chyby. Chrome Security objasňuje, že to nemusí znamenat, že tam bylo zcela „žádné“ zneužívání. v prohlížečích založených na Chromiu během těchto let. Uznává, že nemá úplný přehled o aktivním využívání a dostupná data mohou mít zkreslení vzorkování.

Tak proč je teď spousta exploitů? Zabezpečení Chrome to připisuje čtyřem možným důvodům: transparentnost dodavatele, zaměření na útočníky, dokončení projektu Site Isolation a vztah složitosti k softwarovým chybám.

Za prvé, mnoho tvůrců prohlížečů nyní zveřejňuje podrobnosti o takovém zneužití prostřednictvím svých zpráv o vydání. V minulosti to nebyla praxe, kdy tvůrci prohlížečů neoznámili, že je napadena chyba, i když si toho byli vědomi.

Za druhé, došlo k vývoji v zaměření útočníka. Na začátku roku 2020 Edge přešel na vykreslovací jádro Chromium. Útočníci přirozeně jdou za nejoblíbenějším cílem, protože pak by mohli napadnout více uživatelů.

Za třetí, nárůst chyb může být způsoben nedávným dokončením víceletého projektu Site Isolation, takže jedna chyba téměř nestačí na to, aby způsobila mnoho škod. Jako takové útoky v minulosti, které vyžadovaly pouze jednu chybu, nyní potřebovaly více. Před rokem 2015 bylo více webových stránek pouze v jednom procesu vykreslování, což umožnilo krást data uživatelů z jiných webů pouze s jedinou chybou. S projektem Site Isolation potřebují sledovači řetězit dvě nebo více chyb, aby ohrozili proces vykreslování a skočili do procesu nebo operačního systému prohlížeče Chrome.

Konečně to může být způsobeno prostým faktem, že software má chyby a zlomek z nich by mohl být zneužit. Prohlížeče odrážejí složitost operačního systému a vysoká složitost se rovná většímu počtu chyb.

Tyto věci znamenají, že počet zneužitých chyb není přesným měřítkem bezpečnostního rizika. Tým Chrome však ujišťuje, že před vydáním usilovně pracuje na detekci a opravě chyb. Pokud jde o n-denní útoky (využívání chyb, které již byly opraveny), došlo k výraznému snížení jejich „patch gap“ z 35 dní v Chrome (76 na 18 dní v průměru). Také se těší na další snížení tohoto.

Chrome nicméně rozpoznal, že bez ohledu na rychlost, jakou se snaží napravit zneužívání ve volné přírodě, jsou tyto útoky špatné. Jako takoví se opravdu hodně snaží, aby byl útok pro nepřítele drahý a komplikovaný. Mezi konkrétní projekty, které Chrome přijímá, patří neustálé posilování izolace stránek, speciálně pro Android, V8 haldové pískoviště, Projekty MiraclePtr a Scan, jazyky bezpečné pro paměť při psaní nových dílů Chrome a zmírnění následků po exploataci.

Chrome usilovně pracuje na zajištění bezpečnosti prostřednictvím těchto hlavních projektů bezpečnostního inženýrství. Uživatelé však mohou pomoci něčím přímočarým. Pokud vám Chrome připomene aktualizaci, udělejte to.