谷歌解釋了增加的野外攻擊

3分鐘讀

發表於

在最近的 Chrome 博客中,“exploit for CVE-1234-567 exists in the wild”似乎有所增加。 對於大多數 Chrome 用戶來說,這是可以理解的。 然而,雖然漏洞利用的增加確實令人擔憂,但 Chrome 安全部門解釋說,這一趨勢也可能表明漏洞利用的可見性增加。 那麼,它是什麼?

據報導,這種趨勢可能是由這兩個原因引起的 Chrome 安全性的 Adrian Taylor 在博客中 澄清對此的一些誤解。

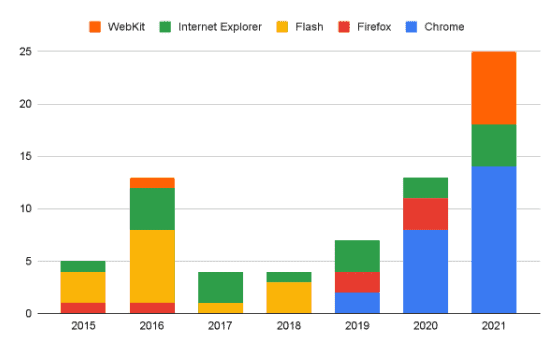

Project Zero 追踪了所有已識別的瀏覽器零日漏洞,包括 WebKit、Internet Explorer、Flash、 火狐瀏覽器和鉻。

從 2019 年到 2021 年,Chrome 中這些利用的增加相當明顯。相反,從 2015 年到 2018 年,Chrome 中沒有記錄到零日漏洞。Chrome 安全部門澄清說,這可能並不意味著完全“沒有”利用這些年在基於 Chromium 的瀏覽器中。 它認識到沒有對主動利用的完整視圖,並且可用數據可能存在抽樣偏差。

那麼為什麼現在有很多漏洞呢? Chrome Security 將此歸因於四個可能的原因:供應商透明度、攻擊者焦點的演變、站點隔離項目的完成以及復雜性與軟件錯誤的關係。

首先,許多瀏覽器製造商現在通過他們的發布通信發布有關此類利用的詳細信息。 這不是過去的做法,瀏覽器製造商即使意識到這一點,也不會宣布漏洞受到攻擊。

其次,攻擊者的焦點發生了變化。 2020 年初,Edge 切換到 Chromium 渲染引擎。 自然,攻擊者會選擇最受歡迎的目標,因為這樣他們就可以攻擊更多的用戶。

第三,錯誤的增加可能是由於最近完成了多年的站點隔離項目,使得一個錯誤幾乎不足以造成太大的傷害。 因此,過去只需要一個漏洞的攻擊現在需要更多。 在 2015 年之前,多個網頁只在一個渲染器進程中,這使得只需一個 bug 就可以從其他網站竊取用戶數據。 使用站點隔離項目,跟踪器需要鏈接兩個或更多錯誤來破壞渲染器進程並跳轉到 Chrome 瀏覽器進程或操作系統。

最後,這可能是由於軟件確實存在錯誤這一簡單事實,其中一小部分可以被利用。 瀏覽器反映了操作系統的複雜性,高複雜性意味著更多的錯誤。

這些事情意味著被利用的漏洞數量並不是安全風險的準確衡量標準。 然而,Chrome 團隊保證他們會在發布前努力檢測和修復錯誤。 就 n 天攻擊(利用已修復的漏洞)而言,Chrome 中的“補丁間隙”從 35 天(平均 76 天到 18 天)顯著減少。 他們也期待進一步減少這種情況。

儘管如此,Chrome 還是認識到,無論他們嘗試修復野外利用的速度如何,這些攻擊都是不好的。 因此,他們非常努力地使攻擊對敵人來說既昂貴又復雜。 Chrome 正在進行的具體項目包括不斷加強站點隔離, 尤其是安卓, V8 堆沙箱, MiraclePtr 和掃描項目, 內存安全語言 編寫新的 Chrome 部件和利用後的緩解措施。

Chrome 正在努力通過這些主要的安全工程項目來確保安全。 不過,用戶可以做一些簡單的事情來提供幫助。 如果 Chrome 提醒您更新,請執行此操作。