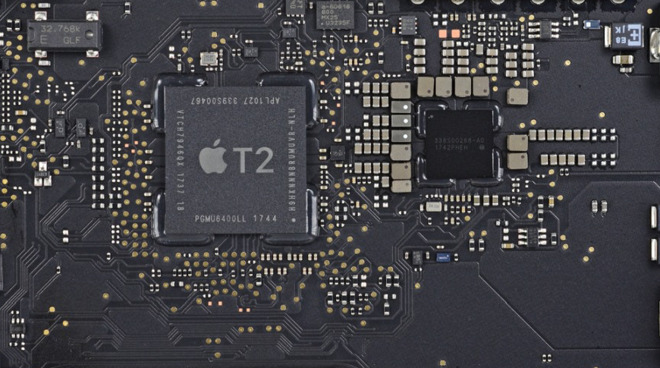

黑客称他们破解了苹果的 T2 Secure Enclave 芯片

2分钟读

更新

苹果很早就在iPhone和Macbooks上使用了他们的Secure Enclave处理器,但是今天,黑客宣布了对该处理器的“不可修补”利用,从理论上讲可以使他们完全控制受该芯片保护的设备,包括解密敏感数据。

该漏洞利用了两个较早的漏洞(heckm8和Blackbird)来越狱iPhone,该漏洞使它们可以在启动时在T2安全芯片中运行代码。

据黑客ironPeak称,苹果在向客户提供的T2安全芯片中未打开调试界面,从而允许任何人无需身份验证即可进入设备固件更新(DFU)模式。

当前越狱的T2安全芯片涉及通过USB-C连接到Mac / MacBook,并在Mac的启动过程中运行Checkra0.11.0n越狱软件的版本1。

但是,“使用这种方法,可以创建一条USB-C电缆,该电缆可以在启动时自动利用您的macOS设备,” ironPeak说。

Due to the hack being hardware-based it is “unpatchable” and iPhone and Mac users are vulnerable if they leave their device out of their sight, such as passing through customs.由于黑客攻击是基于硬件的,因此“无法修补”,如果iPhone和Mac用户将其设备放在看不见的地方(例如通过海关),他们将很容易受到攻击。 It presents it still does require your device to be rebooted.它表明仍然需要重新启动设备。

“如果您怀疑系统受到篡改,请使用Apple Configurator在此处所述的T2芯片上重新安装bridgeOS。 If you are a potential target of state actors, verify your SMC payload integrity using .eg rickmark/smcutil and don't leave your device unsupervised,” ironPeak said.如果您是潜在的国家行为者目标,请使用.eg rickmark / smcutil验证SMC有效负载的完整性,并且不要对设备进行监督,” ironPeak说。

查看更多 在Ironpeak的网站上。

通过 网易科技