谷歌解释了增加的野外攻击

3分钟读

发表于

在最近的 Chrome 博客中,“exploit for CVE-1234-567 exists in the wild”似乎有所增加。 对于大多数 Chrome 用户来说,这是可以理解的。 然而,虽然漏洞利用的增加确实令人担忧,但 Chrome 安全部门解释说,这一趋势也可能表明漏洞利用的可见性增加。 那么,它是什么?

据报道,这种趋势可能是由这两个原因引起的 Chrome 安全性的 Adrian Taylor 在博客中 澄清对此的一些误解。

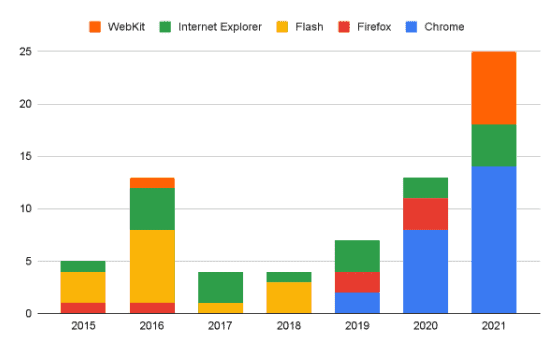

Project Zero 追踪了所有已识别的浏览器零日漏洞,包括 WebKit、Internet Explorer、Flash、 火狐和铬。

从 2019 年到 2021 年,Chrome 中这些利用的增加相当明显。相反,从 2015 年到 2018 年,Chrome 中没有记录到零日漏洞。Chrome 安全部门澄清说,这可能并不意味着完全“没有”利用这些年在基于 Chromium 的浏览器中。 它认识到没有对主动利用的完整视图,并且可用数据可能存在抽样偏差。

那么为什么现在有很多漏洞呢? Chrome Security 将此归因于四个可能的原因:供应商透明度、攻击者焦点的演变、站点隔离项目的完成以及复杂性与软件错误的关系。

首先,许多浏览器制造商现在通过他们的发布通信发布有关此类利用的详细信息。 这不是过去的做法,浏览器制造商即使知道这一点也不会宣布漏洞受到攻击。

其次,攻击者的焦点发生了变化。 2020 年初,Edge 切换到 Chromium 渲染引擎。 自然,攻击者会选择最受欢迎的目标,因为这样他们就可以攻击更多的用户。

第三,错误的增加可能是由于最近完成了多年的站点隔离项目,使得一个错误几乎不足以造成太大的伤害。 因此,过去只需要一个漏洞的攻击现在需要更多。 在 2015 年之前,多个网页只在一个渲染器进程中,这使得只需一个 bug 就可以从其他网站窃取用户数据。 使用站点隔离项目,跟踪器需要链接两个或更多错误来破坏渲染器进程并跳转到 Chrome 浏览器进程或操作系统。

最后,这可能是由于软件确实存在错误这一简单事实,其中一小部分可以被利用。 浏览器反映了操作系统的复杂性,高复杂性意味着更多的错误。

这些事情意味着被利用的漏洞数量并不是安全风险的准确衡量标准。 然而,Chrome 团队保证他们会在发布前努力检测和修复错误。 就 n 天攻击(利用已修复的漏洞)而言,Chrome 中的“补丁间隙”从 35 天(平均 76 天到 18 天)显着减少。 他们也期待进一步减少这种情况。

尽管如此,Chrome 还是认识到,无论他们尝试修复野外利用的速度如何,这些攻击都是不好的。 因此,他们非常努力地使攻击对敌人来说既昂贵又复杂。 Chrome 正在进行的具体项目包括不断加强站点隔离, 尤其是安卓, V8 堆沙箱, MiraclePtr 和扫描项目, 内存安全语言 编写新的 Chrome 部件和利用后的缓解措施。

Chrome 正在努力通过这些主要的安全工程项目来确保安全。 不过,用户可以做一些简单的事情来提供帮助。 如果 Chrome 提醒您更新,请执行此操作。