Cẩn thận với ransomware Tycoon mới này nhắm mục tiêu vào PC Windows

2 phút đọc

Được đăng trên

Đọc trang tiết lộ của chúng tôi để tìm hiểu cách bạn có thể giúp MSPoweruser duy trì nhóm biên tập Tìm hiểu thêm

Trung tâm Khiếu nại Tội phạm Internet của FBI (IC3) năm ngoái đã xuất bản “Báo cáo Tội phạm Internet”. Báo cáo tiết lộ rằng tội phạm mạng đã tiêu tốn một khoản tiền khổng lồ 3.5 tỷ đô la (2.7 tỷ bảng Anh) vào năm 2019. Những kẻ tấn công sử dụng ransomware để moi tiền từ các doanh nghiệp và người dùng cá nhân. Đơn vị nghiên cứu bảo mật của BlackBerry mới đây đã phát hiện ra một ransomware mới gây ảnh hưởng đến một viện giáo dục ở châu Âu. Không giống như hầu hết các ransomware được phát hiện cho đến nay, mô-đun ransomware mới này được biên dịch thành định dạng tệp hình ảnh Java (JIMAGE). JIMAGE là một định dạng tệp lưu trữ các hình ảnh JRE tùy chỉnh được thiết kế để sử dụng bởi Máy ảo Java (JVM) trong thời gian chạy.

Đây là cách cuộc tấn công xảy ra:

- Để đạt được sự bền vững trên máy của nạn nhân, những kẻ tấn công đã sử dụng một kỹ thuật gọi là chèn Tùy chọn Thực thi Tệp Hình ảnh (IFEO). Cài đặt IFEO được lưu trữ trong sổ đăng ký Windows. Các cài đặt này cung cấp cho các nhà phát triển một tùy chọn để gỡ lỗi phần mềm của họ thông qua phần đính kèm của một ứng dụng gỡ lỗi trong quá trình thực thi một ứng dụng đích.

- Sau đó, một cửa hậu đã được thực thi cùng với tính năng Bàn phím ảo Microsoft Windows (OSK) của hệ điều hành.

- Những kẻ tấn công đã vô hiệu hóa giải pháp chống phần mềm độc hại của tổ chức bằng cách sử dụng tiện ích ProcessHacker và thay đổi mật khẩu cho các máy chủ Active Directory. Điều này khiến nạn nhân không thể truy cập vào hệ thống của họ.

- Hầu hết các tệp của kẻ tấn công đã được phân tích theo thời gian, bao gồm các thư viện Java và tập lệnh thực thi, và có dấu thời gian ngày tệp là ngày 11 tháng 2020 năm 15, 16:22:XNUMX

- Cuối cùng, những kẻ tấn công đã thực thi mô-đun Java ransomware, mã hóa tất cả các máy chủ tệp bao gồm các hệ thống sao lưu được kết nối với mạng.

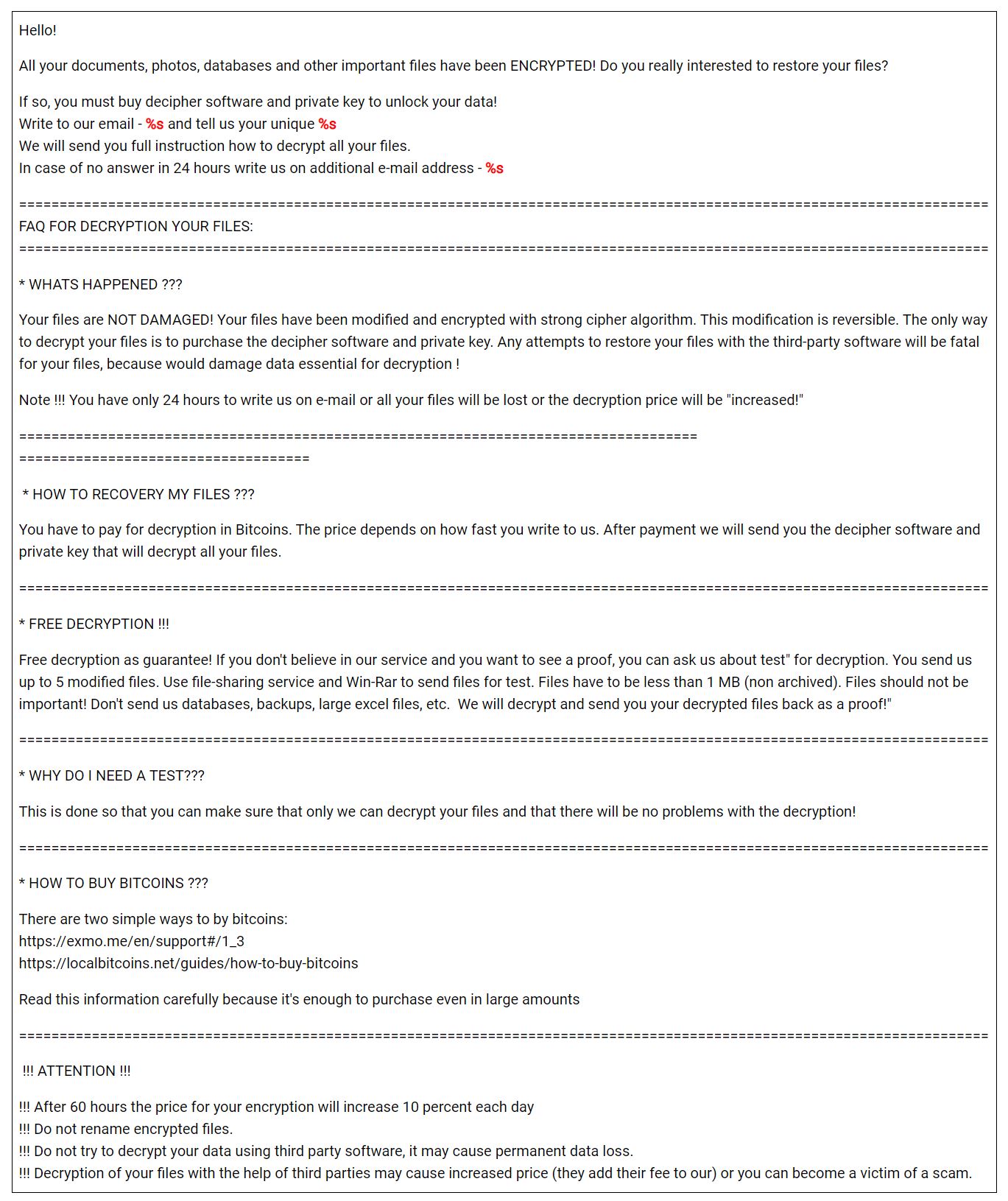

Sau khi giải nén tệp zip được liên kết với ransomware, có ba mô-đun có tên "ông trùm". Vì vậy, nhóm Blackberry đã đặt tên ransomware này là ông trùm. Kiểm tra lưu ý đòi tiền chuộc của ông trùm dưới đây.

Bạn có thể tìm thêm thông tin chi tiết về ransomware này từ liên kết bên dưới.

nguồn: Blackberry