Аутентифікацію Windows Hello обходять за допомогою підробленої камери

2 хв. читати

Опубліковано

Прочитайте нашу сторінку розкриття інформації, щоб дізнатися, як ви можете допомогти MSPoweruser підтримувати редакційну команду Читати далі

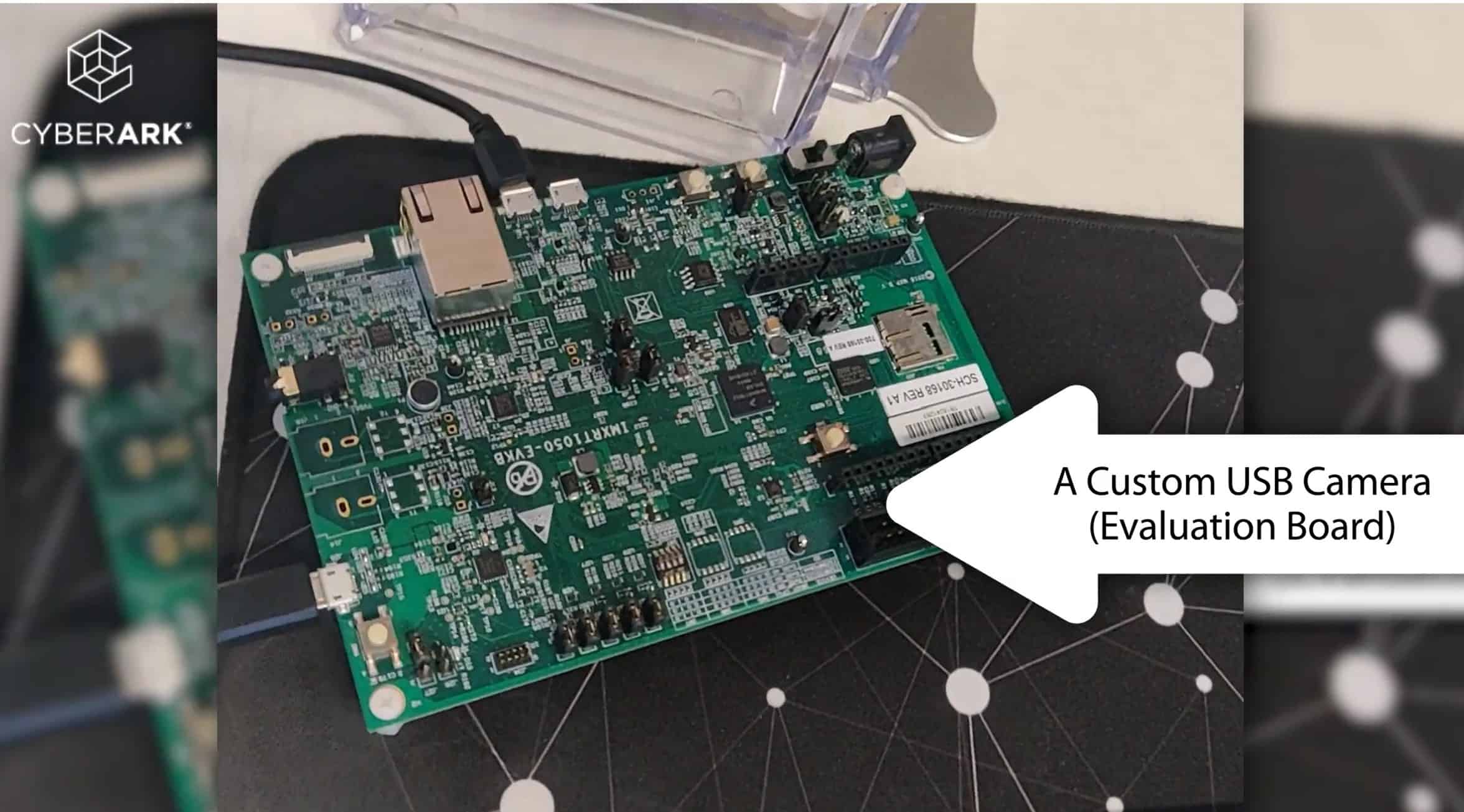

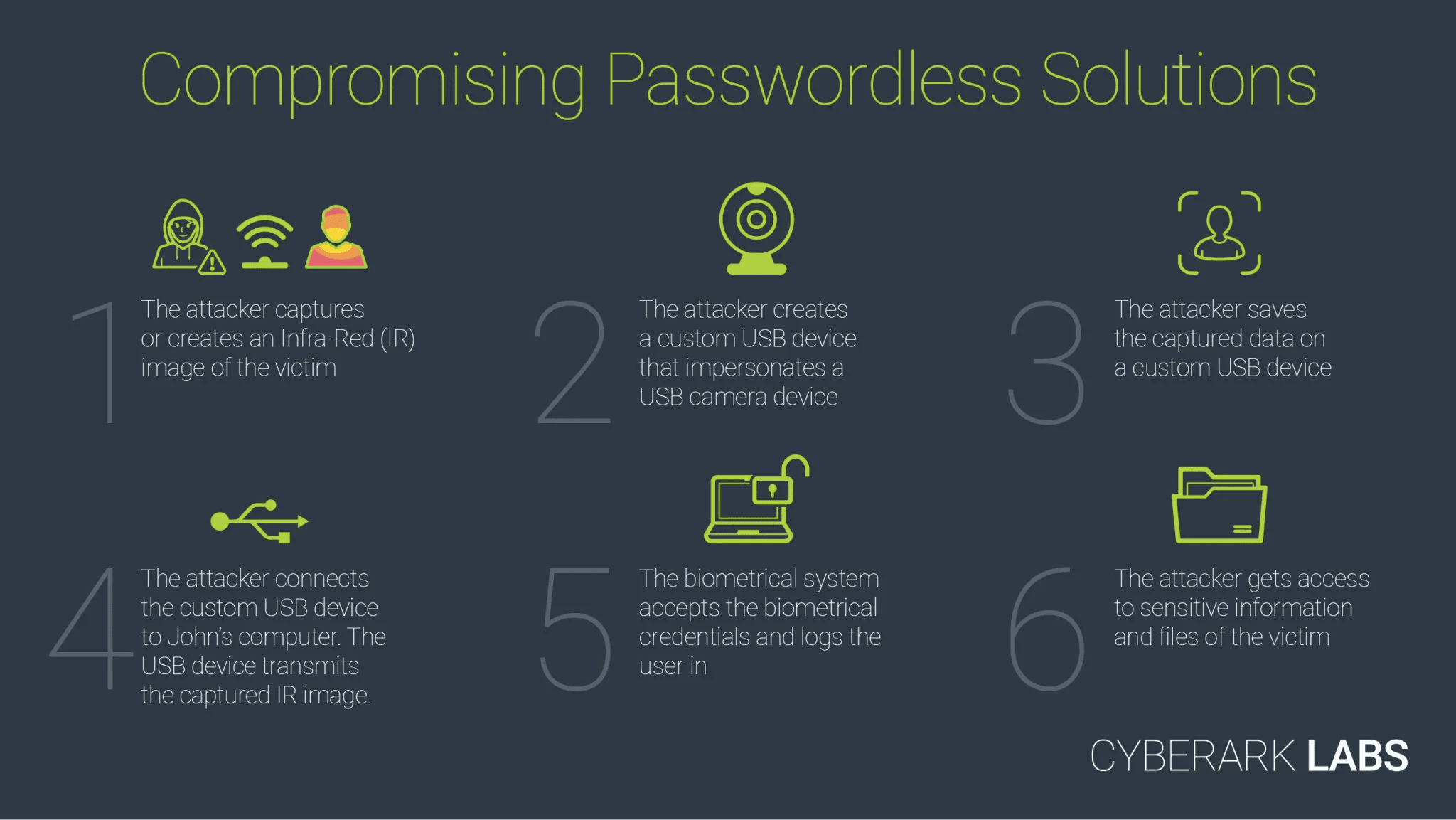

Хакери продемонстрували, що вони можуть обійти безпеку Windows Hello, використовуючи підроблену USB-камеру, яка передавала захоплені інфрачервоні зображення цілі, яку, здається, Windows Hello з радістю приймає.

Схоже, проблема полягає в тому, що Windows Hello готова прийняти будь-яку камеру з ІЧ-підтримкою як камеру Windows Hello, що дозволить хакерам пропонувати ПК маніпуляційний, а не реальний потік даних.

Крім того, виявляється, що хакерам достатньо надіслати на ПК лише два кадри – один реальний ІЧ-захват цілі та один порожній чорний кадр. Здається, другий кадр потрібен, щоб обдурити тести на живість Windows Hello.

CyberArk Labs стверджує, що ІЧ-зображення може бути зроблено спеціальними ІЧ-камерами великої дальності або камерами, розміщеними приховано в оточенні цілі, наприклад, у підйомнику.

Microsoft визнала вразливість у рекомендаційний CVE-2021-34466 і запропонував Windows Hello Enhanced Sign-in Security як пом’якшення. Це дозволяє лише камерам Windows Hello, які є частиною криптографічного ланцюга довіри від OEM, використовуватися як джерело даних, що, зазначає CyberArk, підтримується не всіма пристроями.

Читайте всі подробиці на CyberArk тут.