Опитування: лише 4% компаній Enterprise повністю виправлені проти Spectre і Meltdown

2 хв. читати

Оновлено на

Прочитайте нашу сторінку розкриття інформації, щоб дізнатися, як ви можете допомогти MSPoweruser підтримувати редакційну команду Читати далі

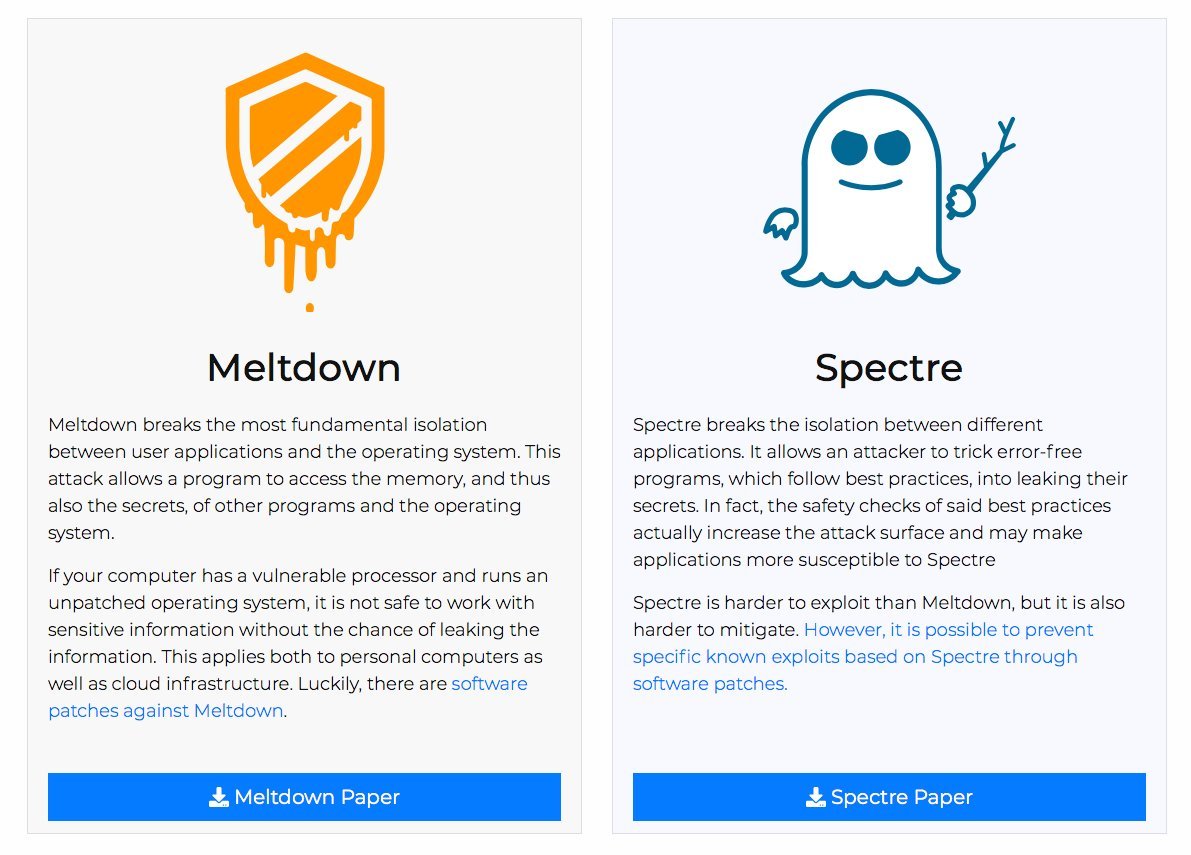

While Microsoft has long since the patched the Spectre and Meltdown vulnerabilities, Enterprises and businesses aren’t exactly clear on what they have to do ensure their devices are safe.

Дослідження, проведене Barkly, блогом, присвяченим безпеці, виявило, що хоча 75% підприємств почали виправляти свої пристрої, лише 4% із них повністю виправлено.

Причиною цього відставання є не якась особлива неуважність чи лінь, а відсутність інформації про те, що потрібно зробити.

Щоб проілюструвати це, Microsoft має сценарій PowerShell, за допомогою якого адміністратори можуть визначити, чи всі їхні ПК виправлені для Spectre або Meltdown, але лише 41% ІТ-спеціалістів, опитаних Barkly, навіть знають, що він був запущений.

Корпорація Майкрософт також має ключ реєстру, який повинен існувати до того, як виправлення будуть розгорнуті на ПК, якщо мова йде про комп’ютери з інстальованим антивірусним програмним забезпеченням сторонніх розробників, але не всі постачальники програмного забезпечення знають, що цей ключ реєстру повинен існувати, або кому потрібно його встановити.

Джонатан Кроу з Barkly пише, що «80 відсотків респондентів кажуть, що процес оновлення в цілому не був цілком зрозумілим, і ця відсутність ясності викликає у багатьох запитання та занепокоєння. Дві третини висловили стурбованість тим, що це питання не повністю під контролем. »

Щоб було зрозуміло, Microsoft випустила виправлення, але ІТ-спеціалісти не знають, що робити. Не зовсім зрозуміло, чи може Microsoft зробити щось зі свого боку, щоб пом’якшити це, але ми очікуємо, що проблеми з розплавленням і привидом будуть вирішені, коли більше адміністраторів візьмуть участь у цьому процесі.

Ви можете прочитати повний звіт тут за адресою Блог Барклі.