โอมิกอด ! Microsoft ทิ้งช่องโหว่ RCE ขนาดใหญ่ไว้ในการกำหนดค่า Linux เริ่มต้นบน Azure

2 นาที. อ่าน

เผยแพร่เมื่อ

อ่านหน้าการเปิดเผยข้อมูลของเราเพื่อดูว่าคุณจะช่วย MSPoweruser รักษาทีมบรรณาธิการได้อย่างไร อ่านเพิ่มเติม

Microsoft กล่าวว่าพวกเขารัก Linux แต่ดูเหมือนว่าความรักไม่ได้ขยายไปถึงการรับประกันว่าพวกเขาไม่ได้ให้การเข้าถึงรูทที่ง่ายมากแก่แฮกเกอร์สำหรับการติดตั้ง Azure ของระบบปฏิบัติการ

ทีมวิจัยของบริษัทรักษาความปลอดภัย Wiz เพิ่งค้นพบชุดของช่องโหว่ที่น่าตกใจในตัวแทนซอฟต์แวร์ที่รู้จักกันน้อยที่เรียกว่า Open Management Infrastructure (OMI) ซึ่งฝังอยู่ในบริการ Azure ยอดนิยมมากมาย

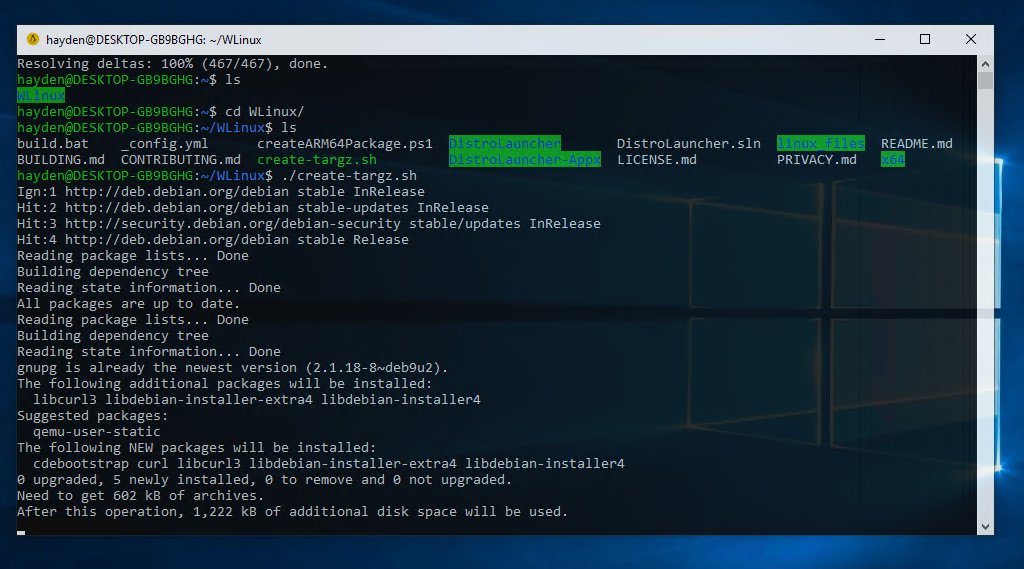

เมื่อลูกค้าตั้งค่าเครื่องเสมือนของ Linux ในระบบคลาวด์ รวมทั้งบน Azure เอเจนต์ OMI จะถูกปรับใช้โดยอัตโนมัติโดยที่พวกเขาไม่รู้เมื่อเปิดใช้งานบริการ Azure บางอย่าง ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่สี่จุดเพื่อยกระดับสิทธิ์ของรูทและรันโค้ดที่เป็นอันตรายจากระยะไกล เว้นแต่จะมีการใช้แพตช์ (เช่น การเข้ารหัสไฟล์เพื่อเรียกค่าไถ่)

แฮ็กเกอร์ทุกคนต้องทำเพื่อเข้าถึงรูทบนเครื่องระยะไกล จะถูกส่งแพ็กเก็ตเดียวโดยลบส่วนหัวการตรวจสอบสิทธิ์

หาก OMI เปิดเผยพอร์ต 5986, 5985 หรือ 1270 จากภายนอก แสดงว่าระบบมีความเสี่ยง

“ต้องขอบคุณการรวมกันของข้อผิดพลาดในการเข้ารหัสคำสั่งเงื่อนไขอย่างง่ายและโครงสร้างการรับรองความถูกต้องที่ยังไม่ได้กำหนดค่า คำขอใด ๆ ที่ไม่มีส่วนหัวการอนุญาตจะมีสิทธิ์เริ่มต้นเป็น uid=0, gid=0 ซึ่งเป็นรูท”

Wiz ขนานนามช่องโหว่ OMIGOD และเชื่อว่าการติดตั้ง Linux บน Azure มากถึง 65% มีความเสี่ยง

Microsoft เปิดตัวเวอร์ชัน OMI ที่แก้ไขแล้ว (1.6.8.1) นอกจากนี้ Microsoft แนะนำให้ลูกค้าอัปเดต OMI ด้วยตนเอง ดูขั้นตอนที่แนะนำโดย Microsoft ที่นี่

Wiz แนะนำว่าถ้าคุณมี OMI ฟังบนพอร์ต 5985, 5986, 1270 เพื่อจำกัดการเข้าถึงเครือข่ายไปยังพอร์ตเหล่านั้นทันที เพื่อป้องกันช่องโหว่ RCE (CVE-2021-38647)

ผ่านทาง ZDNet