แฮกเกอร์ได้รับเงินรางวัลมากกว่า 700 ดอลลาร์หลังจากปล่อยช่องโหว่แบบ Zero-day 19 รายการในการแข่งขัน

การแจ้งเตือนกระเป๋าที่สำคัญ

2 นาที. อ่าน

เผยแพร่เมื่อ

อ่านหน้าการเปิดเผยข้อมูลของเราเพื่อดูว่าคุณจะช่วย MSPoweruser รักษาทีมบรรณาธิการได้อย่างไร อ่านเพิ่มเติม

หมายเหตุสำคัญ

- Pwn2Own Vancouver 2024 เปิดตัวช่องโหว่แบบ Zero-day ใหม่ 19 รายการ แฮกเกอร์ได้รับรายได้กว่า 700 ดอลลาร์

- ความสำเร็จที่โดดเด่น ได้แก่ Abdul Aziz Hariri การใช้ประโยชน์จาก Adobe Reader มูลค่า 50 ดอลลาร์ และการแฮ็ก Tesla ของ Synacktiv ซึ่งทำรายได้มากกว่า 200 ดอลลาร์

- งานเมื่อปีที่แล้วแฮกเกอร์จับรางวัลมูลค่ากว่า 1 ล้านเหรียญสหรัฐ พร้อมเปิดเผยช่องโหว่ใหม่ 27 รายการ

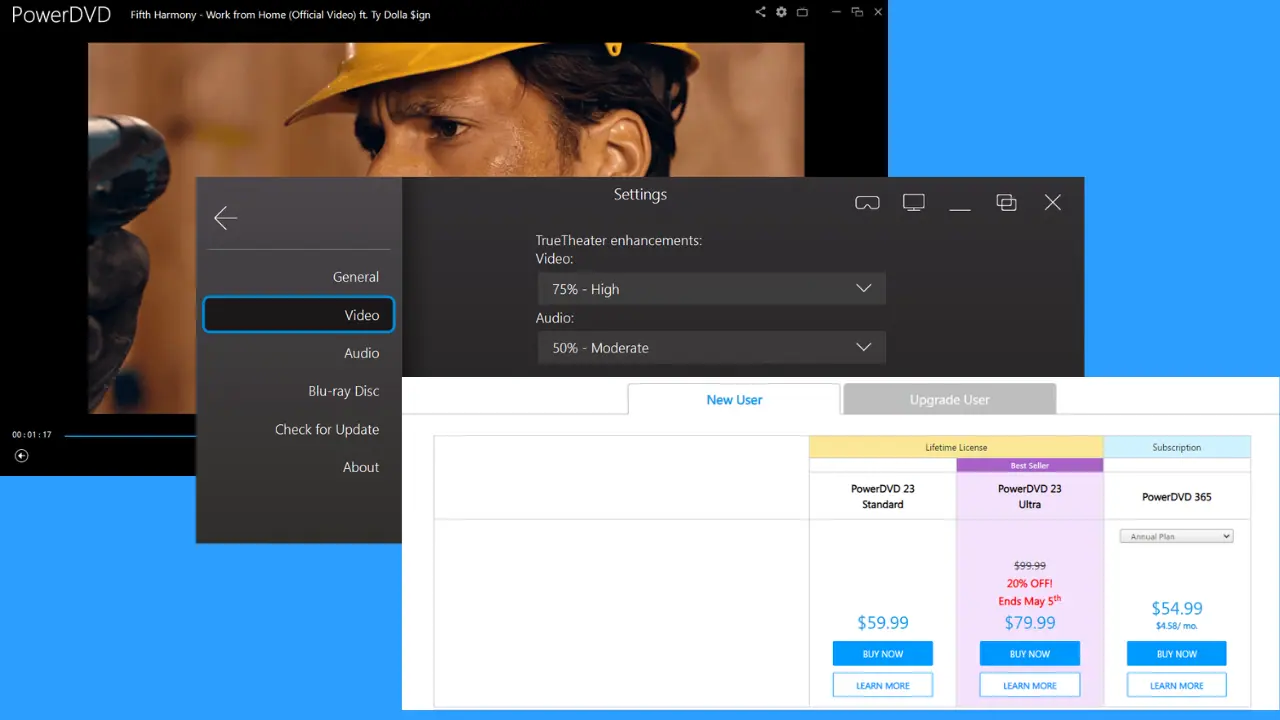

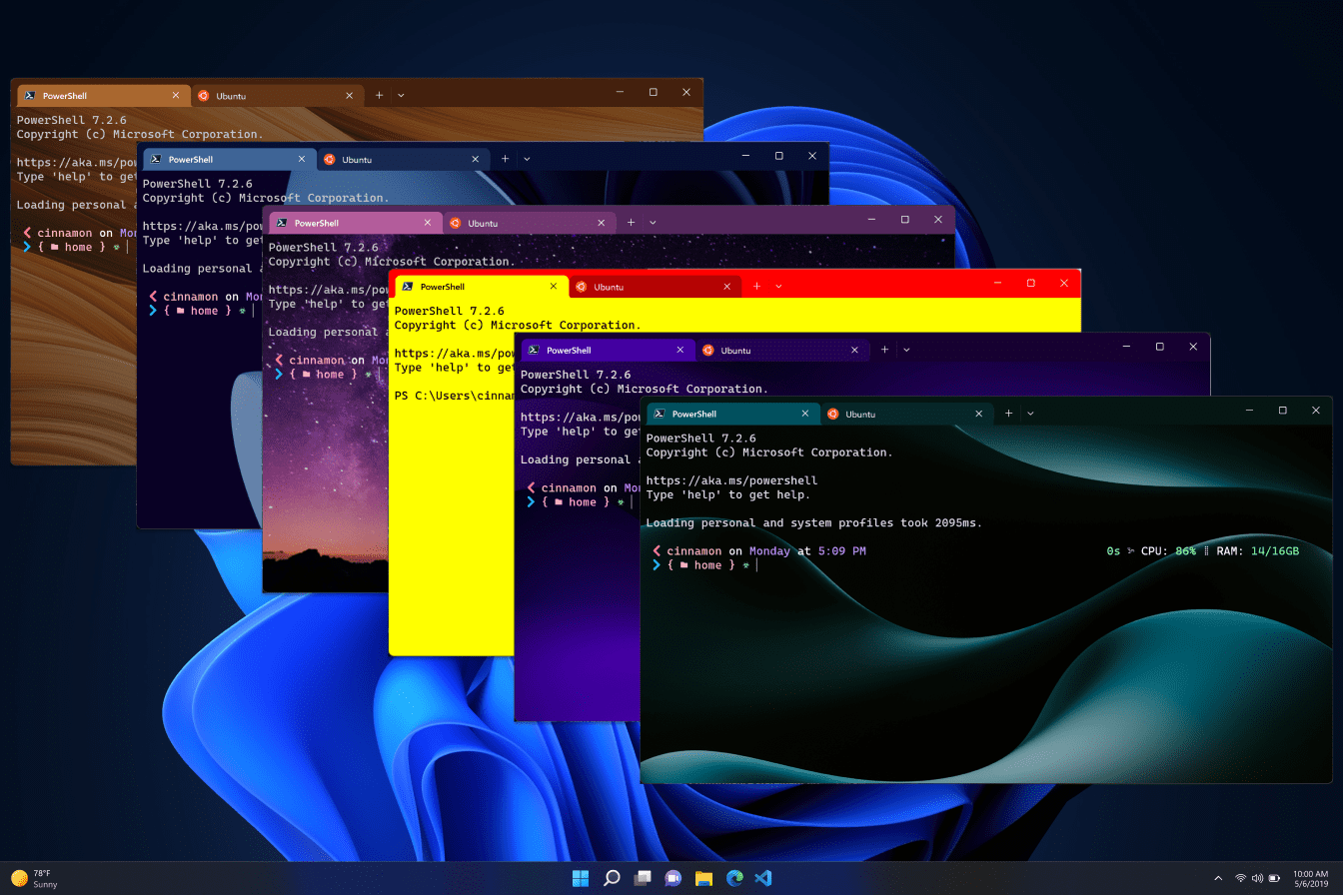

Pwn2Own แวนคูเวอร์ 2024 เริ่มต้นอย่างรวดเร็วเมื่อแฮกเกอร์ค้นพบช่องโหว่ใหม่แบบ Zero-day จำนวน 19 รายการในแพลตฟอร์มต่างๆ กิจกรรมนี้จัดแสดงทักษะของแฮ็กเกอร์ในการค้นหาจุดอ่อนในระบบยอดนิยม เช่น Windows 11, Tesla และ Ubuntu Linux โดยได้รับรางวัลมากมายรวมกว่า 700 ดอลลาร์ … จนถึงตอนนี้

การแข่งขันมีผลงานที่น่าประทับใจ (ผ่าน BleepingComputer) เช่นเดียวกับการใช้ประโยชน์จาก Adobe Reader ของ Abdul Aziz Hariri ซึ่งทำให้เขาได้รับเงิน 50 ดอลลาร์ และการแฮ็ก Tesla ECU อย่างรวดเร็วของ Synacktiv ทำให้พวกเขามี Tesla Model 3 และ 200 ดอลลาร์

ไฮไลท์อื่นๆ ได้แก่ การแฮ็กที่ประสบความสำเร็จบนเว็บเบราว์เซอร์ เช่น Apple Safari, Google Chrome และ Microsoft Edge ทำให้แฮกเกอร์ได้รับรางวัลมากมาย

“งานในปีนี้สัญญาว่าจะเป็นงานแวนคูเวอร์ที่ใหญ่ที่สุดเท่าที่เคยมีมา ทั้งในแง่ของการเข้าร่วมและรางวัลที่เป็นไปได้ หากทุกอย่างเป็นไปตามนั้น เราจะจ่ายเงินสดและรางวัลมากกว่า 1,300,000 ดอลลาร์สหรัฐฯ ซึ่งรวมถึง Tesla Model 3 ด้วย” Zero Day Initiative ผู้จัดงานกล่าว

ในฉบับปีที่แล้ว แฮกเกอร์ได้รับรางวัลใหญ่ โดยได้รับรางวัลมากกว่า 1 ล้านเหรียญสหรัฐ และแม้แต่รถยนต์ Tesla พวกเขาพบช่องโหว่ใหม่ 27 รายการในแพลตฟอร์มเช่น Windows 11, Microsoft Teams, macOS และ Tesla's Model 3

ขณะที่การแข่งขันดำเนินไป แฮกเกอร์ก็พร้อมที่จะรับรางวัลเพิ่มมากขึ้น รวมถึงรถยนต์ Tesla Model 3 ด้วย ขณะนี้ผู้จำหน่ายมีเวลา 90 วันในการแก้ไขช่องโหว่ที่รายงานก่อนที่จะเปิดเผยต่อสาธารณะ