แฮกเกอร์กล่าวว่าพวกเขาถอดรหัสชิป T2 Secure Enclave ของ Apple

2 นาที. อ่าน

อัปเดตเมื่อวันที่

อ่านหน้าการเปิดเผยข้อมูลของเราเพื่อดูว่าคุณจะช่วย MSPoweruser รักษาทีมบรรณาธิการได้อย่างไร อ่านเพิ่มเติม

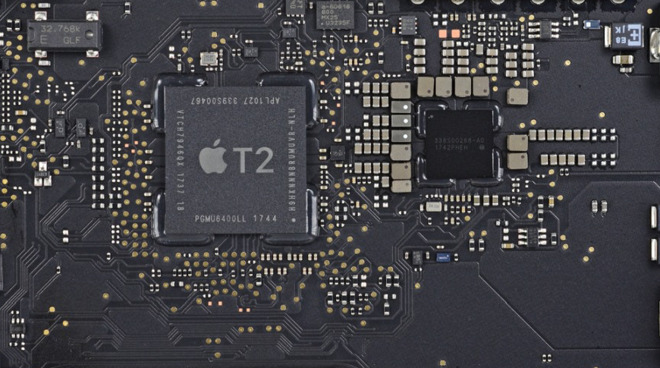

Apple ได้สร้าง Secure Enclave Processor ใน iPhone และ Macbooks มานานแล้ว แต่ในวันนี้แฮกเกอร์ได้ประกาศการใช้ประโยชน์จากโปรเซสเซอร์ที่“ ไม่สามารถตรวจสอบได้” ซึ่งในทางทฤษฎีสามารถให้พวกเขาควบคุมอุปกรณ์ที่ชิปได้รับการปกป้องอย่างเต็มที่รวมถึงการถอดรหัสข้อมูลที่ละเอียดอ่อน

ช่องโหว่นี้รวมช่องโหว่สองช่องก่อนหน้านี้ (heckm8 และ Blackbird) ที่ใช้ในการเจลเบรค iPhone โดยการแฮ็กจะอนุญาตให้รันโค้ดภายในชิปความปลอดภัย T2 ในเวลาบูต

ตามข้อมูลของแฮ็กเกอร์ ironPeak Apple ได้เปิดอินเทอร์เฟซการแก้จุดบกพร่องไว้ในชิปความปลอดภัย T2 ที่จัดส่งให้กับลูกค้าทำให้ทุกคนสามารถเข้าสู่โหมด Device Firmware Update (DFU) ได้โดยไม่ต้องมีการตรวจสอบสิทธิ์

ในปัจจุบันการเจลเบรกชิปความปลอดภัย T2 เกี่ยวข้องกับการเชื่อมต่อกับ Mac / MacBook ผ่าน USB-C และใช้ซอฟต์แวร์การเจลเบรก Checkra0.11.0n เวอร์ชัน 1 ในระหว่างกระบวนการบูตเครื่องของ Mac

อย่างไรก็ตาม“ การใช้วิธีนี้เป็นไปได้ที่จะสร้างสาย USB-C ที่สามารถใช้ประโยชน์จากอุปกรณ์ macOS ของคุณได้โดยอัตโนมัติเมื่อบูต” ironPeak กล่าว

เนื่องจากการแฮ็กเป็นฮาร์ดแวร์จึง“ ไม่สามารถตรวจสอบได้” และผู้ใช้ iPhone และ Mac มีความเสี่ยงหากปล่อยอุปกรณ์ไว้ให้พ้นสายตาเช่นการผ่านด่านศุลกากร มันยังคงต้องมีการรีบูตอุปกรณ์ของคุณ

“ หากคุณสงสัยว่าระบบของคุณถูกดัดแปลงให้ใช้ Apple Configurator เพื่อติดตั้ง bridgeOS ใหม่บนชิป T2 ของคุณตามที่อธิบายไว้ที่นี่ หากคุณเป็นเป้าหมายที่เป็นไปได้ของนักแสดงของรัฐให้ตรวจสอบความสมบูรณ์ของน้ำหนักบรรทุก SMC ของคุณโดยใช้. eg rickmark / smcutil และอย่าปล่อยให้อุปกรณ์ของคุณอยู่ภายใต้การดูแล” ironPeak กล่าว

อ่านเพิ่มเติม ที่ไซต์ของ Ironpeak ที่นี่

ผ่านทาง ZDNet