Google อธิบายการใช้ประโยชน์จากช่องโหว่ที่เพิ่มขึ้น

3 นาที. อ่าน

เผยแพร่เมื่อ

อ่านหน้าการเปิดเผยข้อมูลของเราเพื่อดูว่าคุณจะช่วย MSPoweruser รักษาทีมบรรณาธิการได้อย่างไร อ่านเพิ่มเติม

ดูเหมือนว่าจะมีวลี 'หาประโยชน์สำหรับ CVE-1234-567 อยู่ในป่า' เพิ่มขึ้นในบล็อก Chrome ล่าสุด เป็นเรื่องที่น่าตกใจสำหรับผู้ใช้ Chrome ส่วนใหญ่ อย่างไรก็ตาม แม้ว่าการเพิ่มขึ้นของช่องโหว่อาจเป็นเรื่องน่ากังวลอย่างแท้จริง แต่ Chrome Security อธิบายว่าแนวโน้มดังกล่าวอาจบ่งบอกถึงการมองเห็นที่เพิ่มขึ้นในการแสวงหาประโยชน์ ดังนั้นมันคืออะไร?

แนวโน้มน่าจะเกิดจากทั้งสองสาเหตุ ตาม Adrian Taylor จาก Chrome Security ในบล็อก เพื่อชี้แจงความเข้าใจผิดบางประการเกี่ยวกับเรื่องนี้

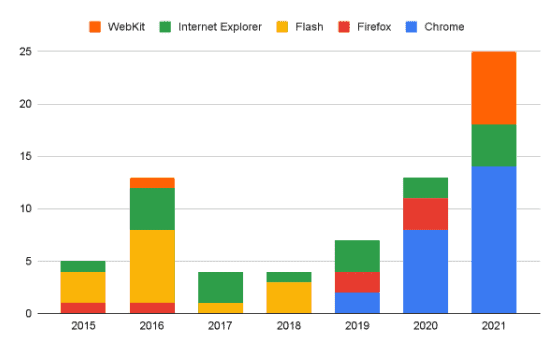

Project Zero ติดตามบั๊กซีโร่เดย์ทั้งหมดที่ระบุอยู่ในป่าสำหรับเบราว์เซอร์ รวมถึง WebKit, Internet Explorer, Flash, Firefoxและโครม

การเพิ่มขึ้นของการหาประโยชน์เหล่านี้ใน Chrome นั้นค่อนข้างสังเกตเห็นได้ชัดเจนตั้งแต่ปี 2019 ถึง 2021 ในทางกลับกัน ไม่มีการบันทึกบั๊กซีโร่เดย์ใน Chrome ตั้งแต่ปี 2015 ถึง 2018 ความปลอดภัยของ Chrome ชี้แจงว่านี่อาจไม่ได้หมายความว่าไม่มีการแสวงประโยชน์โดยสิ้นเชิง ในเบราว์เซอร์ที่ใช้ Chromium ในช่วงหลายปีที่ผ่านมา โดยตระหนักดีว่าไม่มีมุมมองที่สมบูรณ์ของการแสวงหาประโยชน์เชิงรุกและข้อมูลที่มีอยู่อาจมีอคติในการสุ่มตัวอย่าง

เหตุใดจึงมีการหาประโยชน์มากมายในตอนนี้? ความปลอดภัยของ Chrome ระบุสาเหตุที่เป็นไปได้สี่ประการ: ความโปร่งใสของผู้ขาย การพัฒนาโฟกัสของผู้โจมตี การดำเนินการโครงการแยกไซต์ที่เสร็จสมบูรณ์ และความสัมพันธ์ของความซับซ้อนกับข้อบกพร่องของซอฟต์แวร์

ประการแรก ผู้ผลิตเบราว์เซอร์จำนวนมากได้เผยแพร่รายละเอียดเกี่ยวกับการแสวงหาประโยชน์ดังกล่าวผ่านการสื่อสารเผยแพร่ของตน นี่ไม่ใช่วิธีปฏิบัติในอดีตที่ผู้ผลิตเบราว์เซอร์ไม่ได้ประกาศว่าบั๊กกำลังถูกโจมตีแม้ว่าพวกเขาจะทราบเรื่องนี้แล้วก็ตาม

ประการที่สอง มีวิวัฒนาการในการโฟกัสของผู้โจมตี ในช่วงต้นปี 2020 Edge ได้เปลี่ยนไปใช้เอ็นจิ้นการเรนเดอร์ Chromium โดยปกติผู้โจมตีจะมองหาเป้าหมายที่ได้รับความนิยมมากที่สุดเพราะเมื่อนั้นพวกเขาสามารถโจมตีผู้ใช้ได้มากขึ้น

ประการที่สาม การเพิ่มขึ้นของจุดบกพร่องอาจเนื่องมาจากโครงการแยกไซต์ที่ใช้เวลาหลายปีเพิ่งเสร็จสิ้น ทำให้จุดบกพร่องหนึ่งจุดแทบไม่เพียงพอที่จะทำอันตรายได้มาก ด้วยเหตุนี้ การโจมตีในอดีตที่ต้องใช้เพียงจุดบกพร่องเดียวในขณะนี้จึงต้องการมากกว่านี้ ก่อนปี 2015 หน้าเว็บหลายหน้าอยู่ในกระบวนการแสดงภาพเดียว ทำให้สามารถขโมยข้อมูลของผู้ใช้จากเว็บอื่นได้โดยมีจุดบกพร่องเพียงจุดเดียว ด้วยโปรเจ็กต์ Site Isolation เครื่องมือติดตามจำเป็นต้องเชื่อมโยงจุดบกพร่องสองจุดขึ้นไปเพื่อประนีประนอมกับกระบวนการแสดงภาพและกระโดดเข้าสู่กระบวนการเบราว์เซอร์ Chrome หรือระบบปฏิบัติการ

ประการสุดท้าย อาจเป็นเพราะซอฟต์แวร์มีจุดบกพร่อง และสามารถใช้ประโยชน์ได้เพียงบางส่วน เบราว์เซอร์สะท้อนความซับซ้อนของระบบปฏิบัติการ และความซับซ้อนสูงเท่ากับข้อบกพร่องที่มากขึ้น

สิ่งเหล่านี้หมายความว่าจำนวนของจุดบกพร่องที่ถูกโจมตีไม่ใช่ตัววัดความเสี่ยงด้านความปลอดภัยที่แน่นอน อย่างไรก็ตาม ทีมงาน Chrome รับรองว่าพวกเขากำลังทำงานอย่างหนักเพื่อตรวจหาและแก้ไขจุดบกพร่องก่อนเผยแพร่ ในแง่ของการโจมตี n-day (การใช้ประโยชน์จากจุดบกพร่องที่ได้รับการแก้ไขแล้ว) มีการลดลงอย่างเห็นได้ชัดใน "ช่องว่างของแพทช์" จาก 35 วันใน Chrome (โดยเฉลี่ย 76 ถึง 18 วัน) พวกเขายังตั้งตารอที่จะลดสิ่งนี้ลงอีก

อย่างไรก็ตาม Chrome ตระหนักดีว่าไม่ว่าพวกเขาจะพยายามแก้ไขการแสวงหาประโยชน์จากภายนอกด้วยความเร็วเพียงใด การโจมตีเหล่านี้ก็แย่ ดังนั้นพวกเขาจึงพยายามอย่างหนักเพื่อให้การโจมตีมีราคาแพงและซับซ้อนสำหรับศัตรู โครงการเฉพาะที่ Chrome ดำเนินการอยู่นั้นรวมถึงการเสริมความแข็งแกร่งอย่างต่อเนื่องของการแยกไซต์ โดยเฉพาะอย่างยิ่งสำหรับ Android, แซนด์บ็อกซ์ฮีป V8, MiraclePtr และโครงการสแกน, ภาษาที่ปลอดภัยสำหรับหน่วยความจำ ในการเขียนส่วนใหม่ๆ ของ Chrome และการบรรเทาหลังการใช้ประโยชน์

Chrome กำลังทำงานอย่างเต็มที่เพื่อรับรองความปลอดภัยผ่านโครงการวิศวกรรมความปลอดภัยที่สำคัญเหล่านี้ ผู้ใช้สามารถทำสิ่งที่ตรงไปตรงมาเพื่อช่วยแม้ว่า หาก Chrome เตือนให้คุณอัปเดต ให้ดำเนินการ