Hackare använder gamla Microsoft Office-sårbarheter för att distribuera FELIXROOT och stjäla filer

2 min. läsa

Uppdaterad den

Läs vår informationssida för att ta reda på hur du kan hjälpa MSPoweruser upprätthålla redaktionen Läs mer

En ny skadlig programvara har dykt upp och den använder olfs Microsft Office-sårbarheter för att komma åt och stjäla data. Skadlig programvara, kallad Felixroot, levereras till individer i Ukraina med hjälp av ett e-postmeddelande med beväpnad nätfiske som påstår sig innehålla seminarieinformation om miljöskydd.

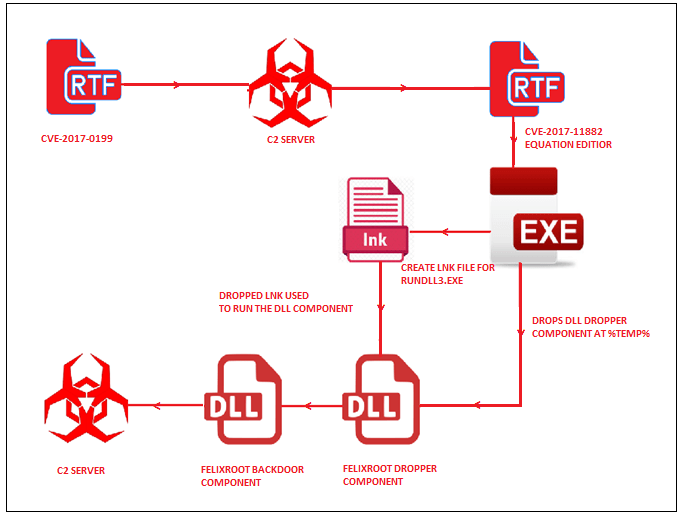

Bakdörren upptäcktes redan 2017 men tystnade i några månader. Det nya utnyttjandet identifierades av forskare vid FireEye som gjorde kopplingen tillbaka till den gamla skadliga programvaran som användes i Ukraina förra året. Skadlig programvara utnyttjar två av Microsoft Office-sårbarheterna, nämligen, CVE-2017-0199 och CVE-2017-11882. Skadlig programvara distribueras med en fil som heter "Seminar.rtf".

Väl in, släpper filen en inbäddad binär fil till %temp% som används för att köra FELIXROOT dropper. Droppern kommer sedan att skapa två filer, en LNK-fil som pekar på %system32%\rundll32.exe och FELIXROOT loader-komponenten. LNK-filen kommer sedan att köra loader-komponenten av FELIXROOT och bakdörrskomponenten som är helt krypterad med anpassad kryptering som använder XOR med en 4-byte nyckel. När den väl har installerats i minnet kommer den att vila i 10 minuter innan den letar efter kommandot som ska startas och ansluter till C&C-servern, som stulen data skickas till i hemlighet. Enligt FireEye, använder den skadliga programvaran Windows API för att få datornamn, användarnamn, volymens serienummer, Windows-version, processorarkitektur och två ytterligare värden.

När data är stulen, stoppar FELIXROOT avrättningen och torkar bort det digitala fotavtrycket från offrets dator. Skadlig programvara är utformad för att se till att ingen kan spåra den tillbaka till gruppen bakom den. FireEye sa att de fortfarande arbetar med skadlig programvara och eftersom det är en pågående utredning har FireEye inte avslöjat några detaljer ännu.

Men den goda nyheten är att Microsoft har rullat ut patchar förra året så det bästa sättet att skydda data är att hålla allt uppdaterat. Tyvärr använder organisationerna vanligtvis inte patchar i tid, vilket gör att skadlig programvara kan fungera och till och med spridas. Microsoft har flera gånger varnat alla för farorna med att inte hålla allt uppdaterat. Med det sagt är det väldigt få som faktiskt laddar ner och installerar säkerhetsuppdateringar i tid och företag är vanligtvis sena med att applicera patchar som resulterar i hacks eller malwareattacker.

via: GB hackare