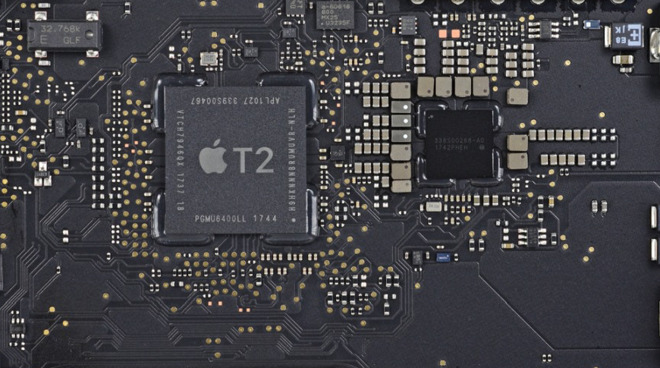

Hekerji pravijo, da so vdrli v Applov čip T2 Secure Enclave

2 min. prebrati

Posodobljeno dne

Preberite našo stran za razkritje, če želite izvedeti, kako lahko pomagate MSPoweruser vzdrževati uredniško skupino Preberi več

Apple je že dolgo izdeloval večino svojih procesorjev Secure Enclave v svojih iPhonih in nedavno Macbookih, danes pa so hekerji napovedali "neprimerljiv" podvig za procesor, ki bi jim teoretično lahko omogočil popoln nadzor nad napravami, zaščitenimi s čipi, vključno z dešifriranjem občutljivih podatkov.

Izkoriščanje združuje dve prejšnji ranljivosti (heckm8 in Blackbird), ki sta se uporabljali za zapor iPhone, pri čemer jim kramp omogoča zagon kode znotraj varnostnega čipa T2 ob zagonu.

Po navedbah hekerja ironPeak je Apple pustil odprt vmesnik za odpravljanje napak v varnostnem čipu T2, ki je strankam omogočil vstop v način posodobitve vdelane programske opreme naprave (DFU) brez preverjanja pristnosti.

Trenutno prekinitev zapora varnostnega čipa T2 vključuje povezavo z Mac / MacBook prek USB-C in zagon različice 0.11.0 zaporniške programske opreme Checkra1n med zagonom Mac-a.

Vendar pa je "s to metodo mogoče ustvariti kabel USB-C, ki lahko samodejno izkoristi vašo napravo macOS ob zagonu," je dejal IronPeak.

Zaradi vdora, ki temelji na strojni opremi, ga ni mogoče odstraniti, uporabniki iPhone in Mac pa so ranljivi, če pustijo svojo napravo zunaj vidnega polja, na primer na carini. Predstavlja, da še vedno zahteva ponovno zagon vaše naprave.

»Če sumite, da je prišlo do nedovoljenega posega v sistem, z Apple Configuratorjem znova namestite bridgeOS na svoj tukaj opisani čip T2. Če ste potencialna tarča državnih akterjev, preverite svojo integriteto koristnega tovora SMC z uporabo .eg rickmark / smcutil in ne puščajte naprave brez nadzora, «je dejal IronPeak.

Preberi več na spletnem mestu Ironpeak tukaj.

preko ZDNet