Google pojasnjuje povečana izkoriščanja v naravi

3 min. prebrati

Objavljeno dne

Preberite našo stran za razkritje, če želite izvedeti, kako lahko pomagate MSPoweruser vzdrževati uredniško skupino Preberi več

Zdi se, da se v nedavnih Chromovih blogih poveča izraz »izkoriščanje za CVE-1234-567 v naravi«. To je razumljivo zaskrbljujoče za večino uporabnikov Chroma. Čeprav bi lahko bilo povečanje izkoriščanja res zaskrbljujoče, je Chrome Security pojasnil, da bi ta trend lahko kazal tudi na večjo prepoznavnost izkoriščanja. Torej, kaj je to?

Trend je verjetno posledica obeh razlogov, pravi Adrian Taylor iz Chrome Security v blogu da razjasnimo nekatere napačne predstave o tem.

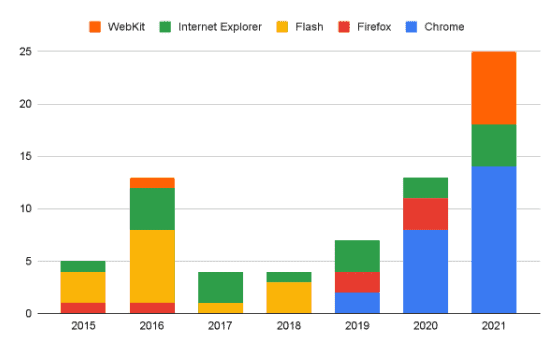

Project Zero je izsledil vse ugotovljene napake ničelnega dne za brskalnike, vključno z WebKit, Internet Explorer, Flash, Firefox, in Chrome.

Povečanje teh izkoriščanj v Chromu je precej opazno od leta 2019 do 2021. Nasprotno, v Chromu od leta 2015 do 2018 ni bilo zabeleženih nobenih hroščev ničelnega dne. Chrome Security pojasnjuje, da to morda ne pomeni, da je bilo izkoriščanja popolnoma 'ni' v brskalnikih, ki temeljijo na Chromiumu v teh letih. Zaznava, da nima popolnega pogleda na aktivno izkoriščanje in da bi razpoložljivi podatki lahko imeli pristranskost vzorčenja.

Zakaj je zdaj veliko podvigov? Chrome Security to pripisuje štirim možnim razlogom: preglednost ponudnika, napredek osredotočenosti na napadalca, dokončanje projekta izolacije spletnega mesta in povezanost kompleksnosti s programskimi napakami.

Prvič, mnogi izdelovalci brskalnikov zdaj objavljajo podrobnosti o takšnih izkoriščanjih prek svojih sporočil o izdaji. To v preteklosti ni bila praksa, ko izdelovalci brskalnikov ne bi oznanili, da je bila napaka napadena, tudi če so se tega zavedali.

Drugič, prišlo je do razvoja osredotočenosti napadalca. V začetku leta 2020 je Edge prešel na mehanizem upodabljanja Chromium. Seveda napadalci posežejo za najbolj priljubljeno tarčo, ker bi potem lahko napadli več uporabnikov.

Tretjič, povečanje števila hroščev je lahko posledica nedavnega zaključka večletnega projekta izolacije spletnega mesta, zaradi česar ena napaka skoraj ne zadošča za veliko škodo. Tako so napadi v preteklosti, ki so zahtevali samo en hrošč, zdaj potrebovali več. Pred letom 2015 je bilo več spletnih strani samo v enem samem procesu upodabljanja, kar je omogočilo krajo uporabnikovih podatkov iz drugih spletnih mest z eno samo napako. S projektom Site Isolation morajo sledilci povezati dve napaki ali več, da ogrozijo proces upodabljanja in preskočijo v postopek brskalnika Chrome ali operacijski sistem.

Nazadnje je to lahko posledica preprostega dejstva, da ima programska oprema napake in da bi jih bilo mogoče izkoristiti. Brskalniki odražajo kompleksnost operacijskega sistema, visoka kompleksnost pa pomeni več napak.

Te stvari pomenijo, da število izkoriščanih hroščev ni natančno merilo varnostnega tveganja. Ekipa za Chrome pa zagotavlja, da trdo delajo na odkrivanju in odpravljanju napak pred izdajo. Kar zadeva n-dnevne napade (izkoriščanje napak, ki so bile že odpravljene), se je njihov "patch gap" opazno zmanjšal s 35 dni v Chromu (76 na 18 dni v povprečju). Prav tako se veselijo nadaljnjega zmanjšanja tega.

Kljub temu je Chrome prepoznal, da so ti napadi slabi, ne glede na hitrost, s katero poskušajo popraviti izkoriščanje v naravi. Kot taki se zelo trudijo, da bi napad podražili in zakomplicirali za sovražnika. Posebni projekti, ki jih Chrome prevzema, vključujejo stalno krepitev izolacije spletnega mesta, predvsem za Android, peskovnik V8 kopice, Projekti MiraclePtr in Scan, pomnilniško varne jezike pri pisanju novih delov Chroma in ublažitvi posledic po izkoriščanju.

Chrome si močno prizadeva zagotoviti varnost s temi velikimi projekti varnostnega inženiringa. Uporabniki pa lahko storijo nekaj preprostega, da pomagajo. Če vas Chrome opomni na posodobitev, to storite.