Nova ranljivost bi lahko sprožila izkoriščanje jedra v MacOS-u

2 min. prebrati

Objavljeno dne

Preberite našo stran za razkritje, če želite izvedeti, kako lahko pomagate MSPoweruser vzdrževati uredniško skupino Preberi več

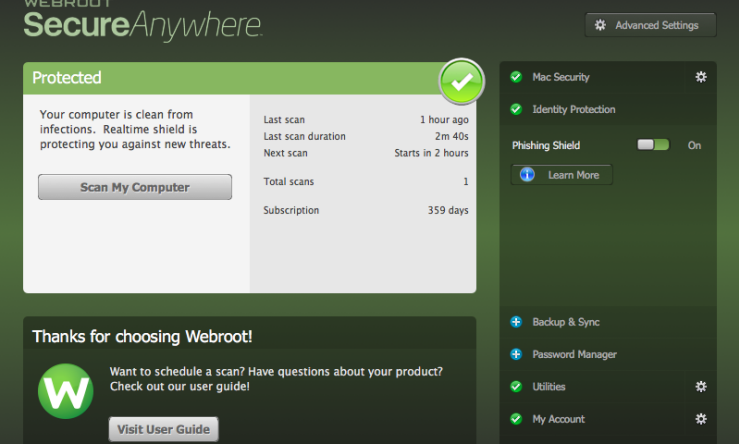

Odkrita je bila nova ranljivost in tokrat je to protivirusni program. Nedavno so raziskovalci odkrili, da ima različica protivirusnega programa Webroot za Mac kritično ranljivost.

Imenuje se ranljivost Webroot SecureAnywhere, ki bo napadalcu omogočila izvajanje poljubnih kod na ravni jedra v MacOS-u. Ranljivost so prvi odkrili raziskovalci iz Trustwave SpiderLabs.

V gonilniku jedra rešitve Webroot SecureAnywhere za macOS obstaja uporabniško nadzorovano razvrščanje kazalca, katerega osnovni vzrok je poljuben uporabniški kazalec, ki se bere in lahko tudi zapiše. Kot taka je težava napadalca oborožila s pripomočkom jedra piši-kaj-kje z opozorilom, da mora biti prvotna vrednost pomnilnika, na katerega se sklicuje kazalec, enaka (int) -1.

Dobra stvar pa je, da je zlonamerno programsko opremo mogoče vbrizgati samo lokalno, tako da bi moral imeti napadalec dostop do naprave.

Ker je napadalec samo lokalni, bi moral zlonamerno programsko opremo izvajati lokalno ali prepričati prijavljenega uporabnika, da odpre izkoriščanje prek socialnega inženiringa.

Ranljivost je bila prvič odkrita 29. junija 2018, Webroot pa je izdal popravek za to napako 24. julija 2018. Podjetje je nekaj podrobnosti o popravku delilo tudi v objavi na blogu.

Varnost naših strank je za Webroot izjemnega pomena. Ta ranljivost je bila odpravljena v različici programske opreme 9.0.8.34, ki je našim strankam na voljo od 24. julija 2018. Nimamo dokazov o kakršnih koli kompromisih zaradi te ranljivosti.

Uporabnikom svetujemo, da nadgradijo na različico 9.0.8.34, da se prepričajo, da je ranljivost popravljena.