Microsoft упустила критическую уязвимость в Windows, которая позволяла хакерам передавать права администратора другим учетным записям

2 минута. читать

Обновление

Прочтите нашу страницу раскрытия информации, чтобы узнать, как вы можете помочь MSPoweruser поддержать редакционную команду. Читать далее

Новый отчет колумбийского эксперта по кибербезопасности Себастьяна Кастро раскрывает шокирующие подробности о критической уязвимости в Windows. Кастро поделился подробностями об уязвимости, позволяющей хакерам передавать права администратора другим учетным записям.

Согласно CSL, уязвимость существует начиная с Windows XP и позволяет передавать права администратора произвольным учетным записям. Кастро сам написал модуль Metasploit для тестирования и демонстрации уязвимости.

Поэтому я решил написать модуль Metasploit, взяв за основу сообщение enable_support_account модуль, который разработал мой коллега и друг Сантьяго Диас. Этот модуль использует ядро уязвимости, упомянутой в приведенном выше справочнике, но он ограничен работой только в XP / 2003 версии Windows, изменив дескрипторы безопасности support_388945a0 встроенный аккаунт.

Однако избавление_hijack Модуль автоматизирует эту атаку с любой существующей учетной записью жертвы. Его можно было найти в сообщение/окна/управление/rid_hijack.

— Себастьян Кастро

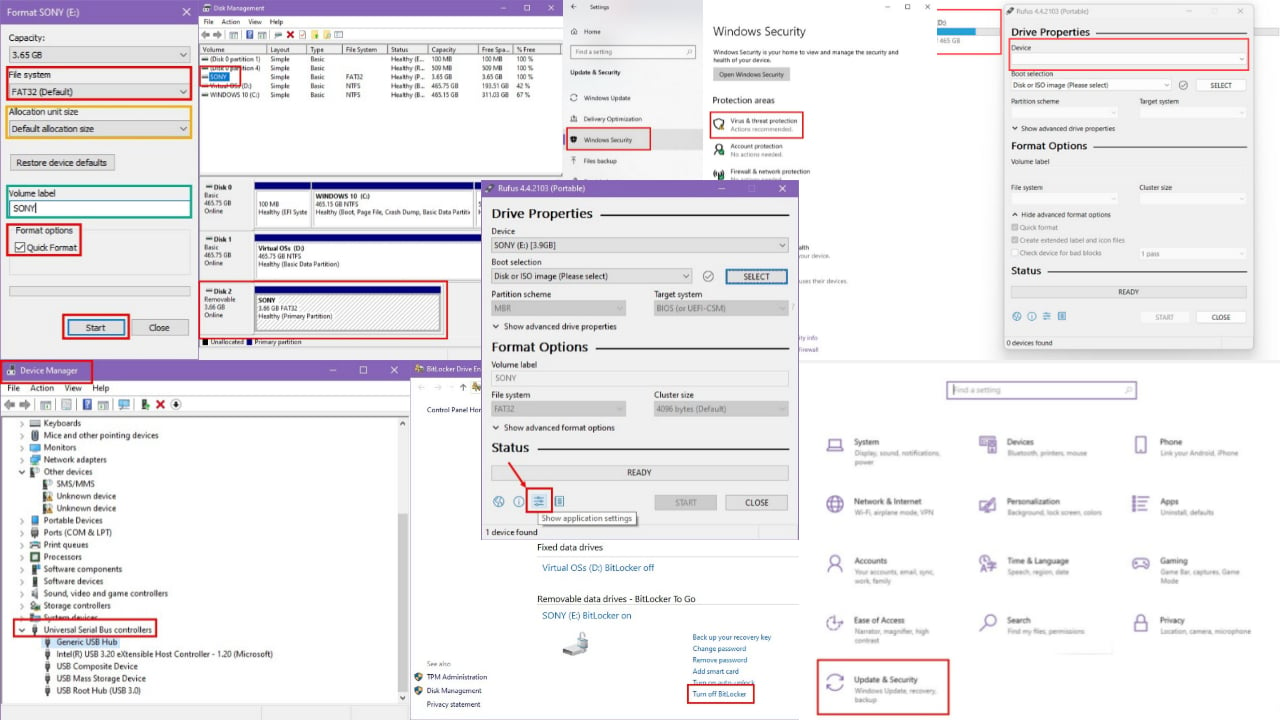

После того, как модуль был установлен, Кастро протестировал его на нескольких операционных системах, включая Windows XP, Windows Server 2003, Windows 8.1 и Windows 10. Он также объяснил, как работает весь процесс, и позволит хакерам передавать все права администратора из Учетная запись администратора в учетную запись гостя.

Независимо от версии, начиная с XP, Windows использует диспетчер учетных записей безопасности (SAM) для хранения дескрипторов безопасности локальных пользователей и встроенных учетных записей. Как упоминалось в разделе «Как работают участники безопасности», каждая учетная запись имеет назначенный RID, который ее идентифицирует. В отличие от контроллеров домена, рабочие станции и серверы Windows будут хранить большую часть этих данных в ключе HKLM\SAM\SAM\Domains\Account\Users, для доступа к которому требуются привилегии SYSTEM.

— Себастьян Кастро

К сожалению, компания отправила отчет в Microsoft около 10 месяцев назад, но так и не получила ответа. Это дало им разрешение раскрыть уязвимость по истечении фиксированного периода времени. Тем не мение, Гюнтер Борн, Недавно сообщалось, что адаптация базового объекта групповой политики может предотвратить взлом в реальной ситуации. Тем не менее, мы все еще ждем официального заявления Microsoft.